微軟安全研究人員剛剛公佈了源自俄羅斯的大規模網路間諜活動的技術細節,該活動主要針對北約國家的目標:國防公司、政府間或非政府組織、智囊團、大學、情報部門成員、流亡的俄羅斯人、 ETC。

這群駭客被稱為“Seaborgium”,其首要目標是訪問線上帳戶或電子郵件信箱以收集敏感資料。因此,目標始終是相同的:鼓勵目標人員在虛假介面中輸入使用者名稱和密碼。為了實現這一目標,該組織使用有針對性的網路釣魚和社會工程技術。在採取行動之前,他會分析目標的環境,以便能夠創造出煽動性且可信的資訊。

量身訂製的訊息

微軟在其部落格文章中提供了一些範例。在一個案例中,駭客發送了一條輕鬆的訊息,同時提到了一個不存在的附件。這種假裝忘記會鼓勵對話者發起討論來提出要求,從而起到降低警惕的效果。相反,在另一種情況下,駭客使用專制語氣鼓勵收件者下載與…電腦安全指南相關的文件。這是一個恥辱。

為了將目標吸引到所謂的文檔,可以使用多種方法。這可以是文本正文中的一個簡單鏈接,或者更詳細地說,是一個模仿 OneDrive 或 Google Drive 下載鏈接的圖像,帶有“打開方式...”按鈕。如果點擊,接收者將被重定向到駭客控制的平台,並顯示連接介面。

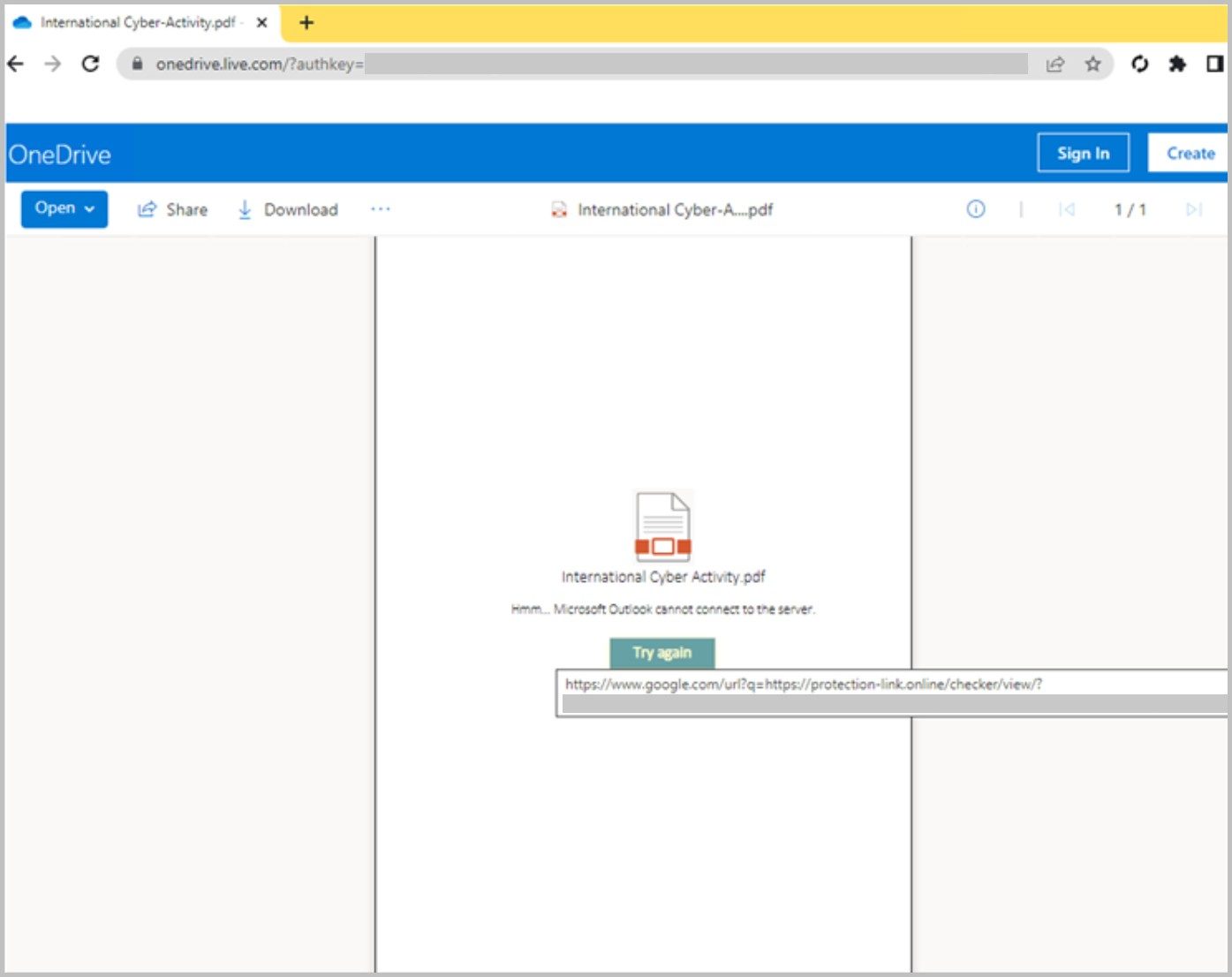

有時,駭客會更掩蓋他們的蹤跡,並在官方雲端中創建真實的文檔。但該文件顯示連接不良訊息,後面跟著一個連結。如果這個人被這則訊息愚弄,他們就會在平台上發現駭客。

Seaborgium 竊取的文件有時會被用於虛假資訊行動。事實上,微軟能夠將該組織的活動與最近的兩起事件連結起來。 2021 年 5 月,從一個英國政治團體竊取的文件被發佈在一個公共共享網站上。該出版物透過 Seaborgium 控制的帳戶在社交網路上得到了傳播。

然後在 2022 年 5 月,駭客公佈了他們顯然從支持脫歐支持者的 Protonmail 帳戶中竊取的文件。由於社交網絡,傳播再次被放大。

來源 : 微軟