如果您使用 Tor 匿名網路或安全的 Tails Linux 作業系統,或者您只是登入了這些軟體的網站,請注意,NSA 現在很有可能在網路上將您作為目標並標記為「極端分子」。這是德國新聞網站 ARD 和 WDR 剛剛透露的,它們已經掌握了部分“源代碼”X金鑰庫,著名的 NSA 搜尋引擎。

在視訊報告中,我們確實發現了幾行程式碼(這更讓人想起設定檔),其明顯的目的是“尋找潛在的 Tor 用戶”並到« 識別符 »。但這還不是全部。 Tor 網站的訪客也進行了相同類型的標記。你只需要在沒有安裝軟體的情況下去那裡,很快,你就被國家安全局備案了。 Tails Linux 也是如此。在這個作業系統上進行簡單的谷歌搜尋就足以在監視機構的資料庫中找到自己。至於「極端分子」這個詞,是代碼作者在評論區用來指稱所有膽敢使用這個匿名軟體的人。

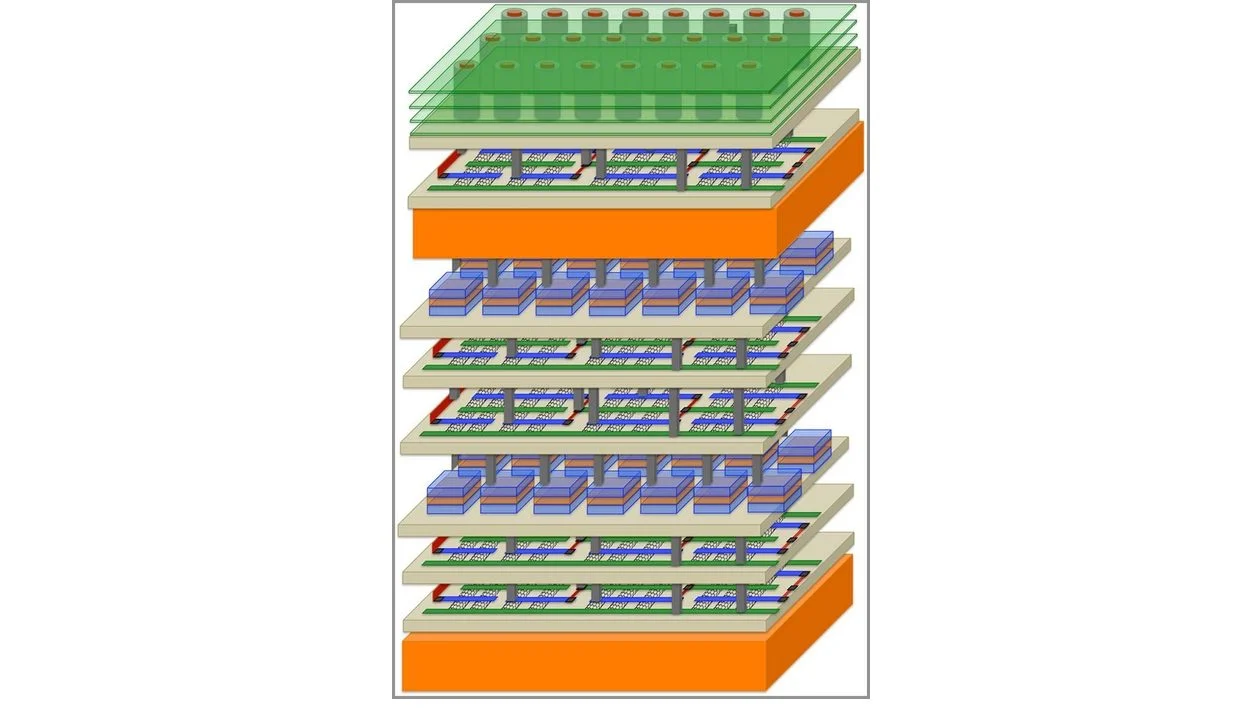

Tor 用戶實際上是如何辨識的?程式碼顯示,美國特工特別檢查與 Tor 根伺服器(即「目錄權限伺服器」)的連線。這些允許 Tor 用戶下載所有 Tor 節點的清單。

這些「目錄伺服器」不多,全世界屈指可數。在程式碼中,有八個分為兩組。第一個是“外國目錄”,即位於國外的伺服器,在本例中是德國(有兩個,其中一個由 CCC 駭客管理)、奧地利、荷蘭和烏克蘭。第二組稱為“fvey 目錄”,指位於五眼聯盟國家的伺服器。在本例中,它們都在美國(1 個在波士頓,2 個在加利福尼亞州)。代碼中的這種分佈並不奇怪,因為國家安全局在間諜活動中區分五眼聯盟國家和其他國家的公民。

甚至電子郵件的內容也會被分析

該程式碼還顯示,用戶標記是透過與網站“bridges.torproject.org”的 SSL 連接或透過發送到“[電子郵件受保護]」。這確實是檢索 Tor 節點清單的兩種方法。順便說一句,我們注意到 Xkeyscore 允許您掃描電子郵件的內容,如命令所示« email_body ('https://bridges…. »。

來源 :

ARD/寬動態(德文)

另請閱讀:

我們的檔案愛德華·斯諾登,一年後