เทคนิคที่ใช้ประโยชน์จากจุดอ่อนของกระบวนการป้อนอัตโนมัติของผู้จัดการรหัสผ่านบางตัวบน Android ได้รับการเน้นย้ำแล้ว อันตรายต่อข้อมูลส่วนบุคคลของคุณที่ไม่ควรละเลย

นักวิจัยนำเสนอการค้นพบของพวกเขาในการประชุม Black Hat Europe พวกเขาแสดงให้เห็นว่าผู้จัดการรหัสผ่าน Android ส่วนใหญ่เสี่ยงต่อการโจมตีที่เรียกว่า "AutoSpill" พวกเขายังเสนอแนวทางแก้ไขปัญหาด้วย

ข้อบกพร่องในตัวจัดการรหัสผ่านของ Android

การขโมยข้อมูลรับรองบัญชีในระหว่างกระบวนการป้อนอัตโนมัติคือสิ่งที่นักวิจัยด้านความปลอดภัยจากสถาบันเทคโนโลยีสารสนเทศนานาชาติในไฮเดอราบัดทำได้ ตามที่กล่าวไว้ ผู้จัดการรหัสผ่านสำหรับ Android ส่วนใหญ่เสี่ยงต่อการรั่วไหลอัตโนมัติโดยไม่ต้องฉีด JavaScript

แอพ Android จำนวนมากใช้ WebViewเพื่อดูเนื้อหาโดยไม่ต้องเปิดเว็บเบราว์เซอร์เริ่มต้นของโทรศัพท์หรือแท็บเล็ต ผู้จัดการรหัสผ่านใช้ระบบเดียวกันนี้เพื่อป้อนข้อมูลประจำตัวสำหรับบัญชีผู้ใช้โดยอัตโนมัติ นี่เป็นตัวอย่างกรณีเมื่อคุณเชื่อมต่อกับบัญชี Google, Apple, Facebook หรือ Microsoft

ค้นพบด้วย:สมาร์ทโฟน Samsung Galaxy เหล่านี้ไม่ได้รับการอัปเดต Google Play เป็นเวลาหลายเดือน

ตามที่นักวิจัยของไฮเดอราบัด เป็นไปได้ที่จะใช้ประโยชน์จากจุดอ่อนในกระบวนการนี้เพื่อบันทึกข้อมูลรับรองที่เติมข้อมูลโดยอัตโนมัติ ข้อบกพร่องที่เกิดจากการที่ Android ไม่สามารถบังคับใช้หรือกำหนดความรับผิดชอบในการประมวลผลความปลอดภัยของข้อมูลที่เติมโดยอัตโนมัติได้อย่างชัดเจน ปัญหาที่อาจนำไปสู่การรั่วไหลหรือถูกจับระหว่างการโจมตีโดยแอปพลิเคชันบุคคลที่สามที่เป็นอันตราย

แอปพลิเคชันห้ารายการที่ได้รับผลกระทบ

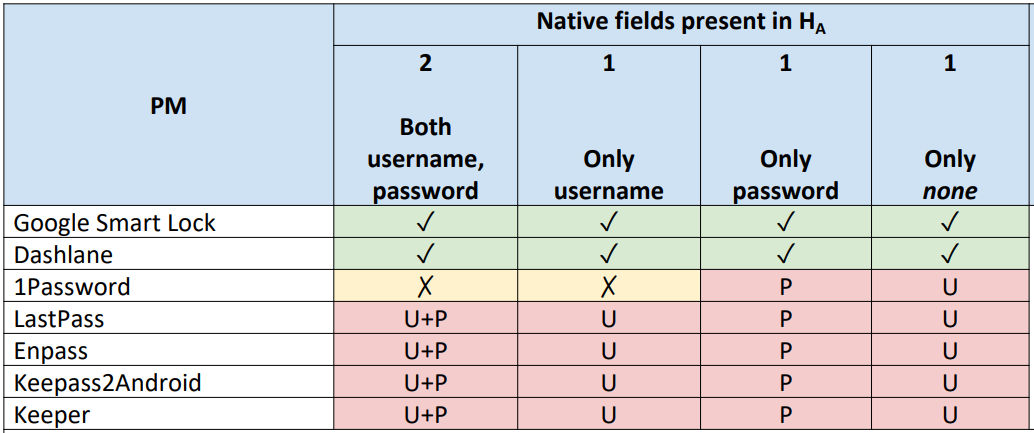

หลังจากทำการทดสอบแล้วผู้จัดการรหัสผ่านที่ได้รับความนิยมมากที่สุดที่ใช้ Android 10, 11 และ 12 แอปห้าในเจ็ดแอปได้รับการระบุว่าเสี่ยงต่อการรั่วไหลอัตโนมัติ: 1Password 7.9.4, LastPass 5.11.0.9519, Enpass 6.8.2.666, Keeper 16.4.3.1048 และ Keepass2Android 1.09c-r0

ในส่วนของ Google Smart Lock และ Dashlane ดูเหมือนจะไม่ได้รับผลกระทบ เนื่องจากใช้แนวทางอื่นในการป้อนอัตโนมัติ ดังนั้นพวกเขาจึงไม่เปิดเผยข้อมูลที่ละเอียดอ่อนแก่แอปพลิเคชันโฮสต์ ยกเว้นในกรณีที่ใช้วิธีการแทรก JavaScript

นักวิจัยได้แบ่งปันการค้นพบนี้พร้อมกับคำแนะนำของพวกเขากับผู้จัดการรหัสผ่านที่เกี่ยวข้องและทีมรักษาความปลอดภัยของ Android ถามโดยคอมพิวเตอร์ส่งเสียงบี๊บบริษัทที่เกี่ยวข้องให้ความสำคัญกับข้อมูลนี้อย่างจริงจังและประกาศว่าพวกเขากำลังดำเนินมาตรการเพื่อปรับใช้แพตช์และหลีกเลี่ยงการใช้ประโยชน์จากข้อบกพร่องดังกล่าว ในส่วนของ Google นั้นสรุปสถานการณ์ได้ค่อนข้างดีในขณะเดียวกันก็ทำสิ่งที่จำเป็น:

เราขอแนะนำให้ผู้จัดการรหัสผ่านบุคคลที่สามมีความละเอียดอ่อนต่อตำแหน่งที่ป้อนรหัสผ่าน และเรามีแนวทางปฏิบัติที่ดีที่สุดของ WebView ที่เราแนะนำให้ผู้จัดการรหัสผ่านทั้งหมดนำไปใช้ Android ให้บริบทที่จำเป็นแก่ผู้จัดการรหัสผ่านในการแยกแยะระหว่างมุมมองดั้งเดิมและ WebViews ตลอดจนพิจารณาว่า WebView ที่กำลังโหลดนั้นไม่เกี่ยวข้องกับแอปพลิเคชันโฮสต์หรือไม่

ตัวอย่างเช่น เมื่อใช้โปรแกรมจัดการรหัสผ่านของ Google สำหรับการป้อนอัตโนมัติบน Android ผู้ใช้จะได้รับแจ้งหากพวกเขาป้อนรหัสผ่านสำหรับโดเมนที่ Google พิจารณาว่าไม่ได้เป็นของโฮสต์ของแอปพลิเคชัน และรหัสผ่านจะถูกป้อนในช่องที่เหมาะสมเท่านั้น Google ใช้การป้องกันฝั่งเซิร์ฟเวอร์สำหรับการเชื่อมต่อผ่าน WebView

🔴 เพื่อไม่พลาดข่าวสาร 01net ติดตามเราได้ที่Google ข่าวสารetวอทส์แอพพ์-

แหล่งที่มา : แบล็คแฮตยุโรป 2023