แฮกเกอร์สอดแนมเครือข่ายท้องถิ่นโดยใช้เราเตอร์ที่ไม่ได้รับการติดตั้งและได้รับการตรวจสอบไม่ดี นี่น่าจะเป็นนักแสดงของรัฐ

นักวิจัยด้านความปลอดภัยที่ Lumen/Black Lotus Labs ตรวจพบแคมเปญแฮ็กที่ค่อนข้างซับซ้อนโดยกำหนดเป้าหมายไปที่เราเตอร์ที่บ้านหรือ SMB นับตั้งแต่อย่างน้อยปี 2020 ซึ่งเป็นจุดเริ่มต้นของวิกฤตโควิด ด้วยความบังเอิญหรือไม่ก็ตาม แฮกเกอร์ได้ฉวยโอกาสจากการระบาดใหญ่ครั้งนี้อย่างแน่นอน ถึงขั้นบังคับให้พนักงานต้องทำงานทางไกลและเพิ่มการใช้งานเราเตอร์ประเภทนี้ ซึ่งทำให้พื้นผิวการโจมตีเพิ่มขึ้น

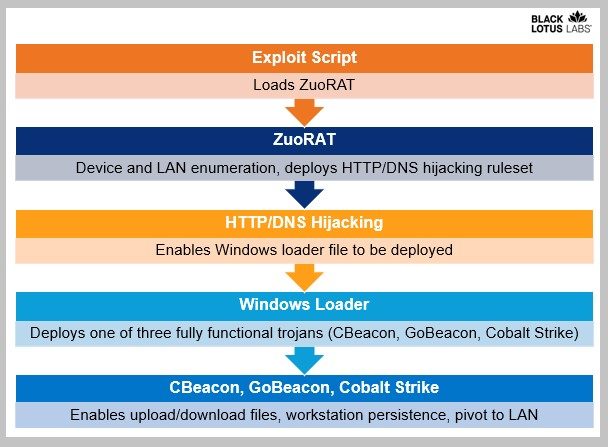

แฮกเกอร์ดำเนินการในหลายขั้นตอน ขั้นแรกพวกเขาใช้สคริปต์ที่ใช้ประโยชน์จากข้อบกพร่องบางอย่างในเราเตอร์ และอนุญาตให้พวกเขาติดตั้งซอฟต์แวร์สอดแนมที่เรียกว่า ZuoRAT วิธีนี้จะวิเคราะห์การกำหนดค่าของอุปกรณ์และสำรวจเครือข่ายท้องถิ่น หลังจากการสังเกตเป็นระยะเวลาหนึ่ง แฮกเกอร์จะสกัดกั้นคำขอ HTTP หรือ DNS เพื่อให้สามารถปรับใช้ “ตัวโหลด” บนอุปกรณ์ได้

ภารกิจของตัวโหลดนี้คือการดาวน์โหลดม้าโทรจัน ในกรณีนี้คือ Cbeacon, GoBeacon หรือ Cobalt Strike สองอันแรกเป็นแบบโฮมเมด ส่วนอันที่สามเป็นเครื่องมือมาตรฐาน มัลแวร์เหล่านี้มีความสามารถเหนือสิ่งอื่นใดในการดาวน์โหลดหรืออัพโหลดไฟล์ ดำเนินการคำสั่งที่กำหนดเอง และคงอยู่ในเครื่อง

Lumen ตรวจพบอุปกรณ์ที่ติดไวรัสประมาณ 80 เครื่องจนถึงปัจจุบัน จาก Asus, Cisco, DrayTek และ Netgear แต่น่าจะยังมีอีกเยอะ และเป็นไปไม่ได้ด้วยที่นักแสดงรายนี้จะใช้งานมานานหลายปีโดยไม่มีใครเห็น เนื่องจากเราเตอร์ขนาดเล็กได้รับการตรวจสอบค่อนข้างน้อยและมีการแพตช์น้อยกว่าด้วยซ้ำ การระบุแหล่งที่มาในขั้นตอนนี้เป็นเรื่องยาก แน่นอนว่าโค้ดที่เป็นอันตรายประกอบด้วยตัวอักษรจีนและอ้างอิงถึงพื้นที่ที่เรียกว่า “sxiancheng” นอกจากนี้ เซิร์ฟเวอร์คำสั่งและการควบคุมบางแห่งยังโฮสต์โดยใช้บริการของ Alibaba และ Tencent แต่นี่ไม่เพียงพอที่จะระบุที่มาทางภูมิศาสตร์ของแคมเปญนี้

สิ่งที่ดูเหมือนแน่นอนก็คือว่าเป็นผู้มีบทบาทของรัฐ หากเป็นเพียงวิธีจัดการโครงสร้างพื้นฐานคำสั่งและการควบคุม (C&C) เท่านั้น “ประการแรก เพื่อหลีกเลี่ยงข้อสงสัย พวกเขาส่งช่องโหว่เริ่มต้นจากเซิร์ฟเวอร์ส่วนตัวเสมือน (VPS) เฉพาะที่โฮสต์เนื้อหาที่ไม่เป็นอันตราย จากนั้น พวกเขาใช้งานเราเตอร์เป็นพร็อกซีเราเตอร์สำหรับการสื่อสาร C&C (…) และสุดท้าย พวกเขาก็หมุนเวียนเราเตอร์พร็อกซีเป็นระยะเพื่อหลีกเลี่ยงการตรวจจับ” นักวิจัยด้านความปลอดภัยเขียน

🔴 เพื่อไม่พลาดข่าวสาร 01net ติดตามเราได้ที่Google ข่าวสารetวอทส์แอพพ์-

แหล่งที่มา : ลูเมน

![ระบบกล้องวงจรปิด Withings Home พร้อมใช้งานแล้ว [อัพเดท]](https://webbedxp.com/tech/misha/app/uploads/2015/01/896086.jpg)