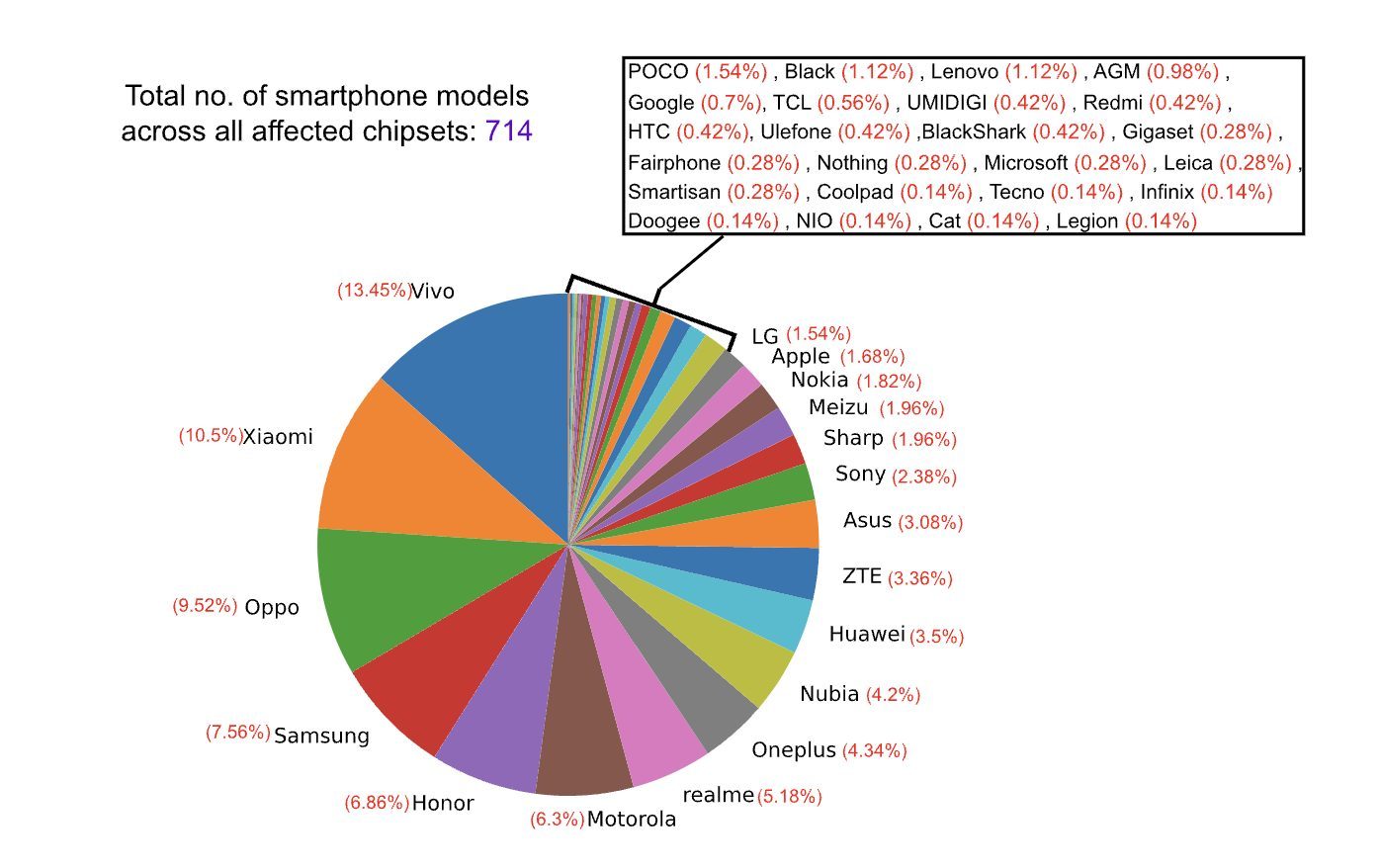

受影响的芯片配备了来自 24 个品牌的不少于 714 部智能手机。新加坡科技设计大学 ASSET(自动化系统安全)研究小组的研究人员揭示了一个主要问题。

影响 5G 调制解调器的重大缺陷

在研究人员发现的 14 个缺陷(称为 5Ghoul)中,其中 10 个影响高通和联发科的 5G 调制解调器,另外 3 个被列为高严重性漏洞。

“5Ghoul 中的漏洞可被利用来持续发起旨在中断连接、冻结连接(涉及手动重启)或将 5G 连接降级为 4G 的攻击。 »

几乎所有主要智能手机品牌都受到影响。苹果、谷歌、三星、荣耀、小米、华为、Vivo、OPPO、摩托罗拉、realme、OnePlus、中兴、华硕、索尼、POCO甚至诺基亚都是如此。

这些攻击试图欺骗智能手机或所有东西其他5G兼容设备以便它连接到恶意基站。研究人员解释说,为了实现这一目标,不需要任何秘密信息(例如 SIM 卡详细信息)来完成 NAS 网络上的注册。

因此,恶意行为者可以通过使用类似的应用程序来实现这一点蜂窝专业版确定相对信号强度指示器读数并诱骗用户的设备连接到另一个站。一个简单的软件无线电和一台迷你电脑就足够了。

在这 14 个漏洞中,其中一个漏洞允许无线电范围内的攻击者触发高通 X55/X60 调制解调器固件中的 5G 连接性能下降或拒绝服务 (DoS)。成功利用其他 DoS 漏洞可能需要手动重新启动设备才能恢复 5G 连接。

联发科和高通已针对相关 14 个漏洞中的 12 个部署了补丁。研究人员指出,“发现5G调制解调器供应商实施中的问题对下游产品供应商具有重大影响。”他们还提到“通常需要六个月或更长时间才能5G安全补丁最终通过OTA更新到达最终用户手中»。

来源 : 资产