安全公司檢查點發現了一種名為Wapdropper的新惡意軟件,該惡意軟件通過惡意應用程序傳播,並針對東南亞的用戶。

一旦下載應用程序,惡意軟件受害者就會收取昂貴的高級移動服務費用。這次攻擊類似於2000年代後期流行的攻擊。

Wapdropper惡意軟件如何工作?

Check Point安全研究人員說,新的Android惡意軟件是使用第三方應用商店的惡意應用程序收購的。一旦惡意軟件通過,它將為用戶註冊高級電話號碼,這為不同的服務收取了巨額費用。同時,有時需要一個驗證碼步驟才能最終確定訂閱。

這將導致每月大量的電話賬單,直到他們聯繫其移動提供商以提交有關該問題的報告或取消訂閱的保費號。

這種攻擊在2000年代後期變得流行,但隨著智能手機的出現,後來消失了。但是,在網絡攻擊者發現仍有許多電話公司和現代電話仍使用較舊的WAP標準之後,它在2010年代初設法返回。

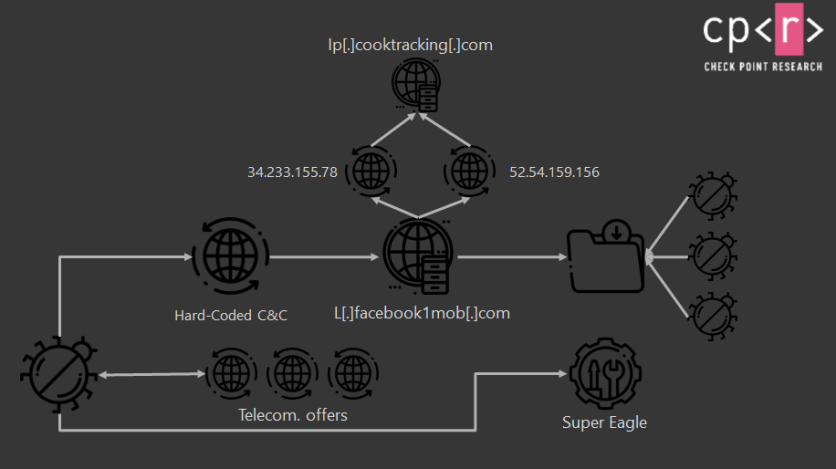

根據檢查點,Wapdropper使用兩個模塊進行操作:滴管和實現實際WAP欺詐的組件。

第一個模塊被包裝在惡意應用程序中,這減少了惡意代碼的指紋和大小。一旦受害者下載了這些應用程序並將它們安裝在設備上,該模塊將下載第二個組件,該組件將開始浪費用戶。

來自東南亞的Wapdropper惡意軟件攻擊者

檢查點研究人員聲稱,在檢查此惡意軟件計劃中使用的高級電話號碼後,網絡犯罪分子可能來自馬來西亞或泰國。他們也有可能與這些國家的人們合作。

研究人員說,這次攻擊是一款數字遊戲,其中通過高級利率服務進行了更多的呼叫,從而產生了更多的收入。 “除了不幸的騙局受害者外,每個人都贏了,”部落格。

但是,Check Point移動研究經理Aviran Hazum警告說Wapdropper可能帶來的未來風險。

Hazum告訴ZDNET

Hazum指出,這種多功能“滴管”可以偷偷地安裝在受害者的手機上,然後下載其他惡意軟件。這種移動感染模式是在2020年1月至7月之間看到的,當時“滴管”特洛伊木馬構成了所有移動惡意軟件攻擊的一半,這些攻擊感染了全球數億人。他補充說,這種趨勢預計將持續到2021年。

如何防止Wapdropper惡意軟件

為了避免被Wapdropper惡意軟件感染,檢查點研究人員敦促用戶僅從Google Play商店下載Android應用程序。

同時,安全研究人員還補充說,Wapdropper惡意軟件是在“ Dolok”,“ AF”,“ AF”,“電子郵件”等應用程序中找到的,以及從Play商店外部下載和安裝的“ Awesome Polar Fishing”遊戲應用程序。儘管可能已經妥協了帳戶,但檢查點建議用戶立即從其設備中刪除這些應用程序。

這歸技術時代擁有

由CJ Robles撰寫