您與互聯網連接的設備可能是新加坡網絡安全團隊發現的最新脆弱性攻擊的潛在受害者之一。

數億個設備需要立即進行安全補丁,因此危害將不再擴散到家庭,辦公室和其他機構中的其餘脆弱設備。

新加坡CSA提醒公民對與互聯網連接的設備發動攻擊

在一份報告中海峽時代,新加坡的網絡安全公司在學習一個巨大的網絡攻擊這已經感染了超過1億個設備。

如果您的設備連接到Internet,則有可能是那些受全球攻擊影響的高度脆弱設備之一。

與此相一致,Singcert的網絡安全局(新加坡計算機應急團隊)表示,管理員應立即進行修補,以對造成的堆棧進行。

最有可能受到這次襲擊影響的部門是政府和醫療保健的部門。除此之外,金融服務,製造,娛樂和零售等行業也受到影響。

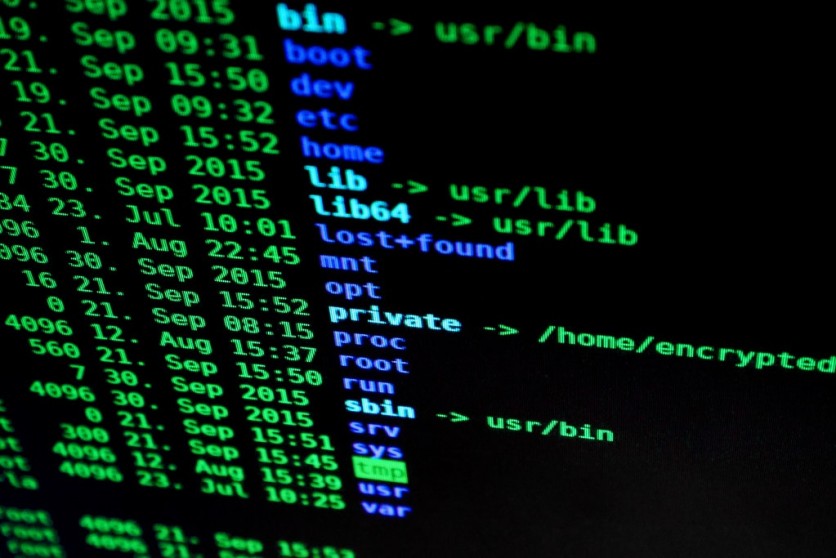

如果您熟悉DNS(域名系統),則類似於包含域名的電話簿,您可以在其中找到IP地址和URL。這些錯誤已輸入系統,因此,它們也認識到連接到Internet的設備。

根據預科研究實驗室,一個已知的網絡安全巨頭,名稱:沉船是一組漏洞在DNS中發現。它完全控制了四個TCP/IP堆棧,這些TCP/IP堆棧是Internet形式的網絡之間的通信渠道。

Forescout估計,在全球範圍內,至少有1億個設備是脆弱的,但並非所有賦予堆棧功能的設備都被視為處於危險之中。

可能被DNS相關漏洞感染的設備?

大多數人襲擊的國家是美國,日本,加拿大和一些歐洲國家,因為據說它們是與互聯網相關的最大設備。

這是可能遭受網絡攻擊的潛在設備和設備:

可穿戴產品,工業設備,智能鎖,患者監視器,打印機。

網絡設備和服務器。

智能手機,航空電子系統,存儲系統,除顫器,超聲計算機。

自動駕駛汽車,戰鬥機(無人駕駛),商用飛機,太空漫遊車

醫療設備(利用磁共振成像的設備)和製造機器人

“除非採取適當保護網絡和連接的設備,否則可能只是時間問題,直到利用這些脆弱性,可能導致政府的主要數據黑客攻擊,製造商中斷或酒店客人的安全和保障。”

同時,新加坡CSA談到,一個未知的攻擊者可以利用名稱:殘骸並使用它來禁用網站連接的超聲機器,以獲取固件更新。

此外,該錯誤可能會降落在上述機器上,以便他們可以下載固件,即惡意軟件。之後,惡意軟件將指示機器將病歷交給攻擊者。

Singcert要求管理員進行適當的網絡衛生措施,例如易受攻擊的設備隔離和外部通信路徑限制如果修補程序不可用。

通過訪問前提項目備忘錄站點和研究好處,組織可以知道他們是否受到脆弱性攻擊的影響。

本文由技術時報擁有

由Joen Coronel撰寫