華碩PC用戶的壞消息。卡巴斯基實驗室安全研究人員剛剛透露影聲這是一種特別複雜的計算機攻擊,使得可以從這個台灣品牌的數十萬台計算機上安裝一扇被盜的門。襲擊發生在2018年6月至11月之間。

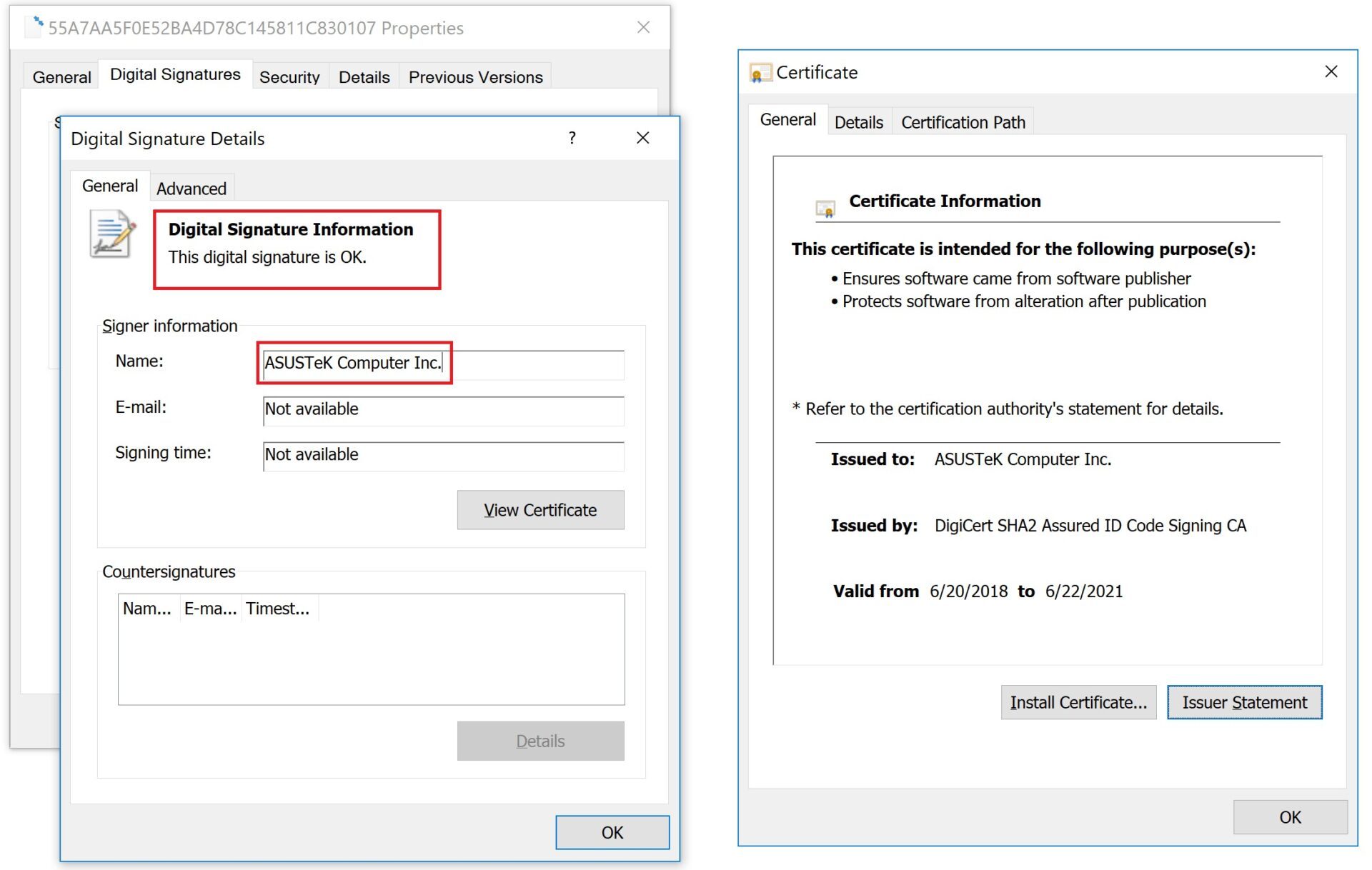

為了到達那裡,海盜通過華碩實時更新更新服務廣播了他們的惡意軟件。被盜的門是在更新文件中偽裝的,該文件無法提出質疑,因為它是由電子華碩證書籤署的。

海盜如何在這場巡迴賽中取得成功?受到質疑主機板研究人員認為,海盜已經設法穿透了華碩用來簽名和分發其更新的服務器。但是,他們不會在編譯服務器上進行交流,因為更新文件的日期為2015年。顯然,他們無法訪問最近的更新。

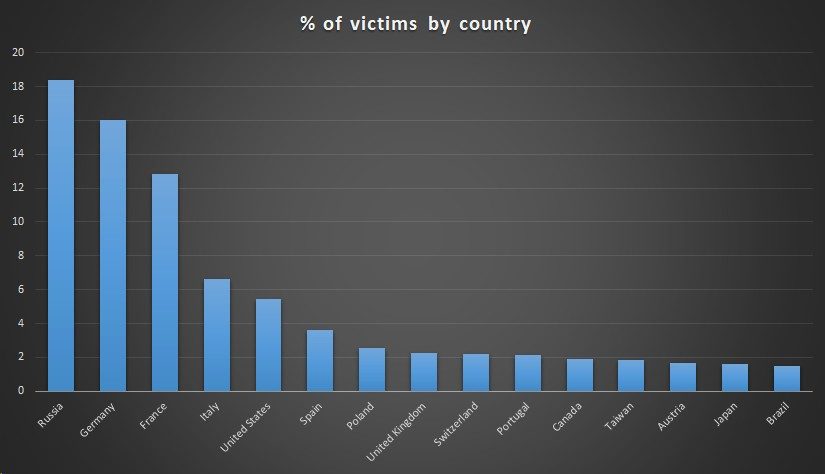

受害者人數很大。卡巴斯基(Kaspersky)從其客戶,主要在俄羅斯,德國和法國發現了57,000多種感染。因此,Symantec確定了13,000個。

這個數字更為巨大,因為黑客只對600台計算機的目標感興趣,其MAC地址以MD5足蹟的形式在惡意軟件中編碼。

如果感染計算機的Mac出現在此列表中,則惡意軟件下載了第二個惡意軟件。否則,他什麼也沒做。不幸的是,卡巴斯基無法獲得第二份惡意軟件的副本。我們不知道所有這些操作的最終目標是什麼。

如果您想知道自己是否是這些海盜的目標,請繼續Shadowhammer.kaspersky.com。此在線工具讓您知道給定的MAC地址是否在此著名列表中。

與CCleaner攻擊的鏈接

ShadowHammer看起來像2017年發生的攻擊一樣瘋狂。海盜設法妥協了梨狀更新服務器,並通過清潔軟件更新。

根據卡巴斯基(Kaspersky)的說法,這兩次攻擊也鏈接在一起。 CCleaner攻擊是ShadowHammer攻擊的前奏,這不是不可能的。但是,研究人員目前無法進一步分配。他們將在2019年安全分析師峰會會議上對這次襲擊進行完整分析。

就其部分而言,華碩似乎仍然處於否認狀態。該製造商在卡巴斯基(Kaspersky)的警告下解釋說,其基礎設施沒有被黑客入侵。卡巴斯基的研究人員顯然能夠將ASUS服務器識別為感染的來源。華碩沒有發表任何其他評論。更糟糕的是:撤銷海盜使用的電子證書,製造商甚至都不認為有用。