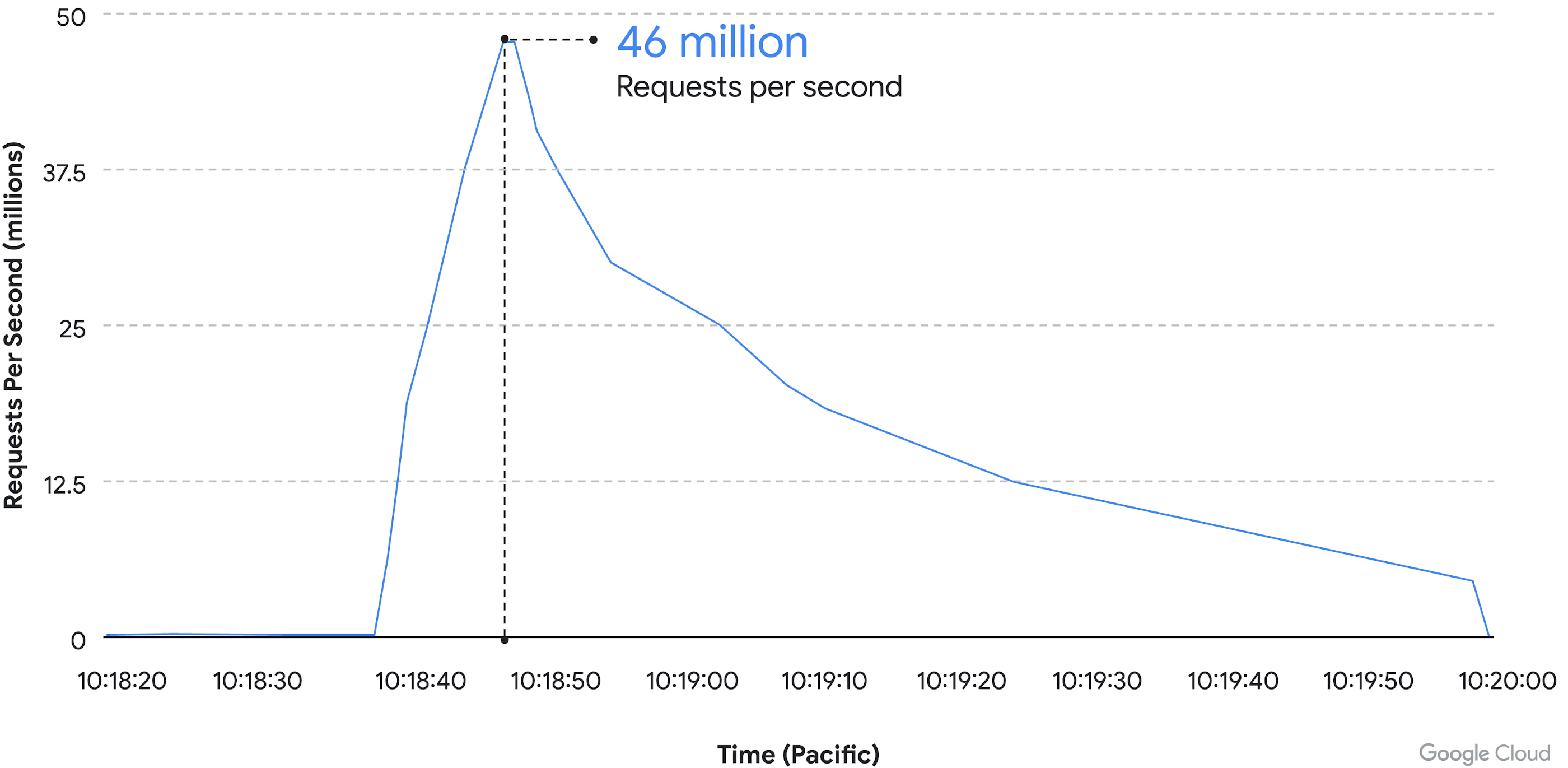

這是一項新紀錄,又一項。 6 月 1 日,Google 阻止了自網路存在以來威力無與倫比的分散式阻斷服務 (DDoS) 攻擊。上午 10 點 18 分(舊金山時間),這家 IT 巨頭的一個客戶成為大量數據的目標,其吞吐量峰值達到每秒 4600 萬個 HTTPS 請求!

“要充分了解這次攻擊的規模,就像在 10 秒內接收世界十大網站之一維基百科一天內收到的所有請求一樣”,谷歌在博客中解釋。

該領域之前的記錄是由 Cloudflare 記錄的,該記錄被屏蔽每秒 2600 萬個 HTTPS 請求的 DDoS 攻擊,也是去年六月。同樣,流量源的數量相對較少。 Google 統計了 5,256 個 IP 位址,分佈在 132 個國家。與其他可包含數十萬殭屍機器的 DDoS 殭屍網路相比,這個數字非常小。例如,Mirai 殭屍網路包含超過 30 萬個連接物件。

該領域先前的記錄是由 Cloudflare 記錄的,同樣是在去年 6 月,它阻止了每秒 2600 萬個 HTTPS 請求的 DDoS 攻擊。同樣,流量源的數量相對較少。 Google 統計了 5,256 個 IP 位址,分佈在 132 個國家。與其他可包含數十萬殭屍機器的 DDoS 殭屍網路相比,這個數字非常小。例如,Mirai 殭屍網路包含超過 30 萬個連接物件。

必須指出的是,在 HTTPS 請求攻擊的情況下,重要的不是來源的數量,而是來源的品質。這些攻擊的目的是耗盡目標的資源以造成拒絕服務,即中斷。對於駭客來說,執行此類操作的成本相當昂貴,HTTP/HTTPS 請求比協定交換需要更多的運算能力。但它的效率要高得多,因為每個查詢都可以導致載入多個檔案並執行資料庫查詢。要進行此類攻擊,您必須擁有強大的機器,例如伺服器。

一個開始為人所知的演員

就 Google 和 Cloudflare 而言,似乎是同一夥駭客在犯案。它被稱為“Meris”,它會從虛擬伺服器廣播其攻擊。但是,為了掩蓋他們的蹤跡,請求將透過由 MikroTik 品牌路由器組成的代理殭屍網路進行路由。

此外,Meris 的火力可以透過使用一種稱為「HTTP 管道」的技術來解釋。這允許您批量發送請求資料包,而無需等待所查詢的 Web 伺服器的回應。然而,谷歌仍然成功阻止了攻擊。這家 IT 巨頭在其部落格文章中解釋說,它能夠提前充分檢測到攻擊的開始,從而開發出合適的過濾流程。

來源 : Google