NSA 在 20 世紀 90 年代創建的後門也會影響 Internet Explorer 下的 SSL/TLS 連線。 BlackBerry 瀏覽器和 Opera 瀏覽器也容易受到攻擊。

文章發表於2015年3月4日

NSA 後門讓 Safari 和 Android 用戶面臨風險

一個名為「Freak」的缺陷使得破壞安全 OpenSSL Web 連線的加密成為可能。它起源於美國國家安全局在上世紀故意插入的密碼弱化。

蘋果和谷歌陷入恐慌。一個安全研究人員小組發現網頁瀏覽器 Safari、Chrome(最新版本 41 除外)和 Android 瀏覽器(智慧型手機的預設瀏覽器)透過連接到約500 萬個網站採用 TLS/SSL 安全。這還不是全部:他們還可能成為許多帶有 Facebook「讚」按鈕的安全網站上程式碼注入攻擊的受害者。受影響的網站包括:americanexpress.com、vente-privee.com、orange-labs.fr、ce-orange.fr、bouyguestelecom.fr、m6mobile.fr、lapostemobile.fr、groupama.fr、bamibanque.fr、videofutur. fr 、interflora.fr 等

加密金鑰限制為 512 位

但最令人驚訝的是:這個可怕的缺陷來自美國政府在 90 年代創建的後門!當時,Netscape剛推出了第一款消費者瀏覽器,以及安全的SSL協議,這將為電子商務帶來歡樂。但山姆大叔的國家對於加密技術的出口非常挑剔,尤其是SSL中使用的RSA演算法。因此,在美國境外,這僅限於稱為「RSA 匯出金鑰」的 512 位元金鑰。這足以保護商業交易,同時允許國家安全局根據需要解密資訊。但今天,這個長度的密鑰是荒謬的:你只需要在 Amazon.com 上投資一百美元購買虛擬伺服器,幾個小時後它就被破壞了。

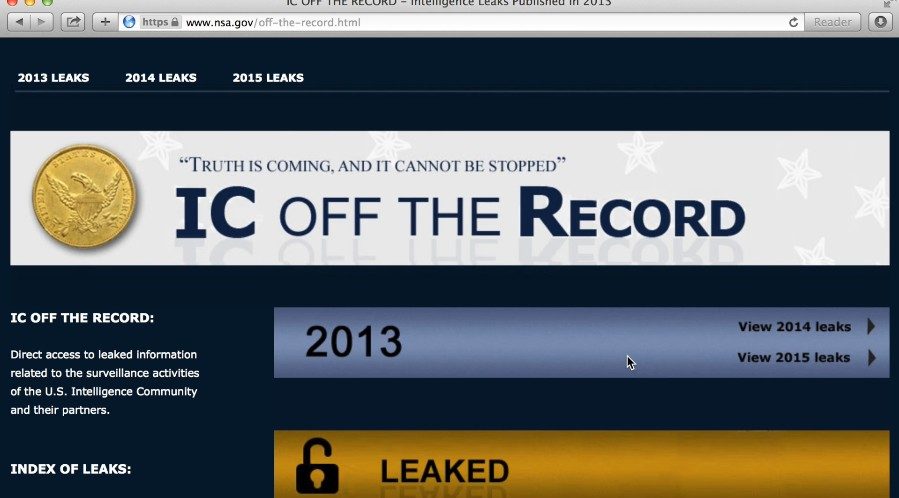

這正是安全研究人員透過登入美國國家安全局網站所做的事情(見上文)。因為想像一下,為了向後相容,今天大量網站仍然以折扣價提供這些 RSA 金鑰。通常這不會造成大問題,因為在現代瀏覽器中,TLS/SSL 連線始終使用可用的最高加密等級創建,且金鑰大小通常大於 1024 位元。

但在 Safari 和 Android 瀏覽器的 OpenSSL 實作中發現的一個錯誤使得強制瀏覽器接受 512 位元金鑰成為可能。因此,攻擊者首先可以破解從 Web 伺服器檢索到的 512 位元 RSA 金鑰。然後,由於該錯誤,攔截並解密連接到它的用戶的流量(因為伺服器始終使用相同的 512 位元 RSA 金鑰)。因此,它可以恢復敏感數據,或動態修改頁面。

Facebook Javascript SDK 中也發現了同樣的錯誤,用於在網頁中插入「Facebook 登入」或「Facebook Like」按鈕。在這種情況下,該缺陷可讓您注入任何 Javascript 程式碼,例如恢復存取程式碼。由於它與 512 位元 RSA 金鑰相關,因此該缺陷被命名為“Freak”,即“分解 RSA 導出金鑰”。

蘋果下週發布補丁

如何保護自己? Facebook 已經更新了 SDK,就像谷歌剛剛發布了 Chrome 41 一樣。另一方面,對於Android瀏覽器來說,情況會更加複雜,因為更新過程取決於智慧型手機製造商,其反應能力差異很大。如有疑問,請造訪該網站怪異攻擊網站測試您的瀏覽器。

同時,您應該避免使用整合到應用程式中的瀏覽器,而更喜歡使用 Chrome 或 Firefox 等瀏覽器。此外,他希望更好地遠離不安全訪問的網絡,例如公共熱點。「這個缺陷雖然令人尷尬,但並不是很嚴重,因為它可以相對較快地關閉。這個故事還表明,創建後門是一個非常糟糕的主意。最終,它們總是逃脫了創造它們的人的控制。歐洲安全與資訊系統圈專家 Jérôme Saiz 強調。這也是安全研究人員想要透過攻擊 NSA 網站來傳遞的訊息…

另請閱讀:

SSL 中的新漏洞允許網路流量被解密,於 15/10/2015