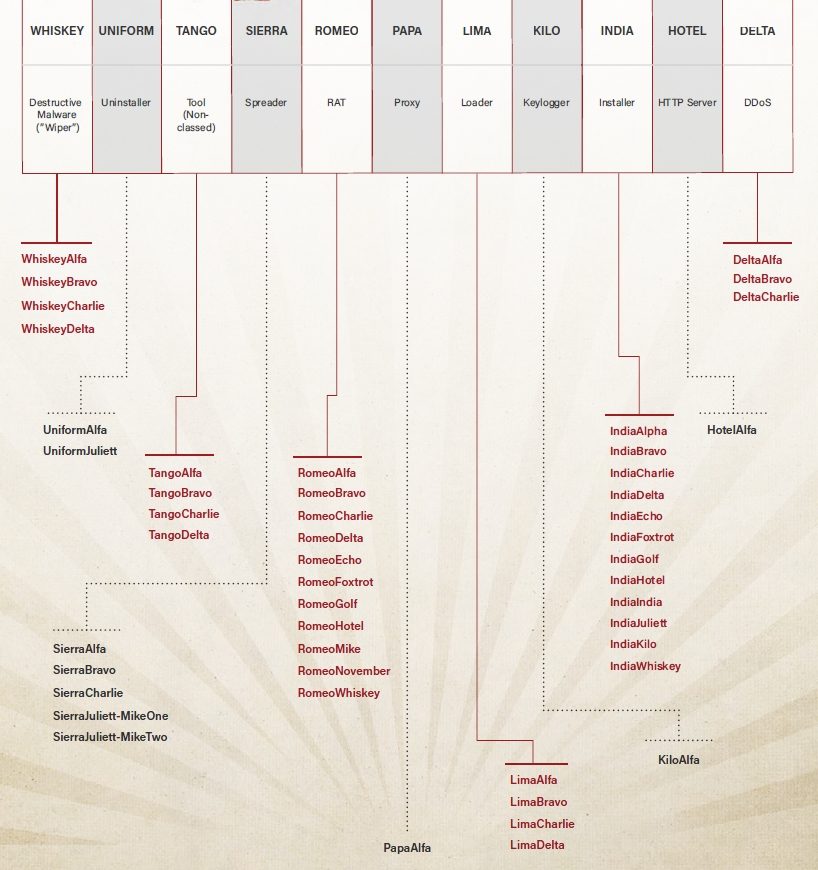

มัลแวร์มากกว่า 45 ครอบครัวมีความสัมพันธ์กับโจรสลัดกลุ่มเดียวโดยการกรองไฟล์ที่เป็นอันตรายและการวิเคราะห์รหัสงานฝีมือโดยอัตโนมัติ การสอบสวนที่น่าประทับใจ

ไม่กี่วันที่ผ่านมากสายสัมพันธ์เปิดเผยการมีอยู่ของกลุ่มแฮ็กเกอร์มืออาชีพที่เรียกว่า "Lazarus" ซึ่งกิจกรรมกลับไปอย่างน้อยก็จนถึงปี 2550 และอาจเชื่อมโยงกับเกาหลีเหนือ กลุ่มนี้ไม่ว่าในกรณีใดก็ตามที่ระบุว่าเป็นผู้เขียนการแฮ็คที่น่ากลัวกับสตูดิโอ Sony Pictures ณ สิ้นปี 2014 รายงานนี้จึงยืนยันข้อกล่าวหาของ FBI ซึ่งได้ชี้ให้เห็นรัฐบาลของเกาหลีเหนือและลดทฤษฎีการแก้แค้นภายใน

นอกเหนือจากข้อสรุปแล้วการสำรวจครั้งนี้ยังน่าทึ่งสำหรับทรัพยากรและวิธีการสอบสวนที่ได้ดำเนินการ อันที่จริงแล้วมันเป็นงานขนาดใหญ่ที่กินเวลานานกว่าหนึ่งปีและระดมนักวิจัยด้านความปลอดภัยของ บริษัท ที่แตกต่างกันสิบสามแห่งรวมถึงเดือนพฤศจิกายน, Kaspersky, Alienvault และ Symantec

การล่าเริ่มต้นวันที่ 14 ธันวาคม 2014 เมื่อUS-CERTเผยแพร่ตัวบ่งชี้การโจมตีของการโจมตี Sony Pictures กล่าวคือข้อมูลทางเทคนิคเฉพาะกับมัลแวร์ที่ใช้: ชื่อและประเภทของไฟล์, ลายเซ็นรหัสที่เป็นอันตราย (แฮช), เส้นทางการติดตั้ง, วันที่รวบรวม, การควบคุมของเซิร์ฟเวอร์ควบคุมและควบคุม (C&C), การลงทะเบียนที่ดัดแปลง, เครือข่าย ฯลฯ

Yara กฎเพื่อจัดทำแคตตาล็อกทุกอย่าง

ทั้งหมดถูกสังเคราะห์ในชุดของลายเซ็น "Yara" ที่เรียกว่าวิธีการที่ทำให้เป็นไปได้ในการจัดทำแคตตาล็อกและตรวจจับมัลแวร์จากสตริงอักขระที่สามารถอยู่ที่นั่นได้ สิ่งเหล่านี้อาจเป็นข้อความหรือไบนารีและเป็นเบาะแสที่สามารถหักหลังการปรากฏตัวของมัลแวร์นี้

จากข้อมูลทางเทคนิคนี้นักวิจัยถามฐานข้อมูลที่แตกต่างกันของมัลแวร์เช่นของ virustotal หรือ kaspersky antivirus ฐานที่เก็บสำเนารหัสที่เป็นอันตรายซึ่งส่งโดยผู้ที่ตกเป็นเหยื่อและโดยผู้ตรวจสอบหรือที่รวบรวมโดยซอฟต์แวร์ป้องกันไวรัส

มีการสแกนหลายพันล้านชุดและเปรียบเทียบกับตัวบ่งชี้การประนีประนอมของภาพ Sony ด้วยการปรับแต่งเป็นคำจำกัดความของลายเซ็นและกฎของ Yara พวกเขาสามารถลดขอบเขตการสำรวจของพวกเขาเป็น 2,000 ไฟล์ว่ามันเป็นคำถามของการวิเคราะห์ ... ด้วยมือ งานมดจริง!

จนถึงปัจจุบันนักวิจัยได้ทำการผ่าไฟล์เหล่านี้นับพันไฟล์ทำให้สามารถเปิดเผยมัลแวร์มากกว่า 45 ครอบครัวที่มาจากกลุ่ม Lazarus บางคนเป็นที่รู้จักกันในชื่อชื่ออื่นเช่น Wild Positron/Duuzer, Dectiver หรือ Killdisk และถูกนำมาใช้ในการโจมตีไซเบอร์ที่ผ่านมาเช่น Darkseoul แคมเปญที่กำหนดเป้าหมายสื่อและสถาบันการเงินในเกาหลีใต้ระหว่างปี 2009 และ 2013

เพื่อให้สามารถเชื่อมโยงมัลแวร์เหล่านี้ทั้งหมดระหว่างพวกเขานักวิจัยได้ระบุลักษณะบางอย่างที่พบในครอบครัวที่แตกต่างกันเหล่านี้ ชิ้นส่วนของรหัสที่ทำซ้ำวิธีลบร่องรอยของการติดเชื้อ ("สคริปต์ฆ่าตัวตาย") การใช้อัลกอริทึมการเข้ารหัสบางอย่างวิธีการสื่อสารกับเซิร์ฟเวอร์ C&C ฯลฯ

ตัวอย่างเช่นหนึ่งในความจำเพาะที่พบคือการใช้ไฟล์ ZIP ที่ได้รับการป้องกันด้วยรหัสผ่านสำหรับการฉีดมัลแวร์ในระบบเป้าหมาย พวกเขาทั้งหมดมีรหัสผ่านเดียวกันที่เขียนรหัสอย่างหนัก: "! 1234567890 DGHTDHTRHGFJNUI $%^^ & FDT"

🔴อย่าพลาดข่าว 01NET ใด ๆ ติดตามเราที่Google NewsETWhatsapp-