“หนึ่งในภัยคุกคามที่แพร่หลายที่สุดในปัจจุบัน” นี่คือวลีที่ใช้ในปี 2020 โดยสาขาความปลอดภัยทางไซเบอร์ของกระทรวงความมั่นคงแห่งมาตุภูมิของสหรัฐอเมริกาเพื่ออ้างถึงมัลแวร์ที่เรียกว่า Emotet หลังจากที่ห่างหายไปนาน น่าเสียดายเขากลับมาแล้ว

ระบุครั้งแรกในปี 2014 ว่าเป็นโทรจันพื้นฐาน Emotet ได้พัฒนาเป็นมัลแวร์ที่น่ากลัวซึ่งสามารถติดตั้งมัลแวร์อื่น ๆ บนพีซีที่ติดไวรัสได้ ในปี 2020 เขาสามารถแทรกซึมเข้าไปในกระทรวงยุติธรรมของควิเบกได้ ก่อนที่จะโจมตีรัฐบาลฝรั่งเศส ญี่ปุ่น และนิวซีแลนด์อย่างเข้มข้นยิ่งขึ้น หลังจากห่างหายไปหลายเดือน เขากลับมาเล่นตลกกับคุณอีกครั้ง

Emotet มีเคล็ดลับใหม่ขึ้นมาแล้ว

จุดเด่นของมัลแวร์ Emotet คือการส่งอีเมลที่เป็นอันตรายซึ่งดูเหมือนว่ามาจากผู้ติดต่อที่รู้จักโดยระบุชื่อผู้รับและแสร้งทำเป็นว่าตอบสนองต่อการแชทครั้งก่อน จากนั้นจะหลอกผู้ใช้ให้คลิกลิงก์หรือเปิดใช้งานมาโครที่เป็นอันตราย (ชุดคำสั่งที่จัดกลุ่มเป็นคำสั่ง/ทางลัดเดียว) ในเอกสาร Microsoft Office ที่แนบมา

เพื่อที่จะหลบหนีจากระบบรักษาความปลอดภัยต่างๆ Emotet จึงมีวิธีการใหม่: แนบเอกสาร Word ซึ่งเราจะพบข้อมูลที่ไม่จำเป็นจำนวนมากในตอนท้าย (เช่น ชุดเลขศูนย์ เป็นต้น) เป้าหมายคือการแนบไฟล์ที่มีน้ำหนักมากกว่า 500 MB ซึ่งใหญ่พอที่จะป้องกันไม่ให้โซลูชันความปลอดภัยบางอย่างวิเคราะห์เนื้อหาของเอกสารได้

รูปแบบหนึ่งของวิธีนี้ เรียกว่า "binary padding" หรือ "file pumping" คือการเขียนข้อความสีขาวบนพื้นหลังสีขาวเพื่อไม่ให้มองเห็นได้ ข้อความใดๆ ก็ใช้กลอุบายได้ ดังที่เราเห็นด้านบนโดยคัดลอกมาจากนวนิยาย Moby Dick ของ Herman Melville

นอกเหนือจากขนาดของไฟล์ ข้อความที่แฮกเกอร์เพิ่มโดยใช้ Emotet ยังช่วยหลีกเลี่ยงการถูกแยกออกโดยอัตโนมัติโดยโซลูชันความปลอดภัยต่างๆ อันที่จริงอย่างหลังทำเครื่องหมายไฟล์ Microsoft Office อย่างเป็นระบบซึ่งมีเพียงมาโครและรูปภาพเท่านั้น ข้อความจึงทำให้ไฟล์หลุดผ่านรอยแตกได้

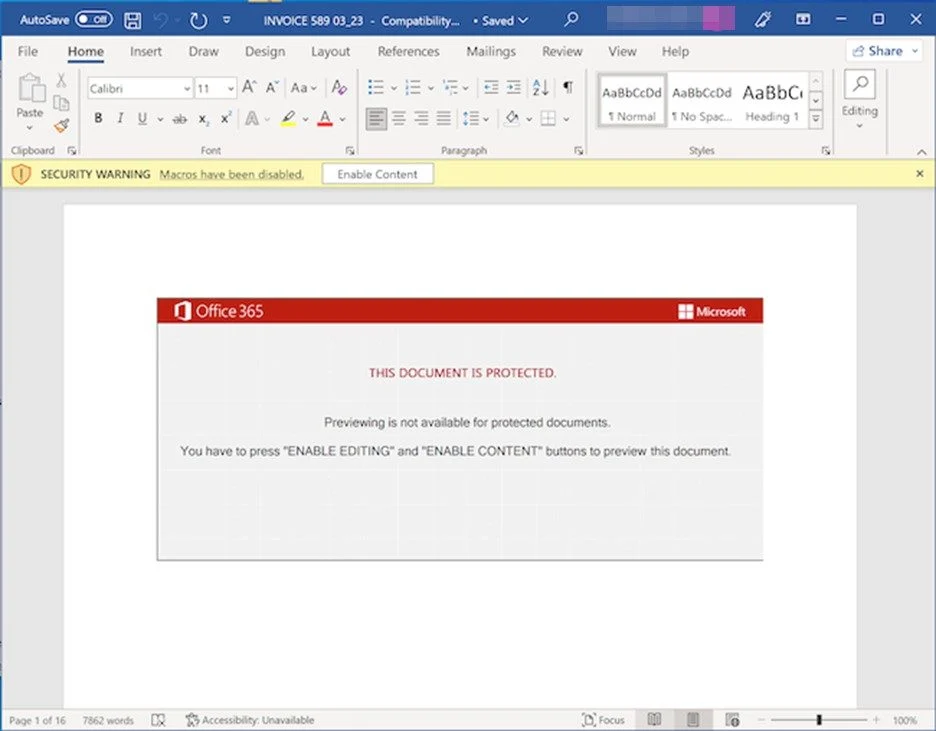

เมื่อเปิดไฟล์ เอกสาร Word จะมีรูปภาพที่ระบุว่าไม่สามารถเข้าถึงเนื้อหาได้ เว้นแต่ผู้ใช้จะคลิกปุ่ม "เปิดใช้งานเนื้อหา" การดำเนินการนี้จะแทนที่ค่าเริ่มต้นของ Word ในการปิดใช้งานแมโครที่ดาวน์โหลดจากอินเทอร์เน็ต

เมื่อดำเนินการแล้ว แมโครจะบังคับให้ Office ดาวน์โหลดไฟล์ .zip จากเว็บไซต์ที่ถูกแฮ็กอย่างถูกกฎหมาย เมื่อแตกไฟล์ ไฟล์ DLL ที่ติดไวรัสจะถูกติดตั้ง หลังเป็นไลบรารีที่มีรหัสและข้อมูลที่หลายโปรแกรมสามารถใช้งานได้พร้อมกัน

ค้นพบ-แฮกเกอร์ใช้ ChatGPT เพื่อระบายบัญชีธนาคารของคุณอย่างไร

หลังจากติดเครื่องของเหยื่อแล้ว มัลแวร์ก็สามารถขโมยรหัสผ่านและข้อมูลที่ละเอียดอ่อนอื่นๆ ได้ จากนั้น Emotet จะสามารถคัดลอกการสนทนาทางอีเมลที่ได้รับจากเครื่องที่ติดไวรัส และใช้เพื่อส่งสแปมไปยังผู้ติดต่อของเหยื่อ ซึ่งในทางกลับกันก็จะติดไวรัส

วิธีที่ดีที่สุดในการป้องกันตัวเองจากการโจมตีเหล่านี้คืออย่าเปิดใช้งานมาโครในเอกสารที่ได้รับทางอีเมล เว้นแต่คุณจะได้ติดต่อบุคคลที่ส่งมาโครให้คุณโดยวิธีการสื่อสารอื่น

🔴 เพื่อไม่พลาดข่าวสาร 01net ติดตามเราได้ที่Google ข่าวสารetวอทส์แอพพ์-

แหล่งที่มา : เทรนด์ไมโคร