นักวิจัยจากมหาวิทยาลัยในอเมริกา 5 แห่งได้พัฒนาการโจมตีที่สามารถฟังการสนทนาทางโทรศัพท์ของบุคคลโดยไม่ต้องใช้ไมโครโฟน โดยใช้วิธีลับๆ ที่มีประสิทธิผลอย่างร้ายกาจ...

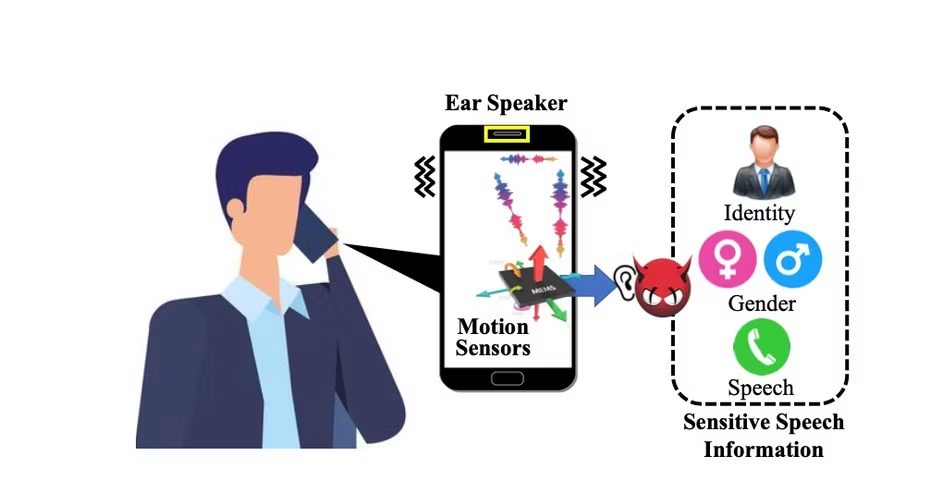

เพื่อป้องกันความเสี่ยงจากการถูกแฮ็ก ทีมนักวิจัยจากมหาวิทยาลัยใหญ่ 5 แห่งได้จัดทำระบบสำหรับการฟังการสนทนาทางโทรศัพท์ วิธีการที่มีชื่อ« เอียร์สปาย »(สายลับหู) ซึ่งทำงานโดยไม่ต้องเข้าถึงไมโครโฟนของอุปกรณ์

วิธีที่ฉลาดพอๆ กับน่ากลัว

ก่อนหน้านี้ นักวิจัยประสบความสำเร็จในการโจมตีที่คล้ายกัน แต่ใช้ลำโพง "ภายนอก" ของโทรศัพท์ ซึ่งต้องใช้อุปกรณ์เฉพาะเพื่อจับการสั่นสะเทือนและแปลเป็นข้อมูลที่ใช้งานได้ จากสมมติฐานที่ว่าบุคคลมักจะใช้ลำโพงในระดับหูเพื่อการสนทนาส่วนตัว นักวิจัยได้ค้นพบวิธีอื่นในการใช้การสั่นสะเทือนเพื่อประโยชน์ของตนเอง

นี่คือที่มาของ "EarSpy" ซึ่งเป็นวิธีการใหม่ที่ใช้ลำโพงด้านบนของอุปกรณ์ในระดับหู รวมถึงมาตรความเร่งที่รวมอยู่ในมือถือ อย่างหลังช่วยให้คุณสามารถจับการสั่นสะเทือนเล็กๆ ที่ผู้พูดปล่อยออกมาระหว่างการโทร ก่อนที่จะวิเคราะห์เพื่อให้ได้ข้อมูลอันมีค่า

ในการทำเช่นนี้ นักวิจัยได้ใช้ชุดตัวอย่างเสียงที่พวกเขาฟังบนสมาร์ทโฟนสองเครื่อง:เลอ OnePlus 7Tetเลอ OnePlus 9โดยทั้งคู่ติดตั้งลำโพงสเตอริโอไว้ด้วย จากนั้นพวกเขาวิเคราะห์ข้อมูลมาตรความเร่งโดยใช้เครื่องมือเครือข่ายประสาทเทียมหลายตัว ซึ่งเข้าใกล้วิธีการทางสถิติมากขึ้น

ผลลัพธ์ที่ได้มีความแม่นยำอย่างน่าประหลาดใจ แท้จริงแล้วทำให้สามารถระบุเพศของผู้พูดได้ด้วยความแม่นยำ 98.66% โดยใช้ตัวอย่างข้อมูลจาก OnePlus 7Tเอียร์สปายยังสามารถค้นหาตัวตนของบุคคลนั้นด้วยอัตราความสำเร็จที่น่าประทับใจถึง 91.24% ซึ่งดีกว่าการเดาแบบสุ่มเกือบสามเท่า

เกี่ยวกับการถอดเสียงบทสนทนานั้น ความแม่นยำ "เท่านั้น" ถึง 56% ในการกำหนดชุดตัวเลขที่พูดระหว่างการโทร ผลลัพธ์ที่อาจดูธรรมดา แต่ยังคงความแม่นยำมากกว่าการเดาแบบสุ่มถึงห้าเท่า

สมาร์ทโฟนที่ปลอดภัยยิ่งขึ้น

ในการสอดแนมการสนทนา ทางเลือกที่ชัดเจนคือการใช้มัลแวร์ที่สามารถบันทึกการโทรโดยผ่านไมโครโฟนของโทรศัพท์ แม้ว่าความปลอดภัยของสมาร์ทโฟน Android ยังคงสามารถปรับปรุงได้มีการปรับปรุงอย่างมากในช่วงไม่กี่ปีที่ผ่านมา ทำให้มัลแวร์เข้าถึงการอนุญาตที่จำเป็นได้ยากขึ้น

อย่างไรก็ตาม การโจมตีของ EarSpy ยังคงสามารถเลี่ยงการป้องกันระบบในตัวเหล่านี้ได้ เนื่องจากข้อมูลดิบจากเซ็นเซอร์ตรวจจับความเคลื่อนไหวของโทรศัพท์สามารถเข้าถึงได้ง่าย ผู้ผลิตวางข้อจำกัดในเรื่องนี้มากขึ้นเรื่อยๆ แต่นักวิจัยเชื่อว่ายังคงเป็นไปได้ที่จะแทรกซึมอุปกรณ์ในลักษณะนี้เพื่อฟังการสนทนาทางโทรศัพท์

ในเรื่องเดียวกัน-ลำโพง Google Home ถูกแฮ็กเพื่อฟังการสนทนาส่วนตัว

เห็นได้ชัดว่าการโจมตี EarSpy ไม่ได้มีจุดมุ่งหมายเพื่อสร้างแรงบันดาลใจให้กับผู้ที่มีเจตนาไม่ดี แต่เป็นการแจ้งเตือนผู้ผลิตสมาร์ทโฟน เพื่อแก้ไขช่องโหว่นี้ นักวิจัยแนะนำให้วางเซ็นเซอร์ตรวจจับความเคลื่อนไหวให้ห่างจากแหล่งกำเนิดการสั่นสะเทือนใดๆ มากที่สุดเท่าที่จะเป็นไปได้ ในขณะเดียวกันก็ลดแรงดันเสียงระหว่างการโทรด้วย

🔴 เพื่อไม่พลาดข่าวสาร 01net ติดตามเราได้ที่Google ข่าวสารetวอทส์แอพพ์-

แหล่งที่มา : สัปดาห์แห่งความปลอดภัย