上个月网络攻击的激增清楚地表明,公司应进一步改善其安全惯例。当然,并非所有网络犯罪都可以一次停止,但是某些措施可以减慢它们的速度 - 甚至有点。

根据最新报告,勒索软件威胁在8月逐渐增加。 NCC集团的全球威胁情报小组发现,有40%的事件来自Lockbit 3.0勒索软件帮派。

到目前为止,自上个月以来,它被认为是“最威胁性的勒索软件威胁”。据说大约有64起事件与此网络攻击有联系。

Lockbit 3.0勒索软件正在扩散

洛克比特2.0在两个月前出现后,勒索软件事件数量的趋势不断增加。当时,当网络犯罪分子向目标公司推出三重勒索方法时,他们将其提升到了极端。

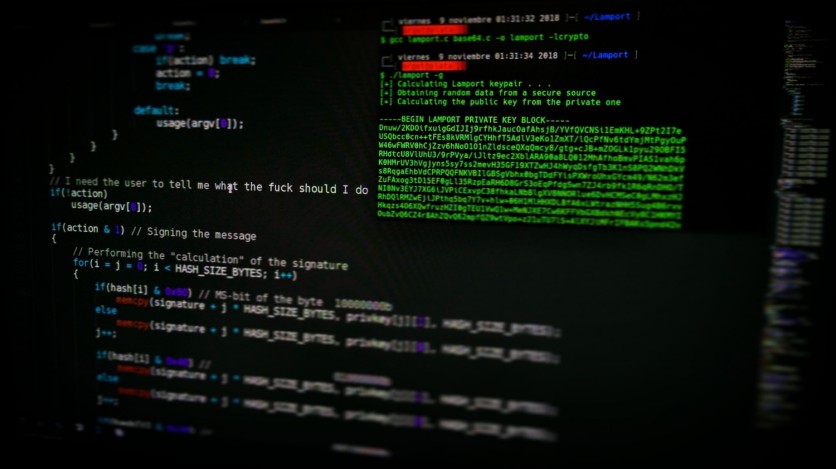

根据黑暗阅读,当开发人员泄露了Lockbit 3.0勒索软件的构建器代码时,威胁就开始了。该报告说,参与人员推出了最新的Lockbit Black(或Lockbit 3.0)的加密代码。他将其上传到Github。

在Huntress Labs的安全研究员John Hammond的声明中,泄露的代码可以帮助白帽安全分析师更多地了解威胁。但是,这是一把双刃剑,因为它也可以允许黑客创建更多的恶意软件克隆版本,从而使他们更容易在网络中传播。

Hammond补充说:“构建器软件的泄漏商品化了配置,自定义和最终生成可执行文件的能力,不仅是加密的,而且可以解密文件。任何拥有此实用程序的人都可以启动全面的勒索软件操作。”

勒索软件威胁的激增

到目前为止,网络攻击的上升令人震惊。在2022数据泄露调查报告Verizon发布的,今年的勒索软件事件已飙升至13%。该公司看到82%的攻击具有“人为因素”的参与。

由于即使是安全专家也无法阻止这些威胁,研究人员认为他们不会立即消失。到2023年,Acronis预计,全球勒索软件袭击的损失将超过300亿美元。

根据NGG集团的马特·赫尔(Matt Hull)的说法,洛克比特(Lockbit 3.0)一直在监视以来,自6月开始重新命名操作以来,它一直在散布更多的感染。

另一方面,发现Blackbasta背后的另一个勒索软件帮派与臭名昭著的Conti集团有联系。看来,这支网络犯罪分子将跟随Lockbit 3.0后面的黑客脚步。

是时候提高公司之间的安全意识了吗?

通常,勒索软件针对县最脆弱的组织。如果公司没有足够的资源来保护其数据免受入侵者的侵害,那么它将很容易掉落

当然,组织应在解决这些问题时具有安全意识。对于他们来说,设计一个框架以减轻攻击过程中的潜在风险很重要。

值得注意的是,考虑在勒索软件攻击发生时如何教育员工如何保护他们的数据冒险节拍。

此外,进行安全意识研讨会将有助于员工知道设置强密码并确定网络钓鱼链接的重要性。

对于其他组织来说,遵循这一趋势可能会有很长的路要走,但是一旦全国实施,它肯定会降低可能立即发生的损害和利用。

同时,卡巴斯基警告用户避免访问盗版网站,因为NullMixer恶意软件。这种威胁能够同时下载20多个木马和恶意应用程序。

本文由技术时报拥有

约瑟夫·亨利(Joseph Henry)撰写