越来越多的连接对象使用蓝牙低功耗 (BLE) 协议来传输数据或连接:智能手机、健身手环、联网手表、iBeacons、各种小工具……但越来越多的研究也表明,这些数据流远安全并允许捕获个人数据。

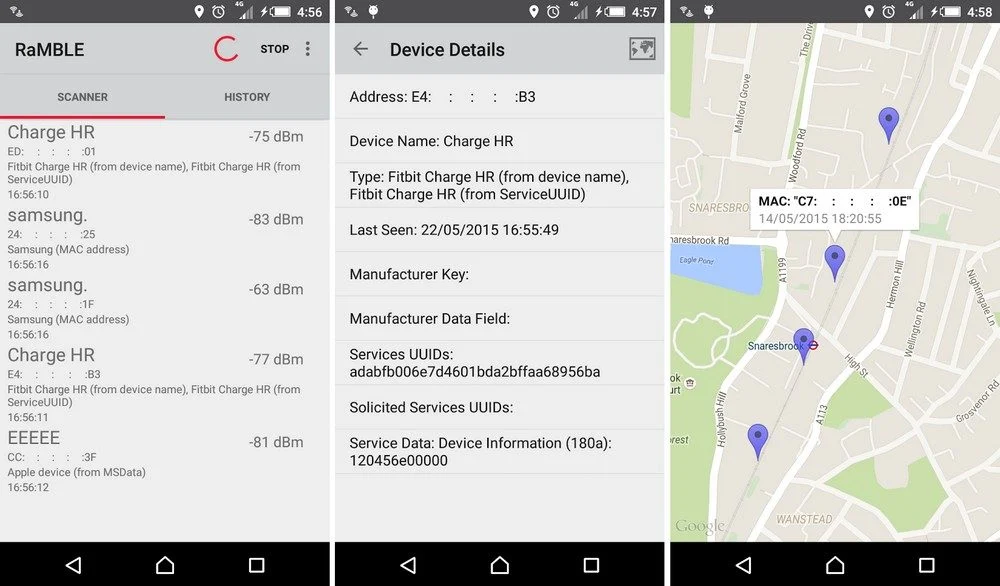

Context Information Security 的安全研究人员最近研究了这个问题并开发了一个安卓应用程序它允许您扫描周围一百米范围内的连接物体。更好:通常可以以独特的方式识别这些对象。借助数据库,我们可以创建一段时间内的活动报告。有时甚至可以知道有问题的设备类型。例如,一点点的相关性就足以检测你的老板、你的妻子、你的邻居等的存在。

这怎么可能?所有这些对象不断地发出包含 MAC 地址的数据包,以表明它们的存在并邀请连接。为了避免监视,BLE 协议配备了一种称为“LE Pricacy”的机制,该机制会随机更改广播的地址。不幸的是,研究人员指出,这个功能实现得很差:对于大多数测试的对象来说,地址仍然是固定的。 FitBit 手环就是这种情况。在其他情况下,情况更糟:例如,制造商 Nike 或 MI 的地址都以相同的方式开头。方便识别设备。

制造商显然很少出于安全考虑

还有一些没有个人数据保护策略,并在考勤数据包中包含特定信息:制造商名称、设备型号、唯一标识符等。例如:“Garmin Vivosmart#12345678”、“Galaxy Gear 1234”、“La montre de Trucmuche”等。显然,这完全抵消了“LE 隐私”机制可以提供的优势。因此,在这个层面上,这是一个经过深思熟虑的选择。显然,制造商更感兴趣的是尽快发布他们的产品,而不是纠缠于安全问题。

语境研究只是众多研究之一。 2014年,赛门铁克已经提醒公众连接配件缺乏安全性。一月份,意大利研究人员 Simone Margaritelli 发现了身份验证过程中的一个漏洞耐克燃料带在某些条件下,允许任何人连接到它以吸取数据。在安全性方面,互联对象制造商仍有很长的路要走。

另请阅读:

研究:80% 的联网对象会危及您的隐私,于 29/07/2014

来源 :

博客笔记来自语境