Emotet 于 2014 年首次被识别为一种相当基本的木马,现已发展成为一种可怕的恶意软件,能够在受感染的 PC 上安装其他恶意软件。 2020年,他成功渗透到魁北克司法部,然后加大了对法国、日本和新西兰政府的攻击力度。缺席几个月后,他又回来对你玩恶作剧。

Emotet 有一个新技巧

Emotet 恶意软件的一个特点是通过称呼收件人的姓名并假装回复之前的聊天来发送看似来自已知联系人的恶意电子邮件。然后,它会诱骗用户单击附加的 Microsoft Office 文档中的链接或激活危险的宏(分组为单个命令/快捷方式的一系列指令)。

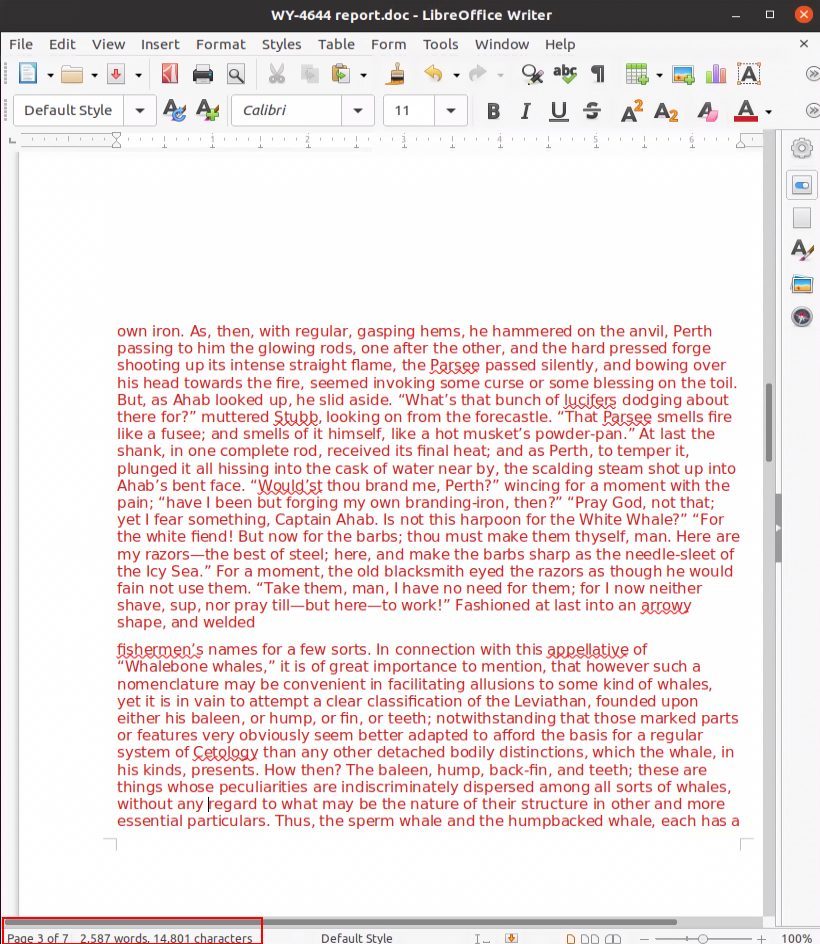

为了逃避各种安全系统,Emotet有一个新方法:附加一个Word文档,在该文档的末尾我们发现了大量多余的数据(例如一串零)。这里的目标是附加一个超过 500 MB 的文件,该文件大到足以阻止某些安全解决方案分析文档的内容。

此方法的一种变体称为“二进制填充”或“文件泵送”,涉及在白色背景上写入白色文本,使其不可见。任何文本都可以做到这一点,正如我们在上面赫尔曼·梅尔维尔的小说《白鲸》的摘录中看到的那样。

除了文件大小之外,黑客使用 Emotet 添加的文本有助于避免被不同的安全解决方案自动排除。事实上,后者系统地标记仅包含宏和图像的 Microsoft Office 文件。因此,文本可以让文件从裂缝中溜走。

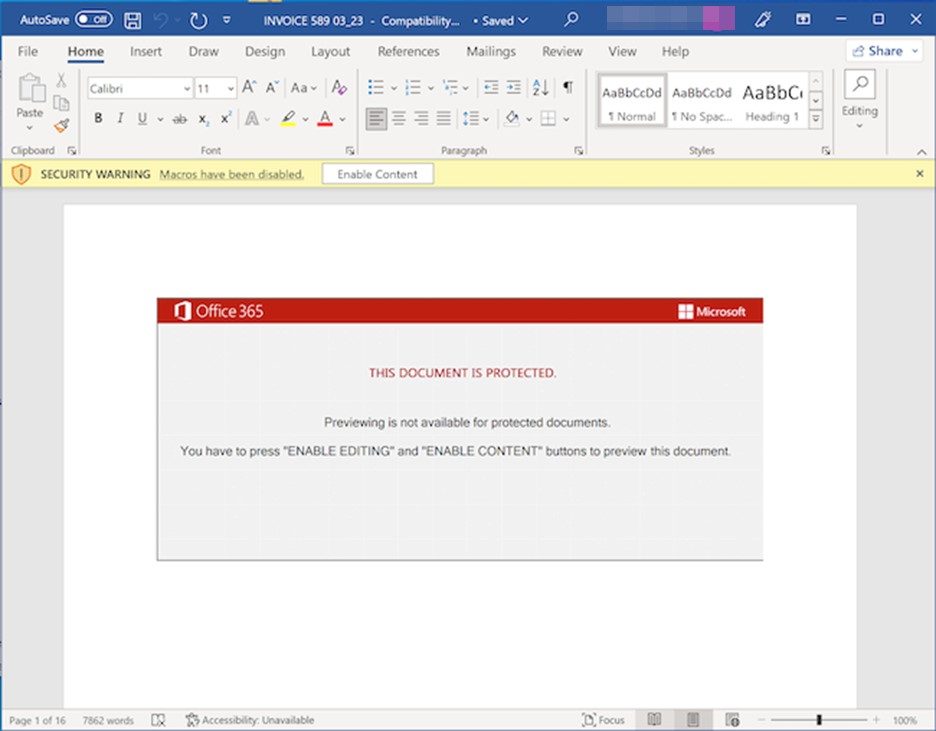

文件打开后,Word 文档会包含一个图像,指示除非用户单击“启用内容”按钮,否则无法访问该内容。执行此操作会覆盖 Word 禁用从 Internet 下载的宏的默认设置。

执行后,该宏会强制 Office 从合法的被黑网站下载 .zip 文件。解压后,会安装受感染的 DLL 文件。后者是一个包含可由多个程序同时使用的代码和数据的库。

感染受害者的计算机后,恶意软件能够窃取密码和其他敏感数据。然后,Emotet 可以复制受感染计算机上收到的电子邮件对话,并使用它们向受害者的联系人发送垃圾邮件,而受害者也会被感染。

保护自己免受这些攻击的最佳方法是永远不要激活通过电子邮件收到的文档中的宏,除非您已经通过其他通信方式联系了向您发送该文档的人。

来源 : 趋势科技