微软刚刚在其安全博客上发布了大规模网络钓鱼攻击活动的详细信息,据报道,自 2021 年 9 月以来,该攻击活动已影响了至少 10,000 家公司。即使在目标帐户上配置了双重身份验证,这种攻击也允许黑客窃取用户密码。

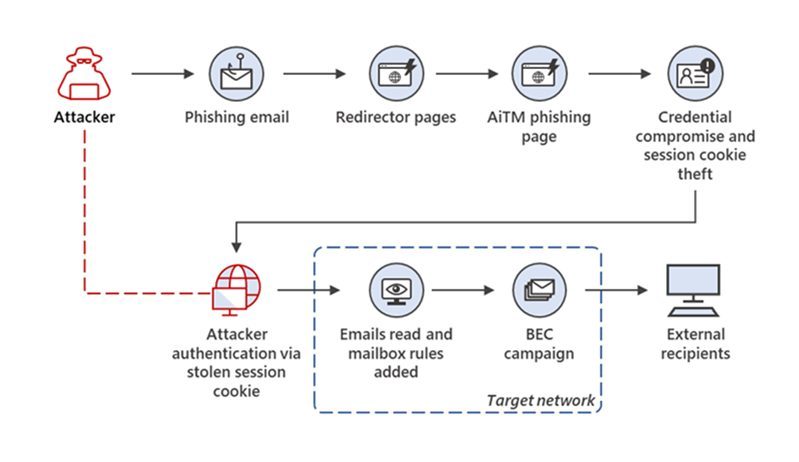

据微软称,黑客随后使用获得的用户名和密码以及会话 cookie 进入受害者的邮箱。一旦控制了后者,他们就能够冒充合法公司。因此,他们能够在第一个受害者不知情的情况下,向其他公司发送发票并获得欺诈性付款。黑客越来越多地使用一种称为商业电子邮件泄露 (BEC) 的技术。

双重身份验证并不总是足够的

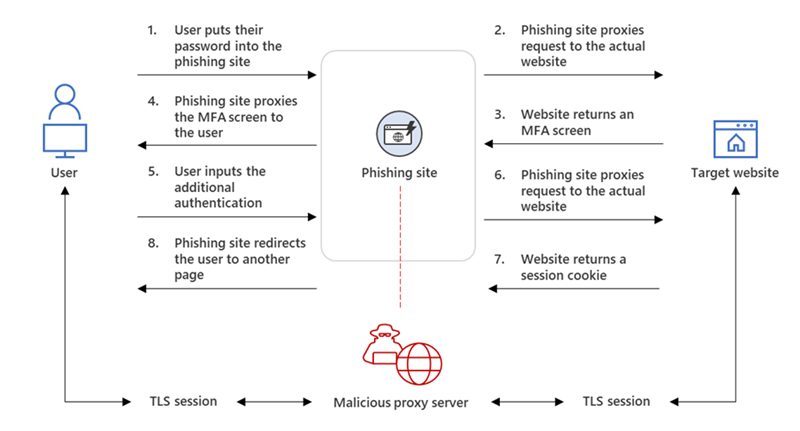

如果这种类型的欺骗攻击应该通过使用双重身份验证来限制,那么黑客显然已经找到了解决这个问题的方法。在这个具体案例中,黑客实施了 AiTM 网络钓鱼攻击。

具体而言,这意味着他们在受害者和他们希望连接的工作服务器之间设置了代理服务器。当受害者在代理服务器上托管的虚假网站上输入登录密码时,代理服务器会将其发送到合法服务器,然后将生成的响应传输给用户。一旦受害者连接上,他们就会发现自己处于合法邮箱的页面上,而不会怀疑后台正在发生什么。因为在这段时间里,黑客有时间拦截并窃取连接密码以及会话cookie。后者允许用户保持连接,而无需在会话期间再次进行身份验证。

一个简单的损坏的附件

为了实现他们的目标,黑客使用了损坏附件的古老技术。他们只是通过电子邮件将 HTML 文件发送到代理服务器,受害者打开该文件。

剩下的就很简单了。通过访问受害者的整个收件箱,黑客能够筛选邮件以识别那些可以让他们轻松获取金钱的邮件。然后,他们冒充受害者,并通过要求向其账户付款等方式设法支付账单。为了避免被黑客发现,暴徒们在收件箱中设置了规则,以便他们感兴趣的电子邮件被自动存档或标记为已读。足以让他们自由地以隐身方式返回收件箱,以便识别他们特别感兴趣的电子邮件。

来源 : 微软