Lumen/Black Lotus Labs 的安全研究人员至少自 2020 年新冠危机爆发以来,就发现了针对家庭或中小企业路由器的相当复杂的黑客活动。无论时机是否巧合,黑客肯定已经利用了这次流行病,迫使员工远程办公并增加了此类路由器的部署。因此增加了攻击面。

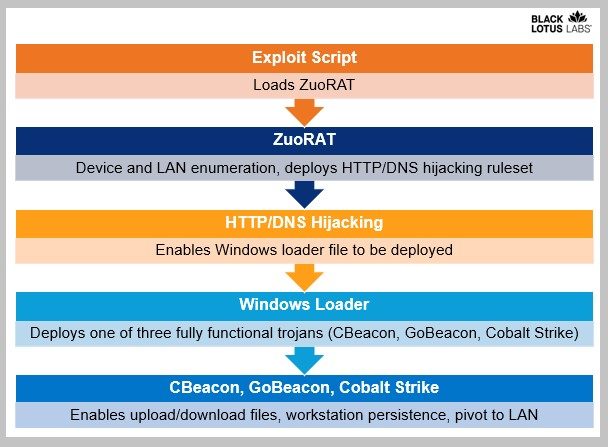

黑客分几个阶段进行。他们首先使用一个脚本,该脚本利用了路由器中的某些缺陷,并允许他们安装名为 ZuoRAT 的间谍软件。这将分析设备的配置并探索本地网络。经过一段时间的观察,黑客会拦截 HTTP 或 DNS 请求,以便能够在设备上部署“加载程序”。

该加载程序的任务是下载特洛伊木马,在本例中为 Cbeacon、GoBeacon 或 Cobalt Strike。前两个是自制的,第三个是标准工具。这些恶意软件具有下载或上传文件、执行任意命令以及持久驻留在计算机上的能力。

迄今为止,Lumen 已检测到约 80 台受感染的设备,这些设备来自华硕、思科、DrayTek 和 Netgear。但可能还有更多。而且这个攻击者也有可能多年来一直活跃而从未被发现,因为小型路由器受到的监控相对较少,甚至修补的也较少。现阶段很难做出归因。当然,恶意代码包含汉字和对一个名为“s县城”的地方的引用。此外,一些命令和控制服务器是使用阿里巴巴和腾讯的服务托管的。但这还不足以给出这场运动的地理起源。

似乎可以肯定的是,即使仅从指挥和控制(C&C)基础设施的管理方式来看,它也是一个国家行为者。 “首先,为了避免怀疑,他们从托管良性内容的专用虚拟专用服务器(VPS)传输了初始漏洞。然后,他们将路由器用作 C&C 通信的代理路由器(……)最后,他们定期轮换代理路由器以避免检测,”安全研究人员写道。

来源 : 流明