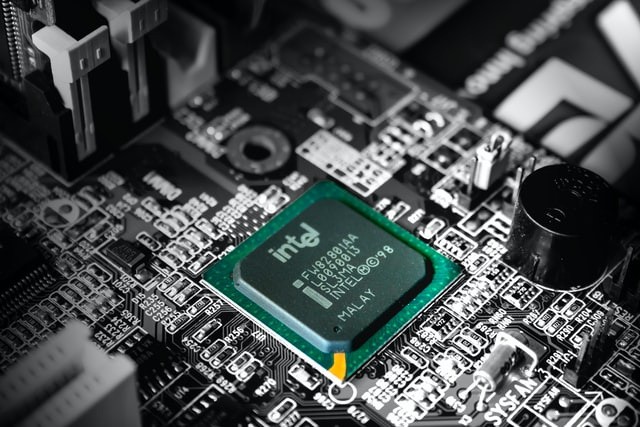

駭客由於英特爾芯片的兩個新缺陷,據稱它們更深並且很難修復,因此甚至可以從超聲SGX芯片中掠奪加密密鑰。

根據ARS Technica最新報告,現代CPU,尤其是由英特爾(Intel攻擊者並在此過程中竊取密碼,因為在過去兩年中,計算機一直被一系列無休止的攻擊所包圍。

另請閱讀:[黑客] 50,000台被假恢復工具感染的計算機“停止DJVU勒索軟件”;勒索軟件攻擊的本田操作

為了解決這個問題,即使在操作系統頂部運行的虛擬機受到嚴重損害,Intel設計的稱為SGX的保護將為加密鍵和其他敏感數據提供各種堡壘。 SGX通過開發可信賴的執行環境來工作,該環境將保護其數據和其他敏感代碼,與系統中的其他任何內容進行篡改或監視。

另請閱讀:[黑客]新的網絡釣魚騙局使用簡歷和病假電子郵件隱藏Covid-19惡意軟件

創建飛地或安全存儲器的塊是SGX的真實性和安全保證的關鍵。在飛地寫在RAM中之前,其內容首先在離開處理器之前對其進行加密,該處理器僅在返回後才被解密。除了CPU的受信任部分以外,阻止訪問是SGX保護飛地內存的主要工作。

英特爾新的芯片缺陷導致其超聲SGX的掠奪加密鍵

根據ARS Technica,在6月9日星期二發現的網絡攻擊並不是違反英特爾SGX的第一次實例。在建立了一場稱為Meltdown的攻擊之後,該攻擊迎來了一系列處理器的利用,並被稱為Specter的類似攻擊後,研究人員在2018年闖入了強化的Intel地區。另一支研究人員在今年早些時候違反了SGX。

Intel引入了微型更新,以減輕早期的SGX漏洞。但是,由於發現了兩個新的英特爾缺陷,因此微型更新並沒有持續,攻擊了其SGX芯片,使英特爾派遣了新的努力以開發新的防禦力。英特爾於6月9日星期二發布了新的更新,公眾可以期望它們在未來幾週內提供。

新的安全防禦措施將自動安裝,或者需要根據計算機類型進行手動干預。據說,英特爾用戶,尤其是那些依靠SGX的用戶,應通過與設備的製造商進行檢查,確保盡快安裝更新。

可以攻擊SGX的新的英特爾芯片缺陷稱為Crosstalk和Sgaxe。使用單獨的側向通道攻擊,一種通過測量功耗,聲音差異,聲音,電磁輻射或其他存儲系統中的其他信息來滲透敏感數據的類型,它允許兩個新的缺陷破壞SGX的強化CPU區域。