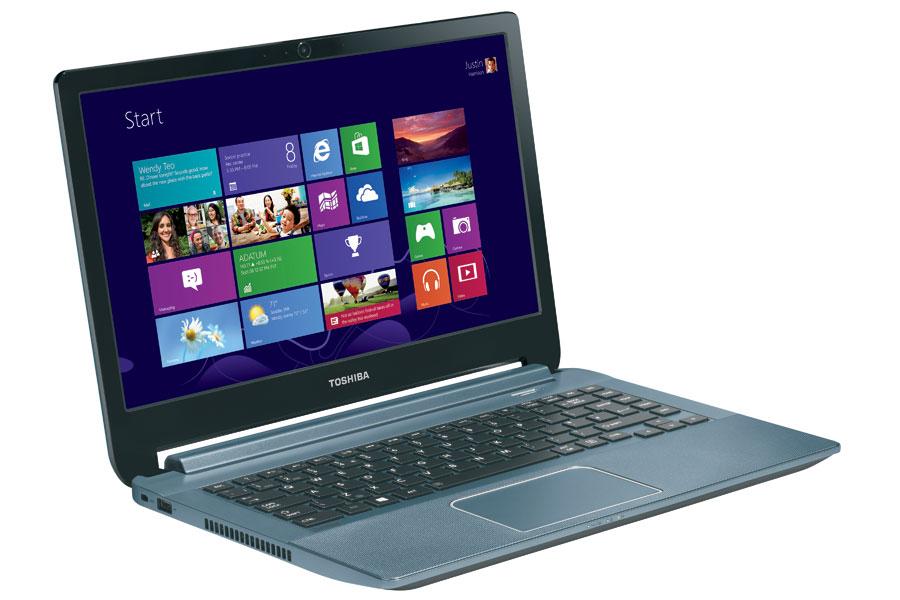

電腦製造商華碩剛剛發布了一份新聞稿,其中承認自己是複雜攻擊的目標,卡巴斯基兩天前以該名稱透露了這一攻擊暗影之鎚。這家台灣公司發布了 Live Update 補丁,駭客利用該更新軟體向數十萬台該品牌的電腦傳播後門。

此補丁帶來即時更新“多重安全驗證機制,防止惡意操縱軟體更新”。當然,要取得此補丁,只需透過即時更新啟動更新程式即可。華碩也強調,它有“更新和加強”它的伺服器架構。最後,該公司提供了一個工具,讓華碩 PC 用戶知道他們是否受到此攻擊的影響,同時指定只有筆記型電腦可能受到影響。

沒有有關攻擊的詳細信息

華碩被卡巴斯基的爆料逼得走投無路,必須迅速做出反應。但答案有點簡短。製造商沒有提供其遭受攻擊的任何細節。發佈即時更新固然很好,但並不能解決問題的根源。駭客如何獲得華碩證書並從華碩伺服器分發損壞的更新?我們假設這個缺口作為建築加固的一部分被填充,但我們希望了解一些細節。

此外,在感染的情況下,這個補丁並不是真正的解決方案。當然,它用顯然沒有受到損害的3.6.8版本取代了Live Update,但顯然這不允許刪除後門。事實上,華碩鼓勵受此攻擊影響的用戶備份資料並重置系統。“這將從您的電腦中徹底刪除惡意軟體”,指定華碩。謝謝你的資訊。

缺乏透明度

關於應該檢測的診斷工具也出現了問題“受影響的系統”透過這次攻擊。據卡巴斯基稱,駭客感染了數十萬台計算機,但實際上透過硬編碼到惡意軟體中的 MAC 位址清單僅針對 600 個用戶。這個工具是否只是將電腦的 MAC 位址與此列表進行比較,就像卡巴斯基的工具一樣?在這種情況下,它不會識別已損壞但處於休眠狀態的即時更新版本感染的系統。這種情況該怎麼辦?很難說...

最後,華碩的整體態度還是令人討厭。在其新聞稿中,製造商解釋說,只有“少量設備”收到 ShadowHammer 惡意軟體,但未提供更多詳細資訊。然而,據安全研究人員稱,受影響的設備有數十萬台,甚至超過百萬台。此外,出於簡單的禮貌,卡巴斯基值得在製造商的新聞稿中提及。但顯然,這家台灣公司根本不重視這次攻擊的曝光。據 Motherboard 報道,她試圖讓俄羅斯出版商簽署一份保密協議(NDA)。如果後者這樣做,我們可能永遠不會聽說這件事。

來源:華碩新聞稿