自新冠危機以來,它們無處不在:疫苗證書上、酒吧和餐館、廣告牌上、蘇打水或蘇打水瓶上等等。二維碼現在已成為我們日常生活的一部分,我們幾乎機械地使用它們,而不會問自己太多問題。然而,出版商 CyberArk 的安全研究員 Len Noe 表示,這是一種高風險行為。“QR 碼應被視為與陌生人電子郵件中的鏈接相同。在掃描之前,您應首先明確識別它所指向的網站。如有必要,您必須放棄導航””,他在訪問巴黎期間向我們解釋道。

他說,我們使用二維碼的方式在安全性方面是一種倒退。“多年來,我們一直在努力教育人們不要點擊任何東西,這個信息開始引起共鳴。但是對於二維碼,一切又回到了原點。例如,在上屆超級碗期間,有一個廣告只用二維碼播放,沒有任何其他解釋。在一分鐘之內,有 2000 萬人訪問了底層網站,但不知道他們要去哪裡。這太瘋狂了!”,他強調。

當然,黑客已經很清楚並已將二維碼集成到他們的武器庫中。“二維碼攻擊每天都在發生,幾乎在世界各地。但我們仍然很少談論它”研究人員解釋道,然後舉了幾個例子:

- 在中國,帶有二維碼的假票被放置在停放不當的汽車上。二維碼將駕車者引導至在線支付服務……為了盜版者的利益;

- 在德克薩斯州,停車計時器上貼有假二維碼,通向假支付網站(“Quick Way Parking”),目的是收集銀行卡數據;

- 在德國,二維碼被嵌入到看似來自銀行機構的電子郵件中,並鼓勵收件人登錄其帳戶。 “對於黑客來說,二維碼的優勢在於它不會被防病毒引擎分析,這與傳統的超鏈接不同,”Len Noe 解釋道。

作為演示,研究人員向我們展示了在實驗室中進行的三種攻擊,但靈感來自於真實案例。第一個非常簡單:一個二維碼伴隨著虛假招聘網站的虛假廣告。然後,受害者發現自己所在的網站鼓勵他們提供大量個人信息,這些信息通過電子郵件發送到黑客的地址。

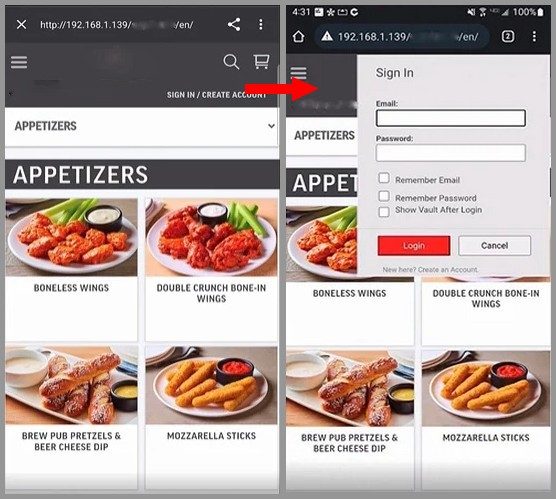

第二種更複雜,是基於假餐廳菜單網站。當受害者連接到它時,攻擊者可以使用名為 BeEF(瀏覽器利用框架)的開源滲透測試軟件在終端上執行 Javascript 代碼。例如,這使得它能夠收集信息(地理位置、配置數據、SIM 卡數據等)並發起進一步的攻擊。例如通過疊加假連接接口。

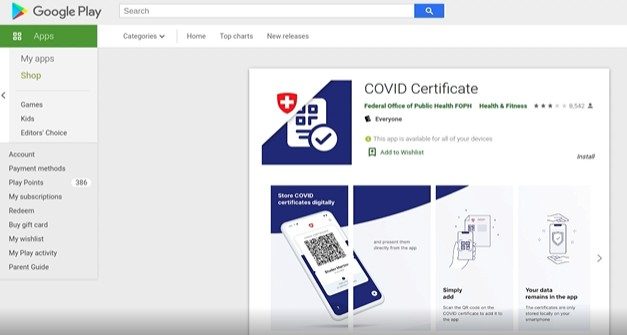

最後一種情況是最複雜的,但也是影響最大的一種。 Len Noe 創建了 Covid 證書應用程序的損壞版本。二維碼用於將受害者引導至虛假的 Google Play 網站,並從該網站下載受感染的應用程序。一旦安裝,攻擊者就可以監視受害者:訪問短信、訪問麥克風和攝像頭、訪問日誌等。

簡而言之,我們發現二維碼並不像看上去那樣無害。由於它們相對較新,我們還沒有足夠的反應能力對它們保持警惕。為了避免上當,必須檢查二維碼中超鏈接的合法性。在餐廳中,這可能很複雜,因為菜單通常由鮮為人知的第三方提供商託管。“在這種情況下,最好直接訪問餐廳的網站來訪問菜單卡。或者索要紙質版本»”,Len Noe 建議。此外,他建議不要使用二維碼下載應用程序或進行電子支付。你已被警告過。

👉🏻實時關注科技新聞:將 01net 添加到您的來源Google,訂閱我們的頻道WhatsApp或通過視頻關注我們抖音。

來源 : 賽博方舟