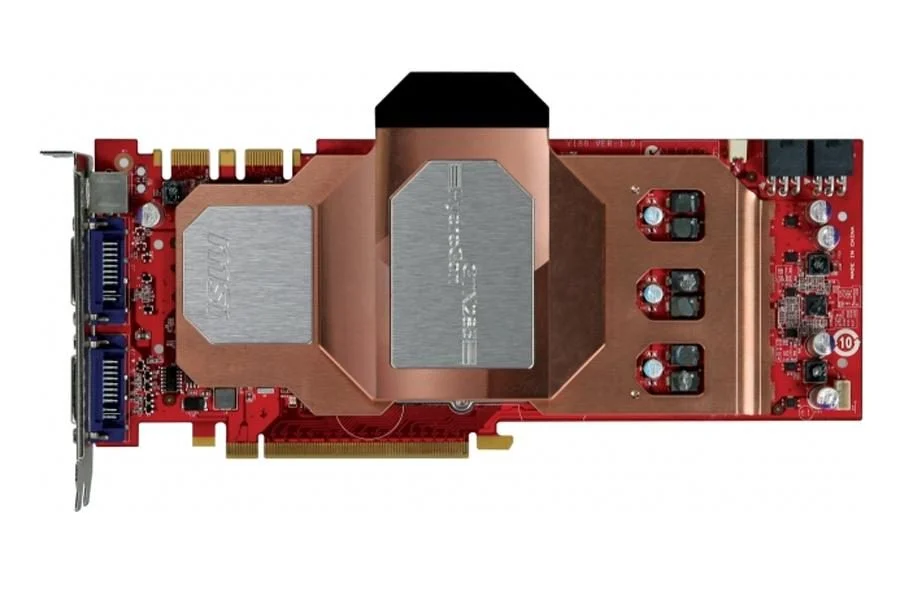

5G 不會讓「IMSI 捕獲器」(這些可以讓您監視周圍區域移動用戶的盒子)消失。由五名研究人員組成的小組剛剛揭露了一種名為« 魚雷 »它可以讓您知道訂戶是否存在於 4G 或 5G 小區。如有必要,甚至可以推斷其 IMSI,這是電信業者使用的唯一著名識別碼。研究人員在真實網路上測試了他們的攻擊。為了實現這一目標,他們為自己配備了兩台運行 Ubuntu 的 Intel Core i7 計算機,每台計算機都連接到價值 1,300 美元的軟體定義無線電設備 (USRP B210)。第一台 PC 被動收集無線電幀,第二台 PC 充當偽基地台。

該攻擊依賴於一個不易堵塞的缺陷,因為它與“尋呼協議»,通知協議。事實上,當終端不使用時,它會進入一種待機狀態,以防止消耗過多的能量。然後,該設備不會主動連接到電信網絡,但它會定期輪詢基站,以查明是否有針對它的呼叫、簡訊或訊息。這種詢問大約每秒進行一次,使用“尋呼協議」。這允許基地台按照預定週期以定時方式廣播通知。

揭示節奏

問題是給定的終端將始終在該週期中明確定義的位置接收其通知。這個位置被稱為“尋呼幀索引»(PFI)。在他們的研究中,研究人員表明,發起少於十個電話或簡訊就足以揭示給定區域是否存在該設備。事實上,某個區域中的每個呼叫或簡訊都會產生攻擊者可以攔截的通知。然後,它只需要分析通知訊息的傳遞時間並應用巧妙的機率計算即可知道目標是否在附近。請注意,這些電話或簡訊在及時中止時可以完全靜音。因此,目標使用者不會注意到這些操作中的任何內容。

但這還不是全部。這種攻擊使得確定 PFI 成為可能,PFI 本身源自於 IMSI。假設攻擊者知道目標的電話號碼,研究人員表明,利用這些不同的訊息,可以在 13 小時內透過暴力攻擊找到 IMSI。這在 5G 的情況下尤其有趣,其中 IMSI 以加密方式系統傳輸,因此受到高度保護。

實施錯誤

最後,研究人員還開發了一種變體,可以直接從通知協議中取得 IMSI。通常,通知訊息僅包含TMSI,即基地台產生的臨時識別碼。但在某些特殊情況下,某些業者會將 TMSI 替換為 IMSI。研究人員設法識別這些特殊情況並重現它們,以便能夠直接恢復唯一識別碼。這是一個實施錯誤,運營商有興趣盡快糾正。

研究人員向 GSMA 聯盟發出警報,該聯盟承認研究人員發現的缺陷。不幸的是,目前我們不知道這些漏洞何時能夠修正。