Kaspersky ได้ค้นพบ Necro Malware เวอร์ชันใหม่บน Google Play Store ซ่อนตัวอยู่ในแอพพลิเคชั่น Android ที่ถูกกฎหมายสองแอปพลิเคชันมันติดเชื้อผู้ใช้มากกว่า 11 ล้านคนทั่วโลก ไวรัสใช้เทคนิคที่ซับซ้อนเพื่อซ่อนกิจกรรมที่ฉ้อโกง

Kaspersky ได้ค้นพบมัลแวร์รุ่นใหม่ที่รู้จักกันใน Google Play Store เรียกว่า Necro ไวรัสเป็นหนึ่งใน "ตัวโหลด" นี่คือมัลแวร์ที่ออกแบบมาเพื่อแทรกซึมระบบและโหลดซอฟต์แวร์ที่เป็นอันตรายอื่น ๆ- ไวรัสได้โดดเด่นในปี 2562 ด้วยการติดเชื้อสมาร์ทโฟน Android มากกว่า 100 ล้านเครื่อง

เพื่อเข้าสู่สมาร์ทโฟนของเหยื่อไวรัสก็นำเสนอตัวเองด้วยม้าโทรจันหรือ "โทรจัน" เป็นภาษาอังกฤษ เห็นได้ชัดว่ามัลแวร์ปลอมตัวในแอปพลิเคชันที่ไม่เป็นอันตรายเพื่อหลอกลวงผู้ใช้อินเทอร์เน็ต ในกรณีนี้ Necro ซ่อนตัวอยู่ในรหัสของสองแอปพลิเคชันของ Play Store

อ่านเพิ่มเติม:แอปพลิเคชัน Android จำนวนมากเกินไปของ Play Store ต้องการ "การอนุญาตที่เป็นอันตราย"

การดาวน์โหลดสิบเอ็ดล้านครั้งใน Play Store

ดังที่ Kaspersky ระบุว่าแอปพลิเคชันทั้งสองนี้ได้รับการติดตั้งโดยมีผู้ใช้ทั้งหมด 11 ล้านคน- ตรวจพบไวรัสเป็นครั้งแรกในรหัสกล้อง WUTA ของ Benqu แอพแก้ไขภาพถ่าย มัลแวร์ปรากฏในเวอร์ชัน 6.3.2.148 ของแอปพลิเคชันระบุรายงานของนักวิจัยชาวรัสเซีย เขายังคงพรมในรหัสแอพจนกว่าจะถึงเวอร์ชัน 6.3.7.138

กล้อง Wuta เพียงอย่างเดียวมีการดาวน์โหลดสิบล้านครั้ง ภายใต้แรงกระตุ้นของ Kaspersky ผู้พัฒนาได้อัปเดตแอปพลิเคชันเพื่อล้างรหัสมัลแวร์ แม้จะมีมาตรการที่ใช้โดย Google และ Kaspersky แต่มัลแวร์ที่ติดตั้งผ่านเวอร์ชันเก่าสามารถนำเสนอบนอุปกรณ์ Android ได้เสมอ

จากนั้นมีเบราว์เซอร์สูงสุดของข้อความนักพัฒนาซอฟต์แวร์ WA DEAPH-WAMR เว็บเบราว์เซอร์สำหรับมือถือ ก่อนที่ Google จะลบแอปพลิเคชันมันได้สะสมหนึ่งล้านดาวน์โหลดบนแพลตฟอร์ม อีกครั้งเราอาจกลัวว่าไวรัสที่ติดตั้งก่อนการลบแอพจะปรากฏบนโทรศัพท์ที่ติดเชื้อเสมอ โปรดทราบว่าฝรั่งเศสเป็นหนึ่งในประเทศที่ได้รับผลกระทบจาก Necro อย่างไรก็ตามรัสเซียบราซิลและเวียดนามมีความสำคัญในหมู่ประเทศที่รวมการติดเชื้อมากที่สุด

SDK โฆษณาที่เป็นอันตรายที่เป็นหัวใจของการโจมตี

ในการป้อนแอปพลิเคชันที่ไม่มีนักพัฒนา Necro ได้เข้าสู่โฆษณา SDK (หรือชุดโฆษณาพัฒนาซอฟต์แวร์) ชุดเครื่องมือและห้องสมุดที่นักพัฒนารวมเข้ากับแอปพลิเคชันของพวกเขาแสดงโฆษณา-

SDK ที่เรียกว่า Coral SDK ได้คูณกลยุทธ์เพื่อซ่อนความตั้งใจที่แท้จริง อาชญากรไซเบอร์ที่ต้นกำเนิดของการดำเนินการโดยเฉพาะบดบังรหัสSDK การปฏิบัตินี้คือการทำให้รหัสของซอฟต์แวร์ยากที่จะเข้าใจหรือวิเคราะห์สำหรับผู้เชี่ยวชาญด้านความปลอดภัยหรือโปรแกรมป้องกันไวรัส ความมืดซ่อนธรรมชาติที่แท้จริงของโปรแกรมที่เป็นอันตรายโดยทำให้มันซับซ้อนเกินความจำเป็น

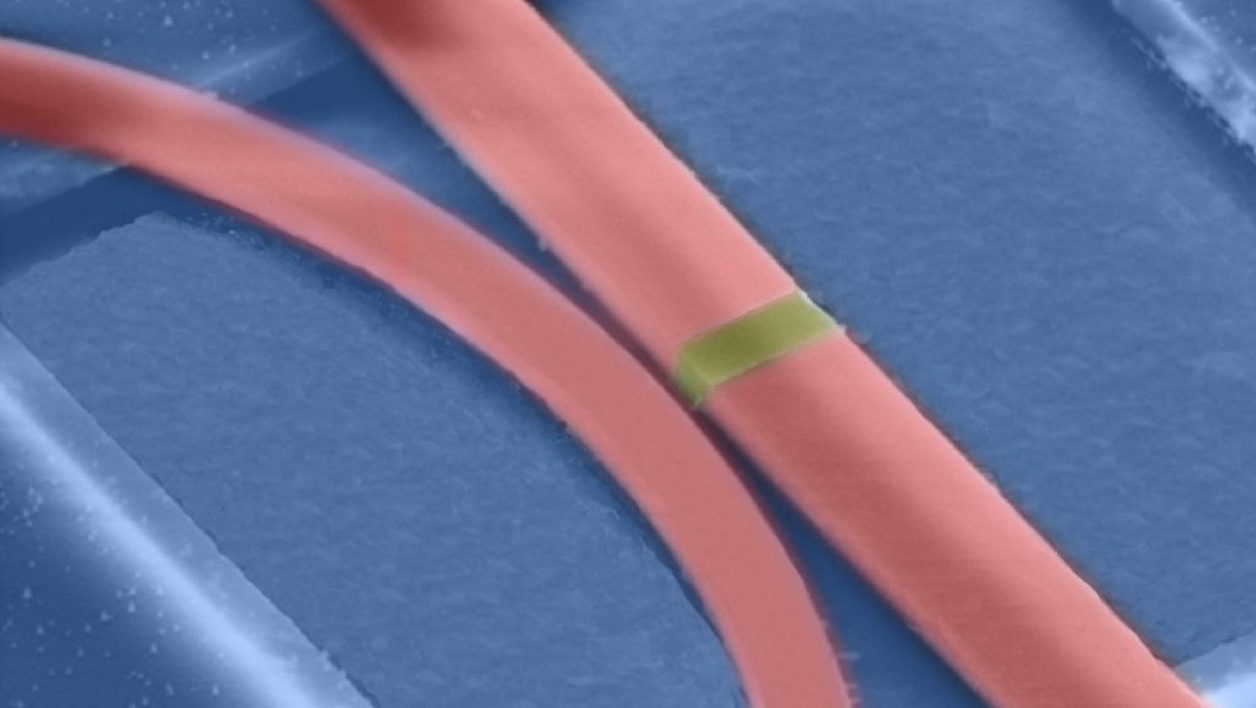

นอกจากนี้โจรสลัดที่ใช้ภาพ steanography- พวกเขามีคำแนะนำที่ซ่อนอยู่ในรูปภาพในรูปแบบ PNG บนพื้นผิวภาพเหล่านี้ดูเหมือนปกติ แต่จริง ๆ แล้วมีคำแนะนำที่เป็นอันตรายที่ SDK ต้องดำเนินการ มันเป็น "เทคนิคที่หายากมากสำหรับมัลแวร์มือถือ" Kaspersky กล่าว ด้วยวิธีนี้ Necro สามารถหลอกลวงความระมัดระวังของนักพัฒนาและจบลงที่ Play Store ในแอพพลิเคชั่นที่ถูกกฎหมาย

โฆษณาที่มองไม่เห็นและการสมัครรับข้อมูลการฉ้อโกง

เมื่อติดตั้งบนสมาร์ทโฟนผู้ใช้แล้วจะดาวน์โหลด Necro อย่างรอบคอบซอฟต์แวร์ที่เป็นอันตราย- มัลแวร์ติดตั้งซอฟต์แวร์โฆษณาเป็นครั้งแรกที่สามารถแสดงโฆษณาที่มองไม่เห็นโดยที่ผู้ใช้ตระหนักถึงมัน สิ่งนี้ช่วยให้อาชญากรไซเบอร์สร้างรายได้จากการโฆษณาที่ฉ้อโกง นอกจากนี้ยังเพิ่มเครื่องมือที่ออกแบบมาเป็นพิเศษเพื่ออำนวยความสะดวกในการฉ้อโกงการสมัครสมาชิก เครื่องมือเหล่านี้ทำให้มั่นใจได้ว่าผู้ใช้จะลงทะเบียนด้วยบริการที่ชำระเงินโดยไม่ได้รับความยินยอมจากเขา พวกเขาสามารถจำลองการคลิกบนปุ่มหรือกรอกแบบฟอร์มการสมัครสมาชิกโดยอัตโนมัติในพื้นหลัง จากนั้นเหยื่อก็พบว่าตัวเองถูกบังคับให้ชำระค่าสมัครสมาชิกซึ่งเขาไม่ได้สมัครเป็นสมาชิก

ในที่สุด Necro สามารถแปลงอุปกรณ์ที่ติดเชื้อให้เป็นพร็อกซี กล่าวอีกนัยหนึ่งมัลแวร์จะใช้สมาร์ทโฟนของคุณเป็นตัวกลางในการขนส่งการจราจรที่เป็นอันตรายเช่นเดียวกับการโจมตีหรือการสื่อสารที่ผิดกฎหมายโดยที่คุณไม่รู้จัก

มันอยู่ไกลจากครั้งแรกที่ Google Play Store ได้เปิดเผยแอปพลิเคชัน Android ที่เป็นอันตราย แม้จะมีความพยายามของ Google แต่ก็ยังมีแอปพลิเคชันซ่อนมัลแวร์ในร้าน ไม่กี่เดือนที่ผ่านมานักวิจัยพบมัลแวร์หลายประเภทเริ่มต้นด้วยไวรัส Anatsa ที่น่าเกรงขามในแอพมากกว่า 90 แอพกระจายอยู่ใน Play Store

นี่คือเหตุผลที่คุณแนะนำไม่ให้ดาวน์โหลดแอปพลิเคชันจากแหล่งที่ไม่รู้จักและปรึกษาความคิดเห็นทั้งหมดอย่างละเอียด บ่อยครั้งที่ความคิดเห็นทำให้เป็นไปได้ที่จะตรวจจับการหลอกลวง อย่างไรก็ตามในกรณีที่มีไม่มากที่ผู้ใช้สามารถทำได้เพื่อหลบหนี Necro ... ซึ่งเป็นส่วนหนึ่งของการโจมตีนี้ผู้ใช้จะต้องใช้มาตรการ:

"หากคุณได้ติดตั้งแอปพลิเคชัน Google Play ดังกล่าวหนึ่งในและรุ่นที่ติดเชื้อให้อัปเดตแอปพลิเคชันเป็นเวอร์ชันที่รหัสที่เป็นอันตรายถูกลบหรือลบ"

dehors คุณเล่นร้านค้า

ดังที่ Kaspersky ชี้ให้เห็นมัลแวร์ก็แพร่กระจายเช่นกันdehors คุณเล่นร้านค้า- นักวิจัยด้านความปลอดภัยค้นพบไวรัสใน APK ที่เสนอในเว็บไซต์ที่ไม่เป็นทางการ เขาซ่อนตัวอยู่ในรหัสเวอร์ชันที่แก้ไขของ WhatsApp, Spotify หรือ Minecraft

นั่นคือเหตุผล"จำนวนอุปกรณ์ที่ติดเชื้อที่แท้จริงอาจสูงขึ้นมากเนื่องจากม้าโทรจันได้แทรกซึมเข้าไปในแอพพลิเคชั่นยอดนิยมที่ได้รับการดัดแปลงผ่านแหล่งข้อมูลที่ไม่เป็นทางการ", ขีดเส้นใต้รายงาน Kaspersky ต้องขอบคุณ Spotify เวอร์ชันที่เป็นอันตรายที่ Kaspersky ค้นพบการปรากฏตัวของ Necro ในแอปพลิเคชันที่ได้รับการดัดแปลงและในภายหลังใน Play Store

🔴อย่าพลาดข่าว 01NET ใด ๆ ติดตามเราที่Google NewsETWhatsapp-

แหล่งที่มา : Kaspersky