HP Wolf Security 的安全研究人员刚刚发现了一个新的恶意软件系列(恶意软件)这使得信息被窃取。这种名为 SVCReady 的威胁隐藏在黑客通过垃圾邮件活动发送给受害者的 Word 文档中。

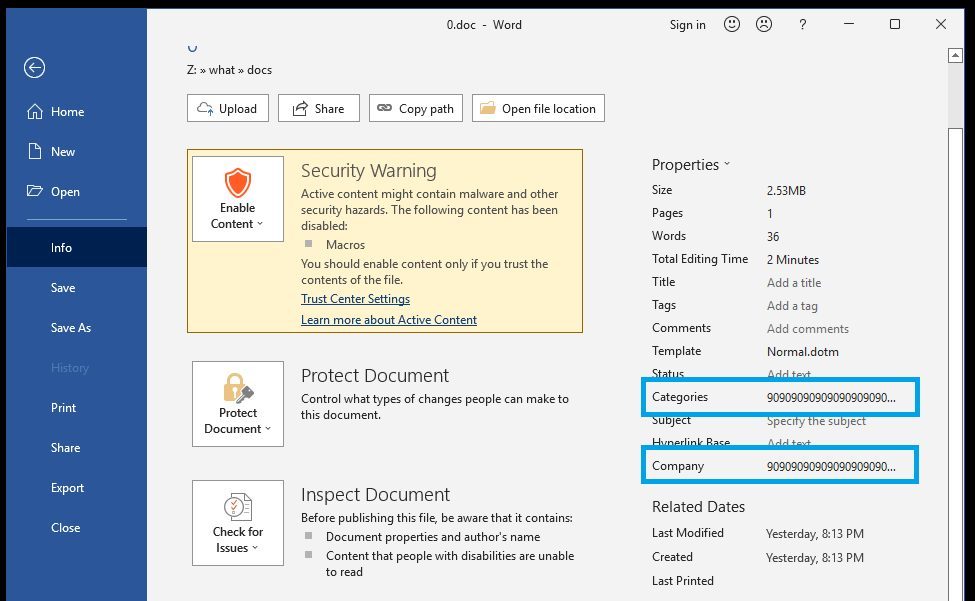

到目前为止,没有什么新鲜事。但 SVCReady 有一个特殊的功能,使其如此特别。这恶意软件不使用 PowerShell 或 MSHTA 命令下载实时负载(有效载荷)。打开 Word 文件就足够了,它会触发 VBA 宏命令的执行,该命令将隐藏在文档属性区域中的程序加载到内存中。

然后,代码使用 Windows 程序 rundll32.exe 启动 DLL 库的执行。正是这个 DLL 库通过与盗版服务器通信来完成下载工作。它还进一步收集用户名、时区和可能的域成员身份等信息。通过查询注册表,该程序还收集有关 BIOS、计算机制造商、运行进程和已安装程序的数据。它还可以进行屏幕截图并了解已连接的 USB 设备的数量。随后,它再次尝试使用systeminfo.exe进程收集系统信息。该恶意软件还尝试检测它是否在虚拟机中运行。然后它会进入睡眠状态 30 分钟。

与 ReLine Stealer 恶意软件相关

4 月 26 日检测到时,研究人员的代码分析确定 SVCReady 正在下载 RedLine Stealer 程序。该恶意软件旨在窃取密码、支付信息和浏览数据。

据 HP Wolf Security 研究人员称,自 4 月底发现以来,该程序已经不断发展。因此,与黑客服务器交换的数据现在已加密,而最初情况并非如此。然而,该恶意软件存在编程错误,例如,导致其在计算机重新启动时停止运行。此外,该程序还会在注册表中创建一个特定的键,使其易于检测。

但研究人员表示,该恶意软件正在不断发展,并可能成为更严重的威胁。此外,它与网络犯罪集团使用的程序有相似之处TA551。该组织利用 Microsoft Exchange 服务器中的漏洞窃取用户名和密码、闯入电子邮箱并通过重定向到银行木马来回复电子邮件。因此,我们必须保持高度警惕。

来源 : 惠普