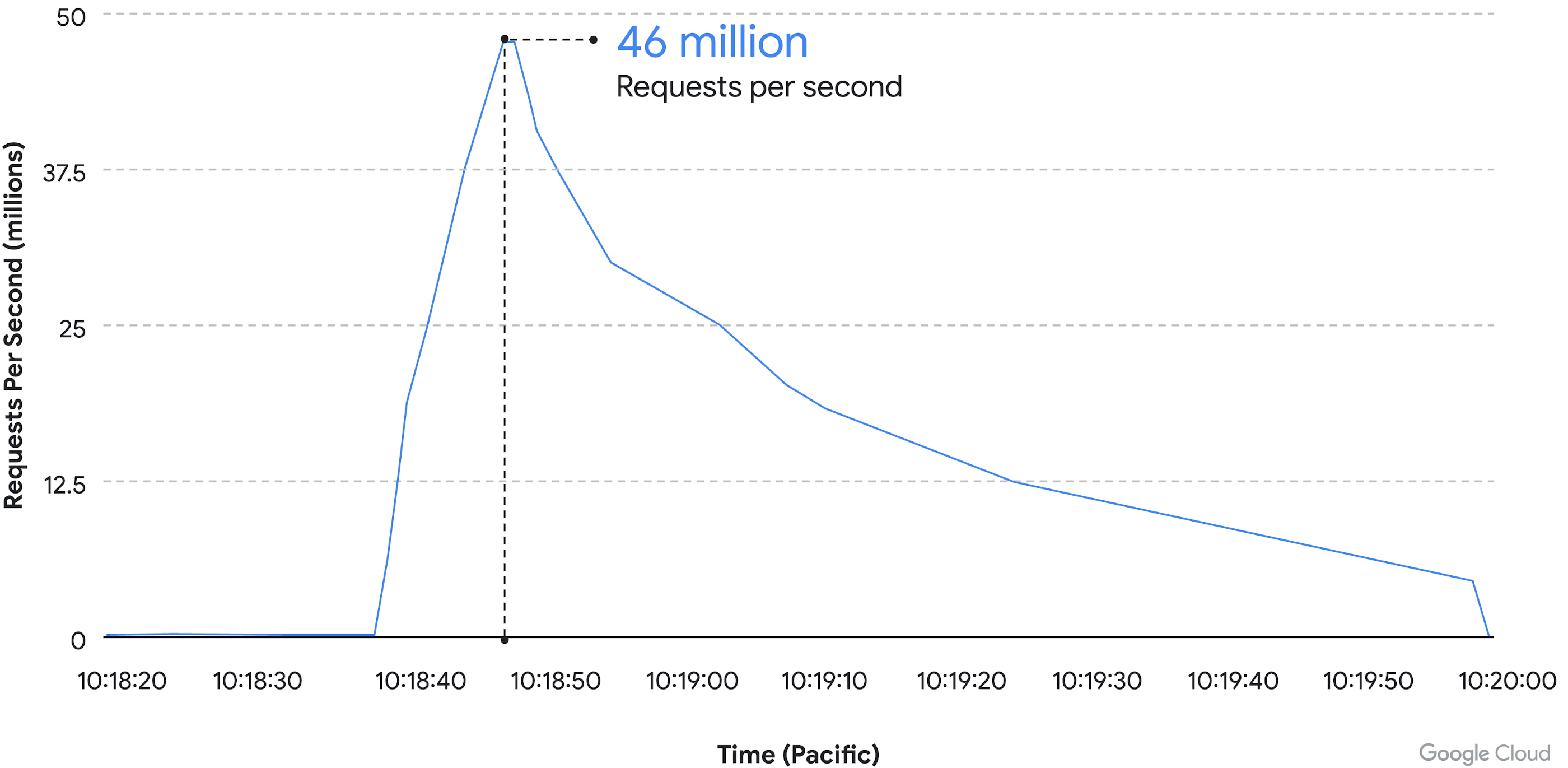

这是一项新纪录,又一个。 6 月 1 日,Google 阻止了自互联网存在以来威力无与伦比的分布式拒绝服务 (DDoS) 攻击。上午 10 点 18 分(旧金山时间),这家 IT 巨头的一个客户成为大量数据的目标,其吞吐量峰值达到每秒 4600 万个 HTTPS 请求!

“要充分了解这次攻击的规模,就像在 10 秒内接收世界十大网站之一维基百科一天内收到的所有请求一样”,谷歌在博客中解释道。

该领域之前的记录是由 Cloudflare 记录的,该记录被屏蔽每秒 2600 万个 HTTPS 请求的 DDoS 攻击,也是去年六月。同样,流量源的数量相对较少。 Google 统计了 5,256 个 IP 地址,分布在 132 个国家/地区。与其他可包含数十万僵尸机器的 DDoS 僵尸网络相比,这个数字非常小。例如,Mirai 僵尸网络包含超过 300,000 个连接对象。

该领域之前的记录是由 Cloudflare 记录的,同样是在去年 6 月,它阻止了每秒 2600 万个 HTTPS 请求的 DDoS 攻击。同样,流量源的数量相对较少。 Google 统计了 5,256 个 IP 地址,分布在 132 个国家/地区。与其他可能包含数十万僵尸机器的 DDoS 僵尸网络相比,这个数字非常小。例如,Mirai 僵尸网络包含超过 300,000 个连接对象。

必须指出的是,在 HTTPS 请求攻击的情况下,重要的不是源的数量,而是源的质量。这些攻击的目的是耗尽目标的资源以造成拒绝服务,即中断。对于黑客来说,执行此类操作的成本相当昂贵,HTTP/HTTPS 请求比协议交换需要更多的计算能力。但它的效率要高得多,因为每个查询都可以导致加载多个文件并执行数据库查询。要进行此类攻击,您必须拥有强大的机器,例如服务器。

一个开始为人所知的演员

就 Google 和 Cloudflare 而言,似乎是同一伙黑客在作案。它被称为“Meris”,它会从虚拟服务器广播其攻击。但是,为了掩盖他们的踪迹,请求将通过由 MikroTik 品牌路由器组成的代理僵尸网络进行路由。

此外,Meris 的火力可以通过使用一种称为“HTTP 管道”的技术来解释。这允许您批量发送请求数据包,而无需等待所查询的 Web 服务器的响应。然而,谷歌仍然成功阻止了这次攻击。这家 IT 巨头在其博客文章中解释说,它能够提前充分检测到攻击的开始,从而开发出合适的过滤流程。

来源 : 谷歌