来自五所美国大学的研究人员开发了一种攻击方法,能够在不使用麦克风的情况下监听一个人的电话交谈,使用一种非常有效的后门方法......

为了防止黑客攻击的风险,来自五所主要大学的研究人员团队建立了一个监听电话交谈的系统。命名方法« 耳间谍 »(耳朵间谍),无需访问设备的麦克风即可工作。

一种既聪明又可怕的方法

此前,研究人员已经成功进行了类似的攻击,但使用的是手机的“外部”扬声器,这需要专用设备来捕获振动并将其转化为可用数据。基于人们倾向于使用位于耳朵高度的扬声器进行私人对话的原理,研究人员找到了另一种利用振动的方法。

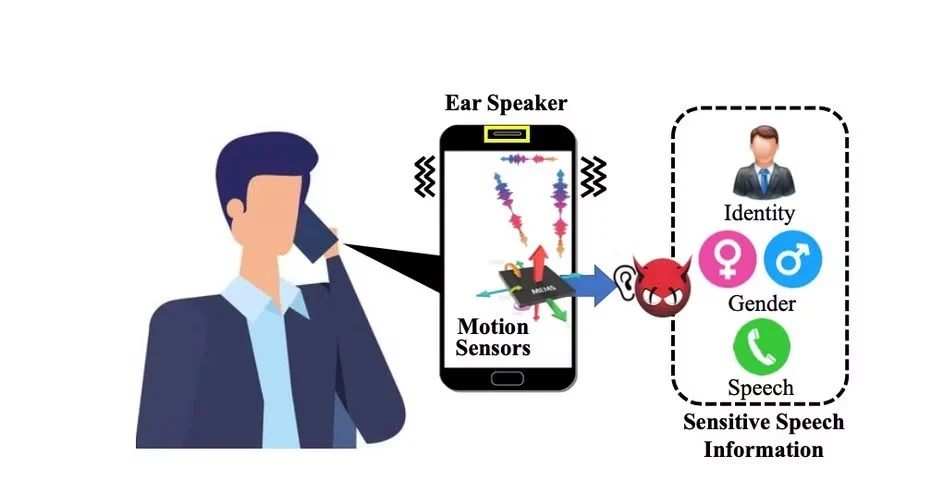

这就是“EarSpy”的诞生,这是一种使用设备上部扬声器(位于耳朵高度)以及集成到手机中的加速计的新方法。后者允许您捕获通话期间扬声器发出的微小振动,然后进行分析以获得有价值的信息。

为此,研究人员使用了在两部智能手机上收听的一系列声音样本:OnePlus 7T等OnePlus 9,均配备立体声扬声器。然后,他们使用几种人工神经网络工具分析了加速度计数据,从而更接近统计方法。

获得的结果出人意料地精确。事实上,使用 OnePlus 7T 的数据样本,可以以 98.66% 的准确度识别说话者的性别。耳朵间谍还能够找到此人的身份,成功率高达 91.24%,几乎是随机猜测的三倍。

就对话本身的转录而言,在确定电话通话期间说出的一系列数字时,准确率“仅”达到 56%。这个结果可能看起来平庸,但仍然比随机猜测精确五倍。

更加安全的智能手机

为了监视对话,显而易见的选择是使用能够通过手机麦克风录制通话的恶意软件。虽然Android智能手机的安全性仍有待提高近年来,它已经有了很大的改进,使得恶意软件越来越难以获得所需的权限。

然而,EarSpy 攻击仍然能够绕过这些内置系统保护,因为来自手机运动传感器的原始数据很容易访问。制造商对此主题设置了越来越多的限制,但研究人员认为,仍然有可能通过这种方式渗透设备以监听电话交谈。

关于同一主题:Google Home 扬声器被黑,无法收听私人对话

EarSpy攻击显然不是为了激励不怀好意的人,而是为了提醒智能手机制造商。为了解决这个漏洞,研究人员建议将运动传感器放置在尽可能远离振动源的位置,同时降低通话期间的声压。

来源 : 安全周