PDF是一种非常流行的文档格式,包括操纵敏感数据。确实,该标准提供了非常实用的本机加密,可以使数据变得不可侵犯。要激活它,只需在PDF软件上定义密码即可。但是,正如Ruhr-Bochum和Munster大学的一群研究人员所展示的那样,这种加密远非不可侵犯。这些专家发现了两次称为“ PDFEX”的攻击,使得从加密的PDF文件中泄露机密信息是可能的。

渗透部分部分加密数据

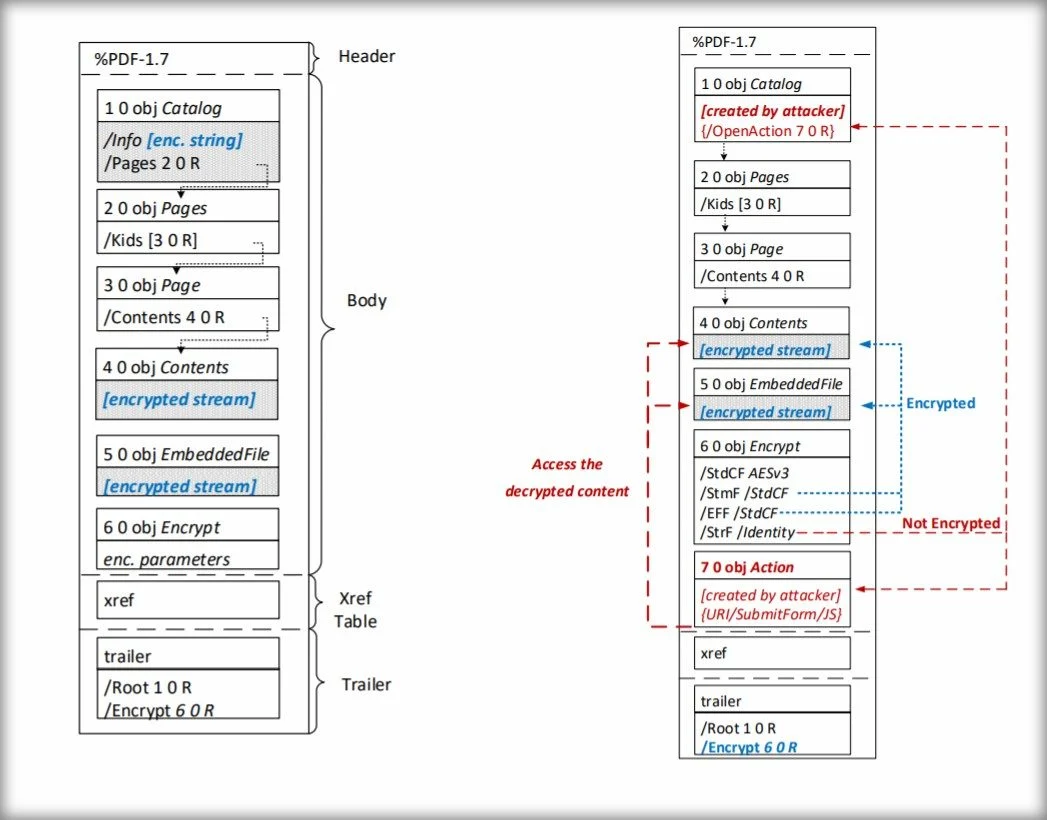

仅当文件仅部分加密时,就可以使用第一个被称为“直接去渗透”的攻击。实际上,PDF文档的主体基于不同的实体来构造数据:一个称为“目录”的根,“页面”和任何“板上文件”都被嫁接。

当加密部分时,只有页面的内容和on -on -on -board文件被加密。然后,黑客可以在主体末端插入动态代码,该代码将在文件打开或互动后执行(例如,单击按钮)。然后,该代码将将现在解密的数据传输到它控制的服务器。

研究人员测试了三种发送方法:HTTP POST表格,HTTP获取请求和JavaScript。首先是迄今为止最实用的。它不像第二个一样限制传输量。默认情况下,它不会像第三次一样停用。

第二次攻击以破译一切

第二次攻击使文档充分加密时可以泄漏数据。该技术更复杂,基于PDF标准使用的加密模式的漏洞,即CBC(密码块链)。这些漏洞称为“ CBC小工具”。

从我们知道加密文档的某些部分(例如标头)的那一刻,可以直接插入我们要使用的动态代码(HTTP Post,HTTP Get或JavaScript请求)。打开文档然后执行文档时,该代码将被解密。

所有软件或多或少脆弱

研究人员测试了27个PDF软件。所有这些都容易受到研究的至少一种不同的变体。为了进行这种类型的攻击,黑客必须能够访问存储PDF的支持,或者能够在网络上即时拦截和修改这些文件。

一个先验威胁无法避免

这些缺陷是不可能的,因为它们源于PDF标准及其安全性低。为了改善事物,已经有必要删除部分加密的可能性。然后,有必要用一种不容易受到攻击且具有完整性验证功能的加密方式来替换CBC,以防止对文档的处理。但是所有这些都以PDF标准进行了全面大修。

在等待创建更好的PDF标准时,始终可以用外部加密替换本机加密。该解决方案更安全,更高效,但每天都更复杂。

来源:科学论文