在Twitter 20 GB的內部文件上發布了一位瑞士軟件工程師之後,英特爾目前正在調查安全漏洞,其中包括“機密”和“限制的秘密”文檔。在文件共享網站上載的標題為“ Intel Exconfidential Lake Platform版本” MEGA是Intel文件的一系列洩漏中的第一個。

數據洩露了Till Kottmann,他聲稱他從Telegram Channel收到了Intel文件,在該頻道中,他從主要科技公司的Web門戶網站,雲服務器和GIT存儲庫中釋放了洩漏的數據。發件人是一名黑客,據稱今年早些時候訪問了英特爾。科特曼在他的推文中說,許多文件“以前從未出版過”。

技術雷達報導說,洩漏的文件夾包括據稱今年早些時候從英特爾偷走的芯片工程文件。當黑客敦促通過在原始帖子中給出樣品剪輯來尋找它們,這些可能還包含英特爾一些源代碼的“後門”。

同時,ZDNET與以前分析了Intel CPU的安全研究人員進行了分析,他們被認為洩漏真實。與內部各種芯片組設計以及CPU的技術規格,產品指南和手冊有關的文件,該文件與內部各種芯片組設計有關,可追溯到2016年。

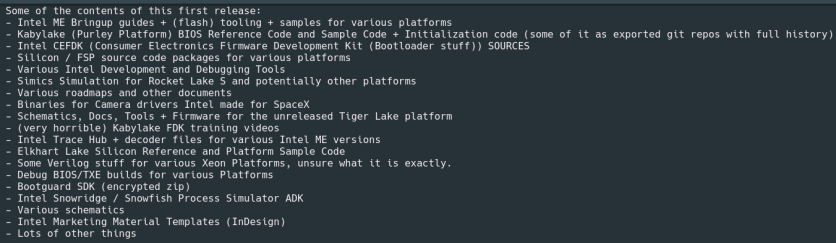

Kottman甚至指出,可以使用密碼“ Intel123”或“ Intel123”訪問受密碼保護的ZIP。訪問文件時已經設置了密碼。以下是洩漏中包含的文件列表。

- Kabylake(Purley Platform)BIOS參考代碼和示例代碼 +初始化代碼(其中一些是帶有完整歷史記錄的導出的GIT存儲庫)

我的intel me burup Guides +(flash)工具 +樣本用於各種平台

Intel CEFDK(消費電子固件開發套件(引導加載程序))資源

各種英特爾開發和調試工具

矽 / FSP源代碼包的各種平台

攝像機驅動程序的二進製文件Intel為SpaceX製造

未發行的老虎湖平台的原理圖,文檔,工具 +固件

火箭湖S和可能其他平台的模擬模擬

各種路線圖和其他文件

(非常恐怖)Kabylake FDK培訓視頻

一些用於各種Xeon平台的Verilog東西,不確定它到底是什麼。

DEBUG BIOS/TXE為各種平台構建

Intel Trace Hub +解碼器文件用於各種Intel Me版本

Elkhart Lake Silicon參考和平台樣本代碼

英特爾雪地 /雪地魚工藝模擬器ADK

Bootguard SDK(加密ZIP)

各種原理圖

英特爾營銷材料模板(Indesign)

雖然網絡犯罪分子沒有包含英特爾客戶或員工的信息,但令人擔憂的是黑客可以訪問哪些文件。英特爾最初說

另請閱讀:如何輕鬆密碼保護PDF免受數據洩露的影響

英特爾對違規的反應

英特爾在發送給ZDNET的電子郵件聲明中說,他們 “正在調查這種情況。”該公司還對科特曼關於芯片製造商系統黑客入侵的主張提出異議。

相反,它暗示員工在非法下載後可能共享了機密數據英特爾資源和設計中心(IRDC),一個託管英特爾與業務合作夥伴共享的英特爾技術文檔的網站。 “我們認為,一個具有訪問下載並共享此數據的人,”英特爾說。

儘管許多洩漏的數據都包含指向IRDC的鏈接,但據稱黑客聲稱已經通過Akamai CDN上的無抵押服務器訪問了數據。這是基於Kottmann與ZDNET獲得的聊天的副本。

無論如何獲取數據,英特爾都應該快速起作用,因為黑客將來傾向於發布更多文件。