最近有消息說黑客現在可以越獄T2芯片在Mac和MacBook以及針對這些設備的各種惡意軟件中,蘋果的安全性受到挑戰。

惡意軟件Mac&Mobile主任托馬斯·里德(Thomas Reed)在上週的JNUC活動大約84%的MAC惡意軟件只是潛在的不需要的程序和廣告軟件,而針對Mac的惡意軟件中只有0.3%確實威脅到。里德說:“這不是餡餅的大片,但仍然要警惕。”

其中大多數惡意軟件攻擊以鳥類,賊奎斯或拉撒路的形式出現。 BirdMiner是一個通過音頻應用程序海盜版本傳播的隱秘者,並安裝了一個稱為QEMU的虛擬機。 Thiefquest是一種勒索軟件,可以通過修改的合法應用程序的修改副本(也安裝惡意軟件)通過洪流文件共享網站下載。

同時,朝鮮的Lazarus集團積極開發MAC惡意軟件,包括DACLSRAT,FALLCHIL和GMERA,它們為受影響的系統創建後門。這些主要分佈為合法應用程序。

越獄的T2芯片

T2 Security CHIP是一家特殊的協作處理器,是一個單獨的CPU,安裝在MacBooks筆記本電腦上以及Mac Mini,Imac和Mac Pro等現代Apple台式機上,以及主體CPU。這些芯片處理音頻處理,不同的低級I/O功能以及自2018年以來出售的所有蘋果設備中的大多數安全功能。

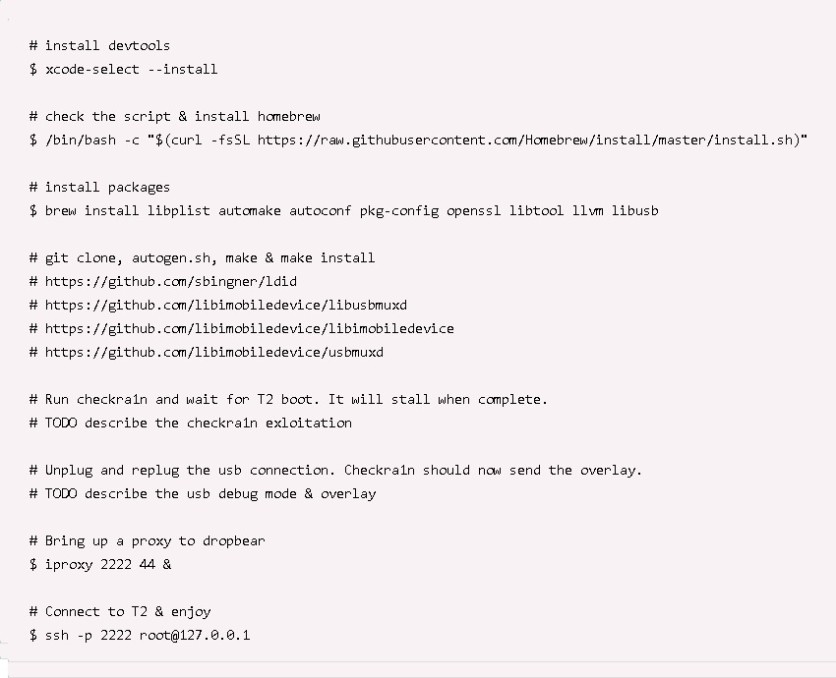

黑客在Twitter和reddit中揭示了兩個稱為的漏洞checkm8和黑鳥在越來越多的iOS設備中,它們用於越獄T2芯片並在其啟動程序中運行這些芯片中的代碼,以改變其正常行為。該技術將使用戶能夠完全控制其設備,包括改變核心操作系統的行為,檢索加密數據甚至種植惡意軟件。

根據鐵皮這項技術是一家比利時安全公司,是因為Apple一直在T2安全芯片中打開調試接口,“允許任何人在沒有身份驗證的情況下輸入設備固件更新(DFU)模式”。

這種新的越獄技術對任何無人看管的Mac或MacBook都非常危險,因為可以通過連接USB-C電纜,然後重新啟動設備並運行CheckRA1N 0.11.0來輕鬆使用邪惡的女僕攻擊。

雖然該方法可用於新的執法調查工具,以允許偵探訪問犯罪嫌疑人的Mac或MacBook來檢索加密的重要信息,但這仍然會對用戶構成極大的風險,尤其是那些在提交計算機之前旅行的人,然後才能越過界限。更糟糕的是,使用大型Mac和MacBook的企業正在將所有這些產品暴露於攻擊中。

如何保護Mac和MacBook設備免受攻擊

隨著Mac和MacBook的攻擊頻率使這些設備不再是無敵的,因為Apple一開始如何展示它們。因此,用戶必須採取行動以確保其設備的安全性。

而蘋果繼續致力於改進安全在所有設備中,蘋果所有者可以採取一些行動來防止任何攻擊:

- 避免將Mac和MacBook無人看管。由於可以使用邪惡的女僕攻擊輕鬆將T2芯片砍掉,因此在不使用時將計算機鎖定是最簡單的保護方法。

- 避免單擊通過電子郵件發送的陌生鏈接。眾所周知,大多數惡意軟件都是通過電子郵件傳播的,因此用戶應該對收到的垃圾郵件發送垃圾郵件謹慎。

- 避免打開附件,例如Word文檔或未知發件人的其他文件。這將使該設備處於攻擊的高風險。

- 除了批准的應用商店外,避免從任何來源安裝軟件,以避免損害設備,尤其是在用於工作時。

應始終採取極端謹慎,以防止任何攻擊。

這歸技術時代擁有

由CJ Robles撰寫