上個月網絡攻擊的激增清楚地表明,公司應進一步改善其安全慣例。當然,並非所有網絡犯罪都可以一次停止,但是某些措施可以減慢它們的速度 - 甚至有點。

根據最新報告,勒索軟件威脅在8月逐漸增加。 NCC集團的全球威脅情報小組發現,有40%的事件來自Lockbit 3.0勒索軟件幫派。

到目前為止,自上個月以來,它被認為是“最威脅性的勒索軟件威脅”。據說大約有64起事件與此網絡攻擊有聯繫。

Lockbit 3.0勒索軟件正在擴散

洛克比特2.0在兩個月前出現後,勒索軟件事件數量的趨勢不斷增加。當時,當網絡犯罪分子向目標公司推出三重勒索方法時,他們將其提升到了極端。

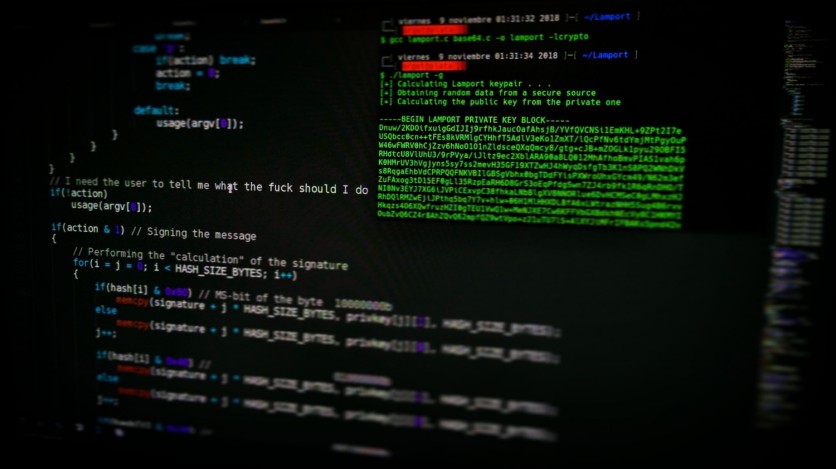

根據黑暗閱讀,當開發人員洩露了Lockbit 3.0勒索軟件的構建器代碼時,威脅就開始了。該報告說,參與人員推出了最新的Lockbit Black(或Lockbit 3.0)的加密代碼。他將其上傳到Github。

在Huntress Labs的安全研究員John Hammond的聲明中,洩露的代碼可以幫助白帽安全分析師更多地了解威脅。但是,這是一把雙刃劍,因為它也可以允許黑客創建更多的惡意軟件克隆版本,從而使他們更容易在網絡中傳播。

Hammond補充說:“構建器軟件的洩漏商品化了配置,自定義和最終生成可執行文件的能力,不僅是加密的,而且可以解密文件。任何擁有此實用程序的人都可以啟動全面的勒索軟件操作。”

勒索軟件威脅的激增

到目前為止,網絡攻擊的上升令人震驚。在2022數據洩露調查報告Verizon發布的,今年的勒索軟件事件已飆升至13%。該公司看到82%的攻擊具有“人為因素”的參與。

由於即使是安全專家也無法阻止這些威脅,研究人員認為他們不會立即消失。到2023年,Acronis預計,全球勒索軟件襲擊的損失將超過300億美元。

根據NGG集團的馬特·赫爾(Matt Hull)的說法,洛克比特(Lockbit 3.0)一直在監視以來,自6月開始重新命名操作以來,它一直在散佈更多的感染。

另一方面,發現Blackbasta背後的另一個勒索軟件幫派與臭名昭著的Conti集團有聯繫。看來,這支網絡犯罪分子將跟隨Lockbit 3.0後面的黑客腳步。

是時候提高公司之間的安全意識了嗎?

通常,勒索軟件針對縣最脆弱的組織。如果公司沒有足夠的資源來保護其數據免受入侵者的侵害,那麼它將很容易掉落

當然,組織應在解決這些問題時具有安全意識。對於他們來說,設計一個框架以減輕攻擊過程中的潛在風險很重要。

值得注意的是,考慮在勒索軟件攻擊發生時如何教育員工如何保護他們的數據冒險節拍。

此外,進行安全意識研討會將有助於員工知道設置強密碼並確定網絡釣魚鏈接的重要性。

對於其他組織來說,遵循這一趨勢可能會有很長的路要走,但是一旦全國實施,它肯定會降低可能立即發生的損害和利用。

同時,卡巴斯基警告用戶避免訪問盜版網站,因為NullMixer惡意軟件。這種威脅能夠同時下載20多個木馬和惡意應用程序。

本文由技術時報擁有

約瑟夫·亨利(Joseph Henry)撰寫