- 駭客:2 – 索尼:0

- 自由岌岌可危

- 索尼針對 PS3 駭客:攻擊、回應和問題

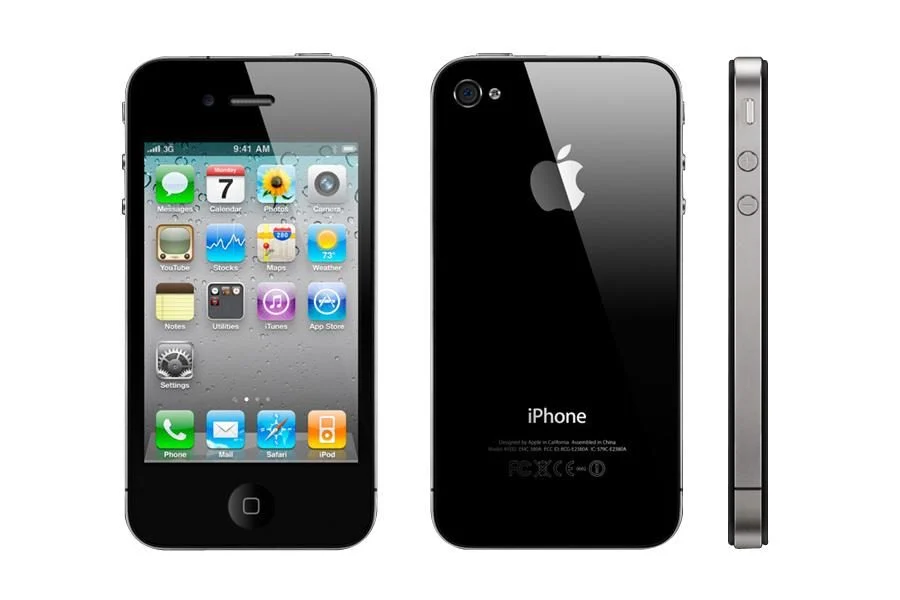

2010 年初:GeoHot,背後的小天才越獄iPhone 的開發人員開發了一種寫入 PS3 記憶體的方法。索尼的反應是完全刪除了 OtherOS 的功能,這是一種基於(受限)Linux 的替代作業系統,其包容性專家對此表示歡迎。此修改導致中間發生火災駭客以及那些使用 PS3 作為計算器的人。

2010年11月:一個名為PSJailbreak的團隊分析並劫持了索尼售後服務(「Jig」加密狗)使用的方法,透過啟動一些調試功能來控制PS3。這涉及在期間攻擊控制台啟動使用 USB 轉接器。突破口是開放的,並且裝載機,出現在啟動時啟動並允許在此處使用複製遊戲的程式。第一個自製的、非官方內部應用程式發布(模擬器、FTP 伺服器、遊戲等)。

最初的加密狗立即被複製,並在幾週內組織了大規模的業務。索尼的反應是更新韌體該機針對商業遊戲副本的推出。因此 3.50 版本設法阻止加載GT5以及一些年終熱門歌曲。

Fail0verFlow 團隊登場

就在那時,Team Fail0verflow 由以下人員組成駭客經驗豐富(特別是 Wii 的 Bootmi 的起源)開發了一個流程,允許計算 PS3 的某些金鑰以啟動其他作業系統,從而暴露了一個重大漏洞。出現程式碼錯誤後,應該隨機產生的元素實際上是可預測的,從而允許創建演算法來派生其他金鑰。

團隊在中間的藝術規則內行事駭客,立即公開了他的漏洞,並在柏林的混沌通信會議上詳細介紹了他的方法。其成員解釋說,刪除 OtherOS 是他們解決 PS3 限制的主要動機。 MasterKey最終由GeoHot計算並發布,開創了歷史先例。這是加密其資訊的控制台首次看到其主要加密金鑰被洩露。多虧了這一點,任何人都可以像索尼一樣簽署 PS3 程序!由於金鑰是硬體啟動的,因此在不刪除與先前遊戲的所有相容性的情況下無法變更它。