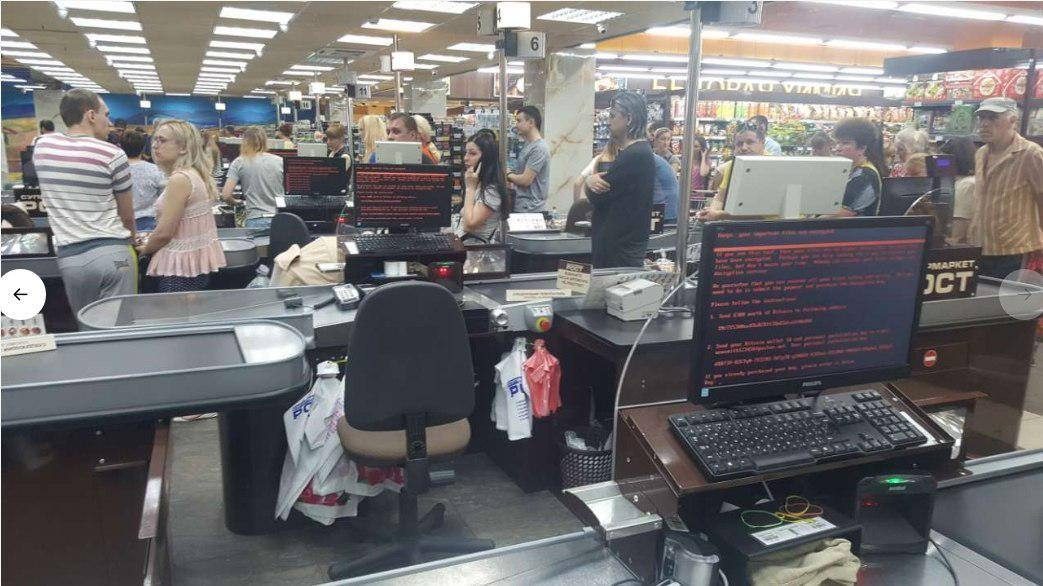

跨國公司在遭受可怕的 WannaCry 勒索軟體攻擊後幾乎沒有時間治癒傷口,卻發現自己遭到了第二波甚至更致命的攻擊。與其前身一樣,這種新的惡意軟體會加密電腦硬碟並顯示勒索贖金(300 美元)。

卡巴斯基表示,主要受影響國家是烏克蘭和俄羅斯,其次是波蘭、義大利和德國。但該惡意軟體正在世界各地傳播,造成了許多功能障礙。默克製藥公司成為美國第一個已知的受害者。俄羅斯石油巨頭俄羅斯石油公司被迫切換到備用伺服器,烏克蘭切爾諾貝利核電廠也被迫恢復手動測量放射性水平。

https://twitter.com/craiu/status/879727503157473281

該惡意程式碼似乎是Petya 勒索軟體的變體,有些人稱之為Petwrap,也導致航運公司馬士基(Maersk) 的電腦中斷,Lu 和Oreo 餅乾的所有者停電,並迫使德國妮維雅(Nivea) 員工提前回家,因為「一切都不再有效了」。在基輔,地鐵用戶無法再透過信用卡購買車票,而在基輔的鮑里斯皮爾機場,大多數廣告看板都被關閉。在法國,建築材料集團聖戈班的官方網站無法訪問,發言人表示 IT 系統已關閉“孤立”作為一項安全措施。位於法國北部的 Point P 子公司的員工收到一則訊息,要求他們中斷電腦與網路的連線。

CERT-FR(ANSII 監控和警報中心)發布了警報公告緊急,推薦“立即套用安全性更新”和“限制 SMB 服務的暴露”,這是一個 Windows 檔案共享服務,已經成為傳播 WannaCry 的主要載體。這並不奇怪:根據安全研究人員的初步分析,該惡意軟體還整合了著名的 EternalBlue 駭客工具,該工具允許惡意程式碼透過 SMB 連接(連接埠 445)在網路中自動傳播。據駭客稱馬特·蘇奇,該惡意程式碼已重構,使其無法立即被防毒軟體識別。

即使打了補丁的計算機也會受到攻擊

但與 WannaCry 不同的是,Petwrap 的作用不只一根弦。 F-Secure 安全研究員 Mikko Hypponen 表示,該惡意軟體使用另外兩個分發載體,即 WMIC(Windows 管理規範命令列)和 PSExec,這是允許遠端連接和執行命令的電腦群管理技術。

Petya 使用 NSA Eternalblue 漏洞,但也透過 WMIC 和 PSEXEC 在內部網路中傳播。這就是為什麼打補丁的系統可能會受到攻擊的原因。

— @mikko (@mikko)2017 年 6 月 27 日

這就是為什麼(這是新的)Petwrap 可以感染完全打補丁的機器。「只要電腦不打補丁,勒索軟體就會滲透到網路中。然後,惡意軟體可以獲得管理員權限並傳播到其他電腦。,出版商 Ed 在部落格文章。一個邪惡的策略。好消息是,考慮到這種攻擊的傳播方式,個人不應受到這種攻擊。