流明/黑色蓮花實驗室安全研究人員發現,針對國內路由器或路由器的中小企業至少為2020年,這是一個相當複雜的黑客活動,也就是說,這就是共同危機的開始。無論是否有日曆的機會,海盜肯定利用了這一大流行,就在迫使員工遠程遠程辦公和乘以這種類型的路由器的部署。因此,這增加了攻擊表面。

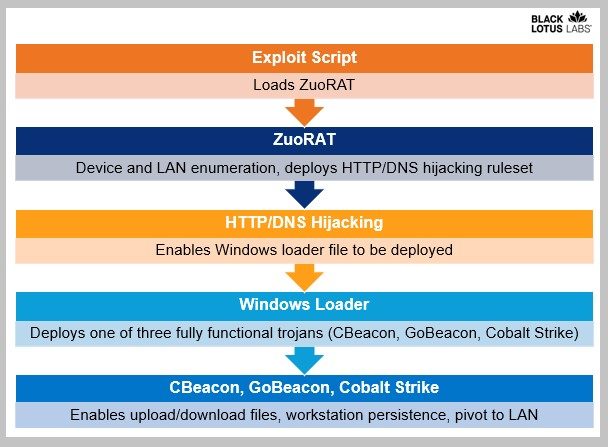

海盜在幾個階段進行。他們首先使用一個腳本來利用路由器中某些缺陷的腳本,並允許他們安裝稱為Zuorat的間諜軟件。這將分析設備的配置並探索本地網絡。經過一段時間的觀察,海盜將進行HTTP或DNS查詢的攔截,以便能夠在設備上部署“加載程序”。

該裝載機的任務將是下載特洛伊木馬,在這種情況下為CBEACON,GOBEACON或COBALT罷工。前兩個是自製的,第三個是標準工具。這些惡意軟件具有下載或設置文件,運行任意訂單並持續在計算機上的能力。

迄今為止,Lumen已檢測到大約80個受感染的設備,即商標,思科,Draytek或Netgear。但是還有更多。而且,這位演員已經活躍了多年,而沒有被看到,因為小路由器的觀察不是很好,甚至不那麼補丁。在這一點上很難進行分配。誠然,惡意代碼包含漢字和對“ Sxiancheng”地區的引用。此外,由於阿里巴巴和騰訊的服務,已經託管了一些控制和控制服務器。但是,不足以賦予該運動的地理起源。

似乎可以肯定的是,它是國家行為者,僅用於管理控制和控制基礎架構的方式(C&C)。 “首先,為了避免任何懷疑,他們從專用的虛擬私人服務器(VPS)傳輸了最初的壯舉,該專用私人服務器(VPS)容納了貝寧的內容。然後,他們將路由器作為C&C通信(…)的代理路由器(…),最後,他們定期旋轉Proxy路由器,以避免被檢測到研究人員。”

來源 : 流明