SSLVPN/WebVPN解决方案现在应该据说正如挪威国家网络安全中心(NCSC)所建议的那样,在多个网络攻击事实证明是由于其脆弱性造成的后,将由具有更安全的替代方案的组织取代。

NCSC正式建议SSL VPN/WebVPN产品客户使用Internet密钥交换(IKEV2)而不是Internet协议安全性(IPSEC)转换为IPSEC。

SSL/TLS协议,SSL VPN和WebVPN通过Internet提供对网络的安全远程访问。 “加密隧道”可确保用户设备和VPN服务器之间的链接。 IPESEC具有IKEV2加密,并用经常更新的基本密钥来验证每个数据包以确保连接。

网络安全组承认,具有IKEV2的IPSEC有缺点,但认为搬到它的攻击表面会大大降低涉及安全远程访问的事件的攻击表面,因为与SSLVPN相比,对配置错误的宽容较小。

美国和英国是建议采用IPSEC的替代方案的其他国家之一。

VPN替代方案

在IPSEC连接不可行的情况下,NCSC建议切换到5G宽带。 NCSC还为VPN解决方案不支持IKEV2的公司提供了临时替代方案。这些公司需要时间来计划和进行转换。

其中包括强制执行严格的地理申请法规,集中记录VPN活动,并防止从VPN,TOR EXIT NODE和VPS提供商访问。

与IPSEC相比,大多数企业遵守的开放标准是SSLVPN缺乏迫使网络设备制造商开发其协议版本的标准。

但是,这导致了SSL VPN解决方案中的几个漏洞,例如Cisco,Fortinet和Sonicwall随着时间的流逝而积极地用于损害网络。

日产外部VPN攻击

当威胁行为者以日产的外部VPN为目标,拆除了一些公司系统并要求赎金时,这很清楚。公司主张在攻击过程中,其系统都没有被加密。

该公司与独立网络安全专家合作,评估了情况,控制了问题并消除了威胁。经过进一步的调查,发现黑客已经在本地和网络设备上访问了少数文件,其中大多数包含与企业相关的信息。

然而,在2月28日,该公司在数据中找到了某些个人数据(主要是关于以前和当前NNA [NISSAN]员工),包括社会保险号。

网络安全专家认为,黑客最有可能从实际的日产员工获得了身份证代码或多因素身份验证令牌,以访问公司的VPN。

埃里希·克朗(Erich Kron)表示,Knowbe4的网络安全意识倡导者,专注于VPN通常会允许坏演员避免发现并超越许多企业安全保障。

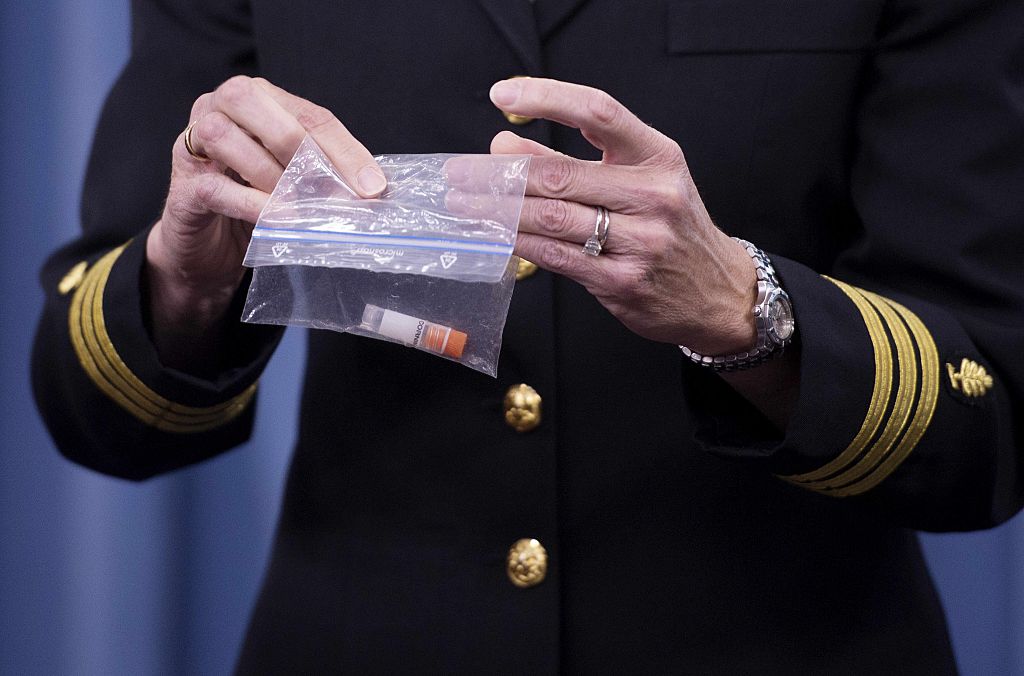

(照片:技术时报)