美国网络安全和基础设施安全局 (CISA) 周一在其已知利用漏洞 (KEV) 目录中添加了一个现已修补的高严重性漏洞,影响 Array Networks AG 的 vxAG ArrayOS。

此举是在有报道称在野外进行积极开发之后采取的。

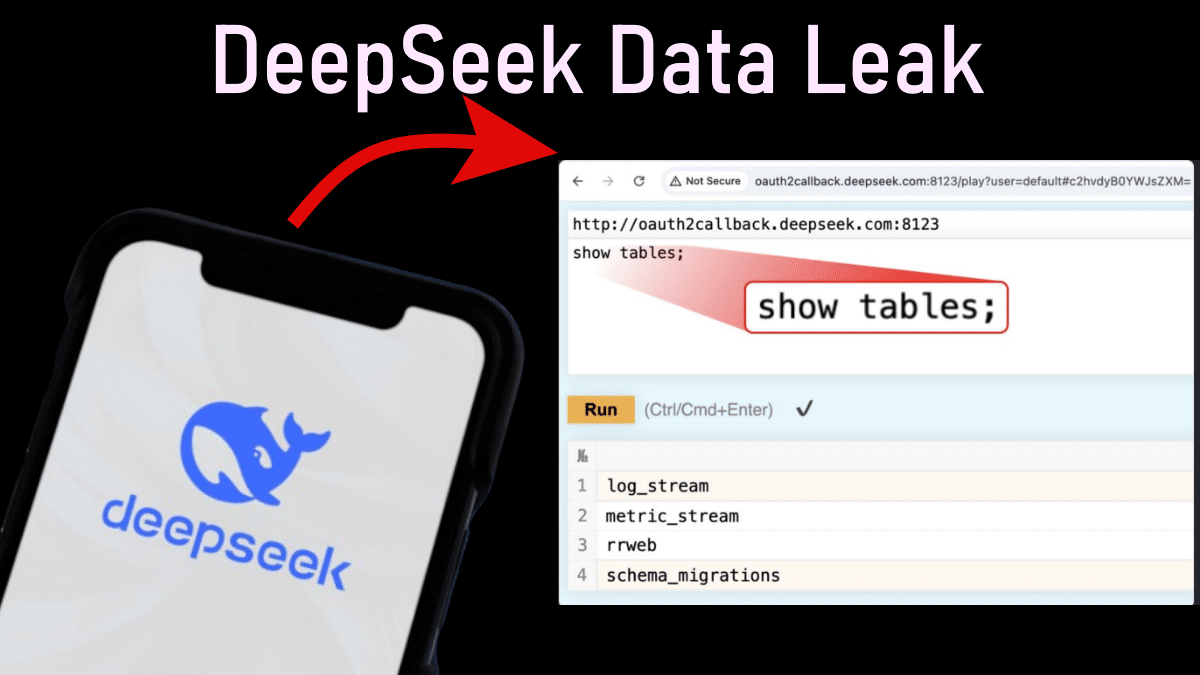

该漏洞的编号为 CVE-2023-28461,CVSS 评分为 9.8,是由于 vxAG ArrayOS 中的一个关键漏洞缺少身份验证造成的,vxAG ArrayOS 是为 Array AG 和 vxAG 系列 SSL VPN 网关提供支持的操作系统。

成功利用该缺陷可能会让未经身份验证的攻击者获得访问权限,从而可能危及敏感数据或整个网络。

这可能会给政府系统和私营部门带来重大风险。

“Array AG/vxAG 远程代码执行漏洞使攻击者能够在无需身份验证的情况下使用 HTTP 标头中的标志属性浏览文件系统或在 SSL VPN 网关上执行远程代码。该产品可通过易受攻击的 URL 被利用”,Array Networks指出在支持页面中。

该漏洞主要影响ArrayOS AG 9.4.0.481及之前版本。不过,它不会影响 AVX、APV、ASF 和 AG/vxAG(运行 ArrayOS AG 10.x 版本)系列产品。

Array Networks 于 2023 年 3 月发布了 ArrayOS AG 版本 9.4.0.484,解决了该缺陷。

网络硬件供应商强烈建议组织立即将受影响的设备更新到此版本。

Array Networks 为无法立即实施修复的组织提供了临时缓解措施。

其中涉及禁用客户端安全、VPN 客户端自动升级和门户用户资源等功能,以及设置黑名单规则以阻止恶意流量。

有关这些解决方法的更详细说明可在 Array Networks 支持门户上找到。

有证据表明,该漏洞被积极利用,CISA 要求联邦民事行政部门 (FCEB) 机构在 2024 年 12 月 16 日之前应用补丁,以降低风险。

![如何在 Facebook 上锁定您的个人资料 [简单方法]](https://webbedxp.com/tech/kourtney/wp-content/uploads/2022/03/facebokprofilelockcover.png)