您是否害怕加密勒索软件,它会加密用户数据以勒索赎金?因此,请等到您看到攻击工厂控制系统的“工业勒索软件”。它们会让你陷入恐慌,因为它们可能对我们的物理环境产生直接和有害的后果。

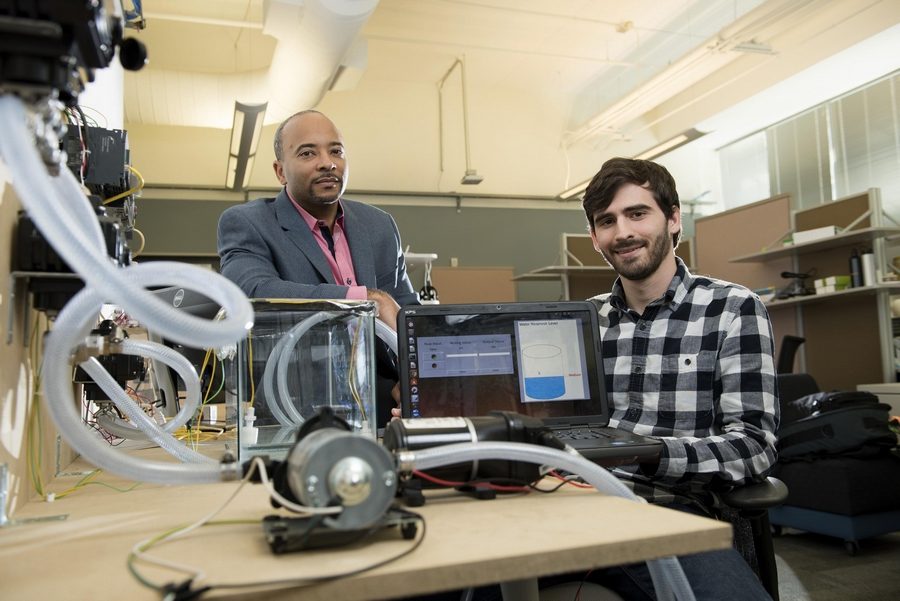

目前,此类恶意软件尚未成为黑客武器库的一部分,但佐治亚理工学院的研究人员鉴于工业系统的安全性较差,我认为这只是时间问题。为了显示威胁的程度,他们开发了此类勒索软件的原型,并在代表城市水处理厂的工业模型上对其进行了测试。他们本周在旧金山举行的 RSA 2017 会议上展示了他们的工作。

该恶意软件名为 LogicLocker,能够感染调节饮用水消毒和存储的可编程逻辑控制器 (PLC)。该攻击包括从设备中提取可执行代码并用恶意代码替换它,然后更改访问密码。这样,攻击者不仅可以停止清理过程,还可以阻止工程师在设备上重新安装原始代码。然后,黑客可以向处理厂的负责人发送赎金要求和最后通牒:如果他们在一定时间后不支付,恶意代码将过量使用消毒剂产品,从而使所有饮用水不适合饮用。一旦支付了赎金,攻击者就会归还被盗的代码。

这种场景在任何领域都是可行的,只要有连接到内部网络或者实际上是互联网的可编程控制器。您只需访问 Shodan.io 网站即可看到已经有数千个可通过 Web 访问的 PLC。研究人员立即发现了超过 1,400 个来自 MicroLogix 品牌的产品和 250 个来自 Schneider Modicon 品牌的产品。

盈利能力问题

如果黑客还没有利用这种类型的攻击,那并不是因为这些机器受到了很好的保护。相反,他们缺乏保护是臭名昭著的,并且多年来一直为人所知。“唯一的解释是网络犯罪分子尚未找到允许他们在这种环境下盈利的商业模式”,估计研究人员在他们的研究中。事实上,工业勒索软件需要更多的研究和知识。此外,其作案手法非常复杂,因此只能造成少数受害者。因此,它与加密勒索软件正好相反,加密勒索软件被集体分发给大量用户。

因此,工业勒索软件要想盈利,就需要支付大笔赎金。研究人员表示,只有当攻击中断一个特别关键的进程时才会出现这种情况。例如,汽车制造商生产线的每一小时闲置时间都以数百万美元计算。物质破坏和人身伤害的风险也会增加赎金数额。

为了防范这种未来的威胁,研究人员推荐了经典但有效的防御策略:使用良好的密码保护设备,不将其连接到互联网,停用不必要的协议,监控网络流量等。问题在于,工业部门对IT安全问题仍然相对不敏感。因此,海盗们再次冒着领先一步的风险。

来源:黑客新闻