微软安全研究人员刚刚公布了源自俄罗斯的大规模网络间谍活动的技术细节,该活动主要针对北约国家的目标:国防公司、政府间或非政府组织、智囊团、大学、情报部门成员、流亡的俄罗斯人、 ETC。

这群黑客被称为“Seaborgium”,其首要目标是访问在线帐户或电子邮箱以收集敏感数据。因此,目标始终是相同的:鼓励目标人员在虚假界面中输入用户名和密码。为了实现这一目标,该组织使用有针对性的网络钓鱼和社会工程技术。在采取行动之前,他会分析目标的环境,以便能够创造出煽动性且可信的信息。

量身定制的消息

微软在其博客文章中提供了一些示例。在一个案例中,黑客发送了一条轻松的消息,同时提到了一个不存在的附件。这种假装忘记会鼓励对话者发起讨论来提出要求,从而起到降低警惕的效果。相反,在另一种情况下,黑客使用专制语气鼓励收件人下载与……计算机安全指南相关的文档。这是一个耻辱。

为了将目标吸引到所谓的文档,可以使用多种方法。这可以是文本正文中的一个简单链接,或者更详细地说,是一个模仿 OneDrive 或 Google Drive 下载链接的图像,带有“打开方式...”按钮。如果点击,接收者将被重定向到黑客控制的平台,并显示连接界面。

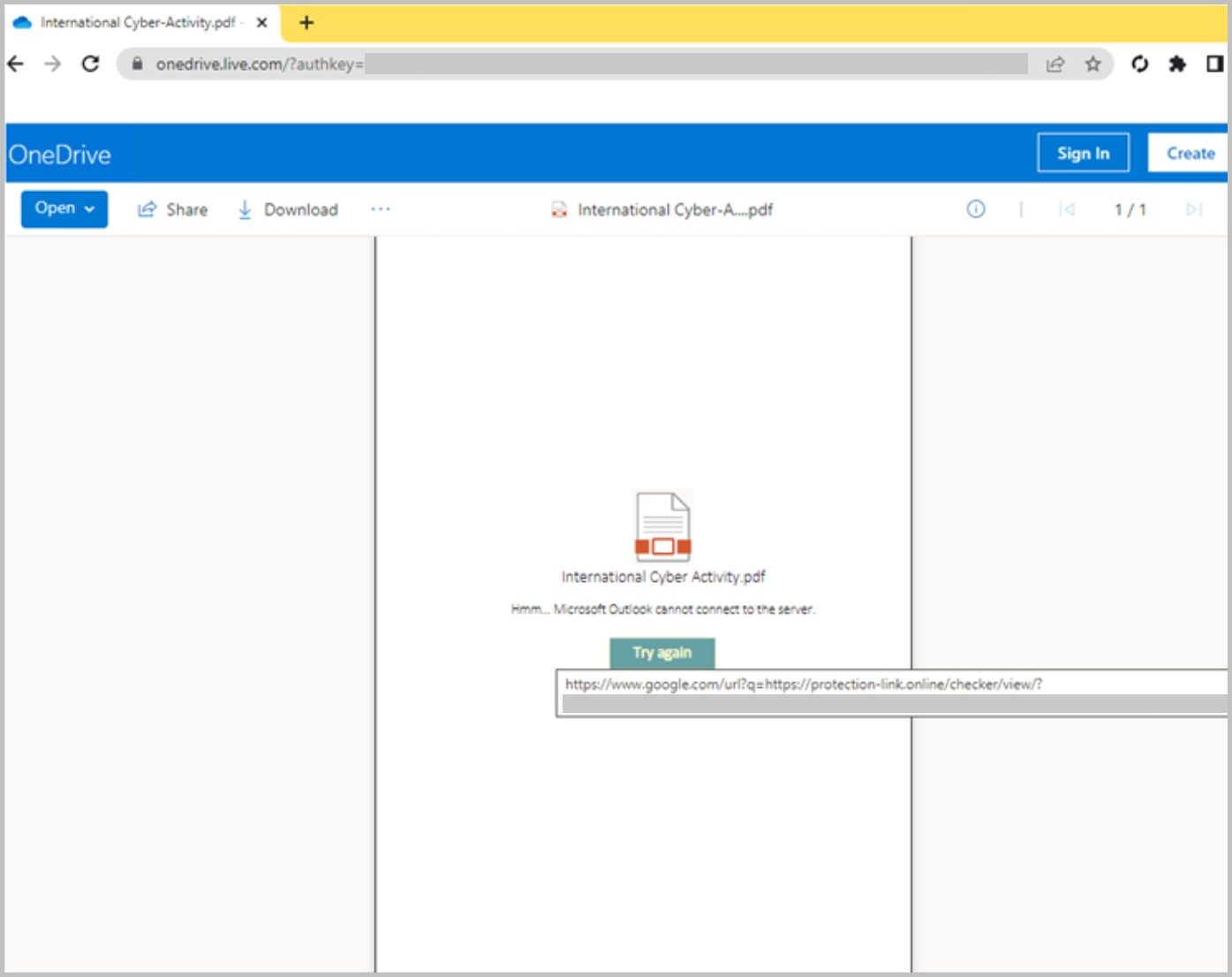

有时,黑客会更多地掩盖他们的踪迹,并在官方云中创建真实的文档。但该文档显示连接不良消息,后跟一个链接。如果这个人被这条消息愚弄,他们就会在平台上找到黑客。

Seaborgium 窃取的文件有时会被用于虚假信息行动。事实上,微软能够将该组织的活动与最近的两起事件联系起来。 2021 年 5 月,从一个英国政治团体窃取的文件被发布在一个公共共享网站上。该出版物通过 Seaborgium 控制的账户在社交网络上得到了传播。

然后在 2022 年 5 月,黑客公布了他们显然从支持脱欧支持者的 Protonmail 帐户中窃取的文件。由于社交网络,传播再次被放大。

🔴为了不错过任何01net新闻,请关注我们谷歌新闻等WhatsApp。

来源 : 微软