自新冠危机以来,它们无处不在:疫苗证书上、酒吧和餐馆、广告牌上、苏打水或苏打水瓶上等等。二维码现在已成为我们日常生活的一部分,我们几乎机械地使用它们,而不会问自己太多问题。然而,出版商 CyberArk 的安全研究员 Len Noe 表示,这是一种高风险行为。“二维码应该像陌生人电子邮件中的链接一样对待。在扫描之前,您应该首先清楚地识别它所通向的站点。如果有必要,你必须放弃导航»”,他在访问巴黎期间向我们解释道。

他说,我们使用二维码的方式在安全性方面是一种倒退。“多年来,我们一直试图教育人们停止点击任何东西,这一信息开始引起共鸣。但对于二维码,一切又回到了原点。例如,在上届超级碗期间,有一个广告仅用二维码播放,没有任何其他说明。一分钟之内,有 2000 万人访问了底层站点,但不知道他们要去哪里。太疯狂了! »,他强调。

当然,黑客已经很清楚并已将二维码集成到他们的武器库中。“二维码攻击每天都在发生,几乎在世界各地。但我们仍然很少谈论它”研究人员解释道,然后举了几个例子:

- 在中国,带有二维码的假票被放置在停放不当的汽车上。二维码将驾车者引导至在线支付服务……为了盗版者的利益;

- 在德克萨斯州,停车计时器上贴有假二维码,通向假支付网站(“Quick Way Parking”),目的是收集银行卡数据;

- 在德国,二维码被嵌入到看似来自银行机构的电子邮件中,并鼓励收件人登录其帐户。 “对于黑客来说,二维码的优势在于它不会被防病毒引擎分析,这与传统的超链接不同,”Len Noe 解释道。

作为演示,研究人员向我们展示了在实验室中进行的三种攻击,但灵感来自于真实案例。第一个非常简单:一个二维码伴随着虚假招聘网站的虚假广告。然后,受害者发现自己所在的网站鼓励他们提供大量个人信息,这些信息通过电子邮件发送到黑客的地址。

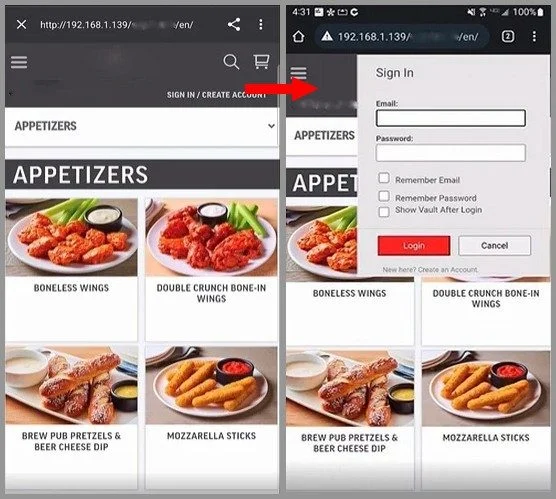

第二种更复杂,是基于假餐厅菜单网站。当受害者连接到它时,攻击者可以使用名为 BeEF(浏览器利用框架)的开源渗透测试软件在终端上执行 Javascript 代码。例如,这使得它能够收集信息(地理位置、配置数据、SIM 卡数据等)并发起进一步的攻击。例如通过叠加假连接接口。

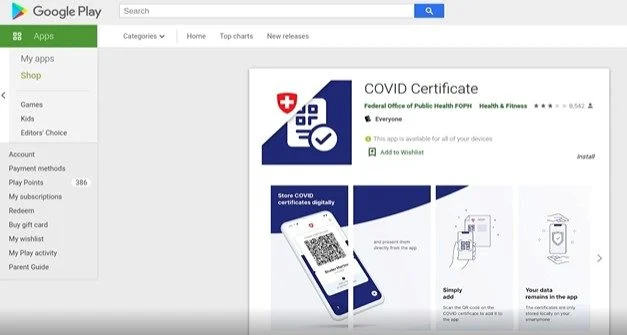

最后一种情况是最复杂的,但也是影响最大的一种。 Len Noe 创建了 Covid 证书应用程序的损坏版本。二维码用于将受害者引导至虚假的 Google Play 网站,并从该网站下载受感染的应用程序。一旦安装,攻击者就可以监视受害者:访问短信、访问麦克风和摄像头、访问日志等。

简而言之,我们发现二维码并不像看上去那样无害。由于它们相对较新,我们还没有足够的反应能力对它们保持警惕。为了避免上当,必须检查二维码中超链接的合法性。在餐厅中,这可能很复杂,因为菜单通常由鲜为人知的第三方提供商托管。“在这种情况下,最好直接访问餐厅的网站来访问菜单卡。或者索要纸质版本 »”,Len Noe 建议。此外,他建议不要使用二维码下载应用程序或进行电子支付。你已被警告过。

来源 : 赛博方舟