谷歌專門研究電腦威脅的分析小組發現,北韓駭客透過 Microsoft Office 文件利用了 Internet Explorer 中的 0day 漏洞。駭客利用韓國首都梨泰院地區的萬聖節踩踏事件來引誘受害者。

Internet Explorer 並沒有(完全)消亡

經過 27 年的良好和忠誠的服務,Internet Explorer 將於 2022 年 6 月退出,讓位於 Microsoft Edge。但正如Google「威脅分析小組」在其部落格上解釋的那樣,微軟Office仍然使用Internet Explorer引擎來運行JavaScript程式語言。導致運行 Windows 7 及更高版本的電腦容易受到攻擊的“細節”視窗11,以及執行 Windows Server 2008 至 2022 且未安裝 2022 年 11 月安全性更新的使用者。

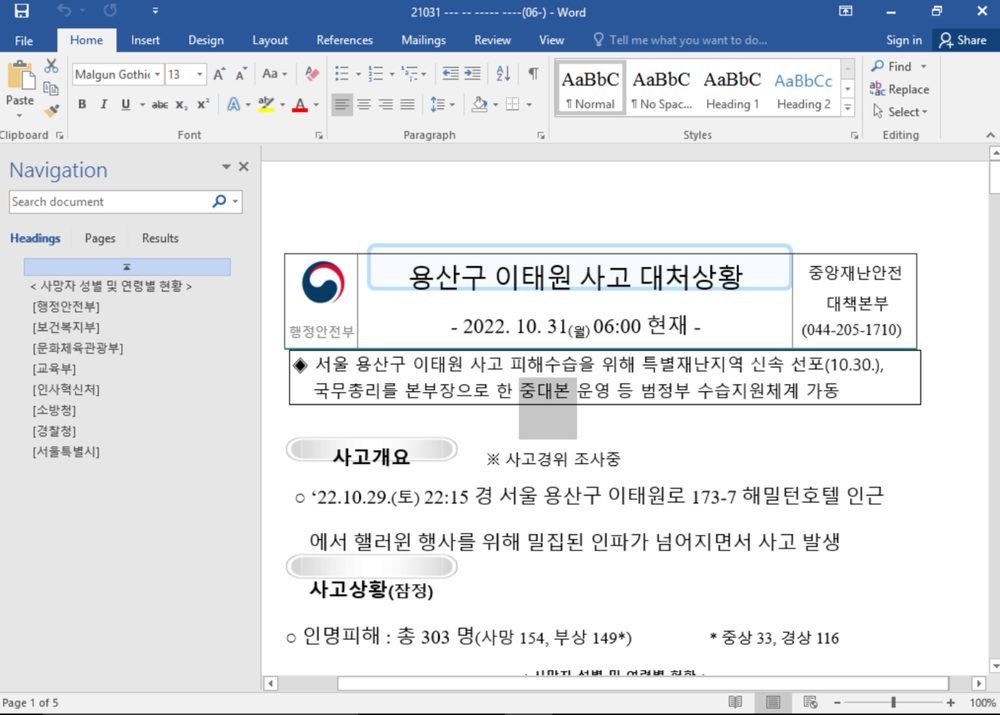

去年 10 月被駭客利用的漏洞,Google於 10 月 31 日發現了該漏洞,當時一份名為« 221031 首爾龍山梨泰院事故應變 (06:00).docx »已上傳至«病毒總數»,Google 用於分析可疑文件和連結的線上服務。

該文件利用了 Internet Explorer 中「jscript9.dll」中的一個零時差漏洞(之前沒有任何已知修補程式),該漏洞是瀏覽器的 JavaScript 引擎,可被駭客用來傳播惡意軟體或程式碼。

北韓政府支持的海盜

駭客利用媒體大量報導的事件傳播這些虛假文件:10 月 29 日梨泰院悲劇,首爾萬聖節慶祝活動期間的人群運動導致至少 153 人喪生。

谷歌網路安全專家將這次電腦攻擊歸因於北韓政府支持的一群行為者。這些被稱為 APT37 的駭客先前曾利用 Internet Explorer 中的 0day 漏洞來攻擊使用 Internet Explorer 的韓國記者、政策制定者和人權活動人士。該漏洞於 2022 年 10 月 31 日發現後幾小時內就報告給了微軟,並於 11 月 8 日修復了該漏洞。

微軟在2019年就已經對這批駭客進行了處理。消除 50 個被北韓盜版者利用的域名s。這些網域被用來向頁面發送網路釣魚電子郵件,以對受害者進行網路釣魚並到達他們的專業網路網路。

來源 : Google