使用新技術竊取車輛只需不到兩分鐘的時間沒有鑰匙:CAN注入。這種新方法是由專門研究汽車的英國網絡安全研究員 Ian Tabor 發現的。他本人在三個月內不止一次成為受害者,而是三次。後者在四月初的一篇博客文章中回憶道,去年,這位倫敦人找到了他的車,一輛陸地巡洋艦,保險槓被撕掉,前大燈被部分拆除。這樣的場景重複了三遍。第二次,他的車失踪了好幾天。工程師最初認為這是一種破壞行為,於是開始研究豐田用來跟踪車輛異常的系統,即 DTC(“DTC”)。診斷故障代碼 »)。伊恩·塔博爾 (Ian Tabor) 指出,他的豐田車在發生他認為是故意破壞事件時存儲了許多 DTC。更準確地說,他注意到豐田 RAV4 的 CAN 網絡(控制器局域網)與電子頭燈控制單元之間的通信已中斷。

所以我相信所有人都知道我的 RAV4 去年被偷了,諷刺的是通過“CAN 注入🚘💉”。我自己和@kentindell 一直在對我認為用於盜竊的設備進行逆向工程。更多詳細信息請參見他的博客https://t.co/bu7ih8TBi0

— Ian Tabor – CAN 注入 🚘💉 (@mintynet)2023 年 4 月 4 日

在許多車輛中,這種類型的系統(稱為 CAN 控制總線)用於監控制動部件、車頭燈或其他部件是否正常工作。它還允許車輛電子控制單元相互通信,無需主機。研究人員隨後指出,前置攝像頭或發動機控制裝置的通信也被中斷,儘管這兩個元件在飛行過程中並未損壞。

進入CAN網絡的設備

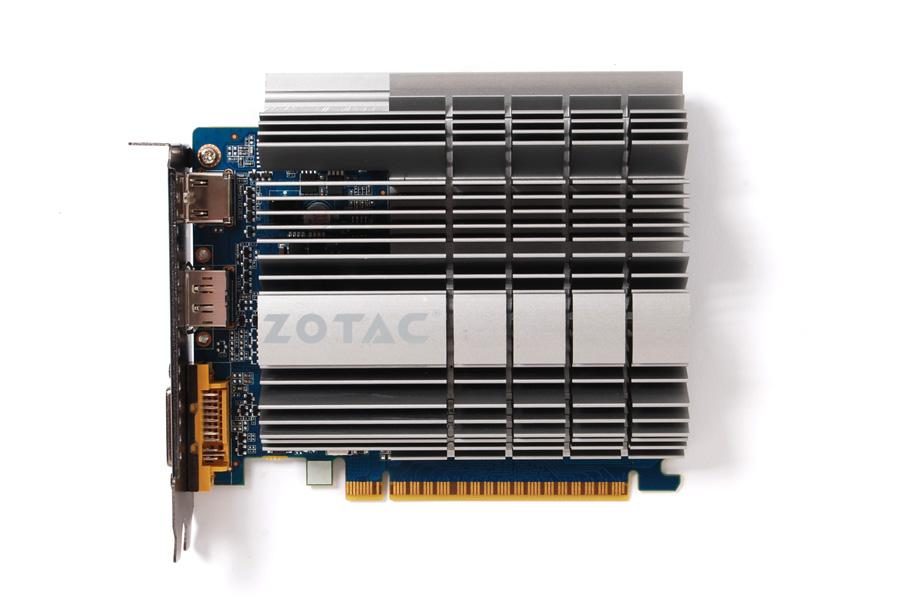

工程師大吃一驚,開始搜索暗網論壇,直到他發現了所謂“設備”的廣告緊急啟動»,通常供業主或鎖匠在沒有鑰匙的情況下使用的設備。這位倫敦研究人員隨後以 5,000 美元的價格購買了該設備。該工程師和此類系統專家 Ken Tindell 隨後對該設備偽裝成 JBL 藍牙揚聲器進行了研究和逆向工程。就在那時,兩位科學家弄清楚了竊賊是如何侵入豐田 RAV4 的 CAN 網絡的,他們在 Ken Tindell 的博客上解釋道。

因為,在他們完全拆解的設備電路上,研究人員發現了CAN注入芯片。他們注意到該設備可以連接到車輛的 CAN 網絡,從而允許假揚聲器冒充車鑰匙。具體來說,對於這款 RAV4 車型,您所要做的就是輸入前燈系統以連接車輛的 CAN 網絡。而且這個問題不僅僅局限於豐田。它存在於任何現代汽車中。盜賊試圖利用該設備訪問 Can 網絡,而該網絡的入口點通常隱藏在汽車內。但由於現代車頭燈需要自己的計算機,因此它們也連接到整個汽車的 CAN 總線系統......因此很容易訪問。

一旦竊賊找到正確的電纜,他們就會按下假 JBL 揚聲器上的“播放”按鈕。後者被編程為命令門解鎖門,就像真正的汽車鑰匙一樣。啟動車輛的方式相同。兩位研究人員解釋說,他們設計了兩種防禦這些 CAN 注入攻擊的方法。豐田公司對這些情況瞭如指掌,但尚未站出來。

👉🏻實時關注科技新聞:將 01net 添加到您的來源Google,訂閱我們的頻道WhatsApp或通過視頻關注我們抖音。

來源 : 研究員 Ken Tindell 的博客