นักวิจัยด้านความปลอดภัยของ Bitdefender Labs วิเคราะห์วัตถุที่เชื่อมต่อทุกประเภทอย่างต่อเนื่อง ระดับความปลอดภัยโดยทั่วไปค่อนข้างน่าสงสาร

น่าเสียดายที่การค้นหาช่องโหว่ด้านความปลอดภัยในอ็อบเจ็กต์ที่เชื่อมต่อนั้นไม่ใช่ของดั้งเดิมอีกต่อไป เมื่อพิจารณาจากจำนวนอุปกรณ์ที่มีการรักษาความปลอดภัยที่ไม่ดีซึ่งถูกทิ้งในตลาดทุกวัน

นักวิจัยด้านความปลอดภัยที่ Bitdefender Labs รู้โดยตรง เป็นเวลาสี่ปีแล้วที่พวกเขาผ่าเราเตอร์ กล้อง โทรทัศน์ เครื่องชงกาแฟ ฯลฯ ผลลัพธ์ค่อนข้างน่าหดหู่ใจ“ในครึ่งกรณี เราพบข้อบกพร่องที่ทำให้สามารถเรียกใช้โค้ดจากระยะไกลผ่านทางอินเทอร์เน็ตได้ และในกรณีส่วนใหญ่ ซัพพลายเออร์ไม่ตอบสนองต่อการแจ้งเตือนใดๆ ของเรา”Alex Balan ผู้อำนวยการฝ่ายวิจัยด้านความปลอดภัยของ Bitdefender Labs อธิบายขณะเยือนปารีส ปัจจุบันเขากำลังนำเสนอผลการวิจัยนี้ในการประชุม RSA USA 2019 ในซานฟรานซิสโก

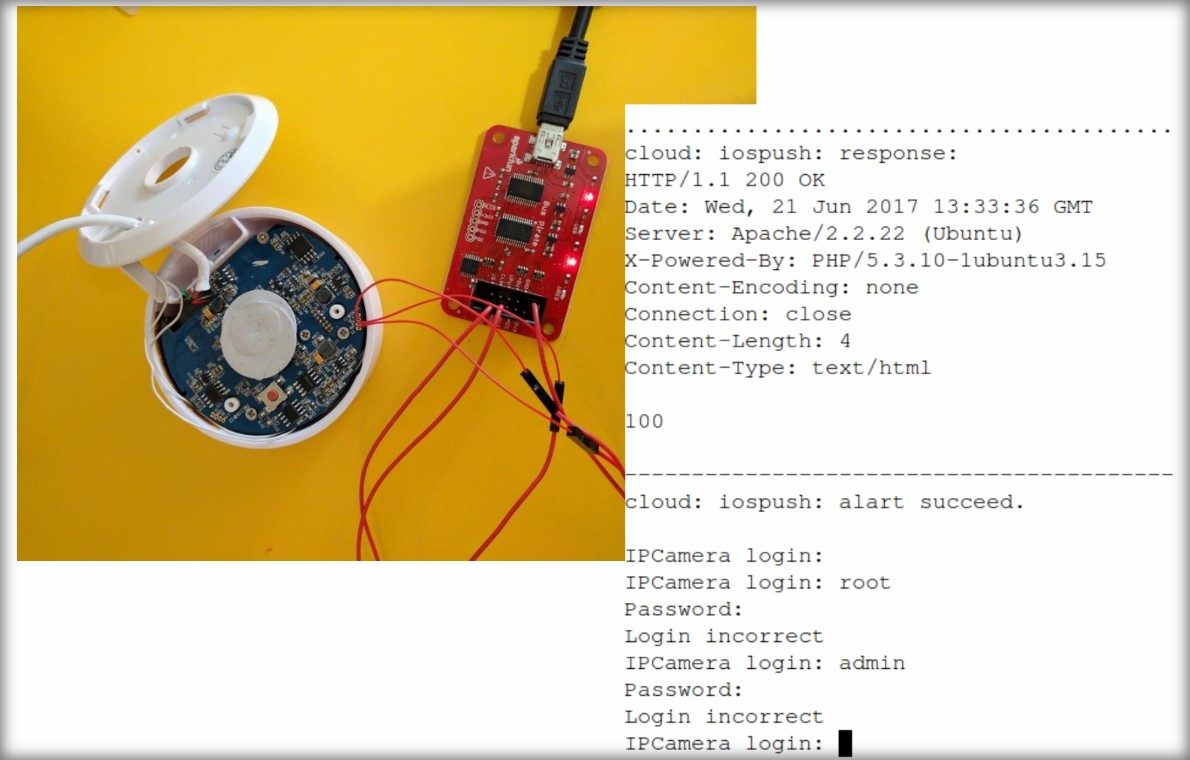

เพื่ออธิบายประเด็นของเขา ผู้เชี่ยวชาญได้เลือกอุปกรณ์ที่มีช่องโหว่และละเอียดอ่อนโดยเฉพาะจำนวน 4 เครื่อง ได้แก่ กล้องวงจรปิดสำหรับบุคคล: Tenvis TH611, กล้อง IP Geenker HD, กล้อง IP Keekoon และ Reolink C1 Pro

ไม่แพงมากและคุณจะเข้าใจได้อย่างรวดเร็วว่าทำไม มีบริการ Telnet ที่เปิดใช้งานตามค่าเริ่มต้นด้วยตัวระบุ root/123, แบ็คดอร์ที่หลากหลายและหลากหลาย, กลไกการตรวจสอบสิทธิ์ที่หลีกเลี่ยงได้ง่าย, การขาดการเข้ารหัส, ข้อมูลรั่วไหล, บัฟเฟอร์ล้น, ช่องโหว่ผ่านการฉีดคำสั่ง ฯลฯ มันคือเทศกาลจริงๆ

ประโยชน์สำหรับบอทเน็ต

ตราบใดที่กล้องเหล่านี้ถูกเปิดเผยต่ออินเทอร์เน็ตโดยตรง แฮกเกอร์ก็สามารถเปลี่ยนพวกมันให้เป็นเครื่องมือสอดแนมได้ภายในไม่กี่วินาที หรือเป็นเครื่องซอมบี้เพื่อเปิดการโจมตีแบบปฏิเสธการให้บริการ

นอกจากนี้การค้นหากล้องเหล่านี้บนเว็บก็ไม่ซับซ้อน เพียงเชื่อมต่อกับ Shodan.io ซึ่งเป็นเครื่องมือค้นหาสำหรับวัตถุที่เชื่อมต่อ ใช้เวลาเพียงไม่กี่คลิกก็สามารถค้นหากล้องเหล่านี้นับพันตัวได้

รุ่น Keekoon KK005 มีความเสี่ยงเป็นพิเศษ นักวิจัยพบว่ามีอุปกรณ์มากกว่า 7,000 เครื่องที่สามารถเข้าถึงได้โดยตรงบนอินเทอร์เน็ตในทันที ดังนั้นจึงไม่น่าแปลกใจที่บอตเน็ตออบเจ็กต์ที่เชื่อมต่อยังคงแพร่กระจายต่อไป ปัจจุบันนักวิจัยของ Bitdefender Labs กำลังติดตามมากกว่า 200 รายการ โดย 89 รายการเป็นอนุพันธ์ของ Mirai

เหตุผลของการรักษาความปลอดภัยในระดับต่ำนี้เป็นเรื่องง่าย“ซัพพลายเออร์เหล่านี้ทั้งหมดไม่มีความเชี่ยวชาญเพียงพอ พวกเขาไม่สนใจเรื่องความปลอดภัย ในกรณี 99.99% เมื่อผู้ขายไม่มีโปรแกรมรางวัลจุดบกพร่อง คุณสามารถมั่นใจได้ว่าอุปกรณ์ของพวกเขามีช่องโหว่ด้านความปลอดภัยที่สำคัญ และเมื่อซัพพลายเออร์สร้างออบเจ็กต์ที่เชื่อมต่อใหม่ ก็มีโอกาสที่ดีที่จะค้นหาพื้นที่จัดเก็บข้อมูล Amazon S3 ที่เปิดให้ทุกคนเข้าถึงได้”อาลัยอเล็กซ์ บาลาน

โซลูชั่นมีอยู่

อย่างไรก็ตามไม่มีสิ่งที่หลีกเลี่ยงไม่ได้ มีโซลูชั่นเพื่อปรับปรุงระดับความปลอดภัยของอุปกรณ์ที่เชื่อมต่อ มันเป็นเพียงคำถามของความตั้งใจ“เทคนิคบางอย่าง เช่น การสุ่มพื้นที่ที่อยู่ มีความซับซ้อนในการใช้งาน เนื่องจากต้องใช้ CPU มากกว่าอุปกรณ์ประเภทนี้ และอาจส่งผลให้ช้าลงอย่างเห็นได้ชัด แต่มีตัวอย่างเช่น เทคนิคการเข้ารหัสที่ไม่ใช้ CPU มากนัก นอกจากนี้ ฉันขอแนะนำให้ผู้จำหน่ายเหล่านี้ให้ความสำคัญกับคุณภาพของโค้ดให้มากขึ้น จำเป็นต้องใช้เทคนิคการเข้ารหัสที่ปลอดภัยและตรวจสอบโค้ดที่สร้างขึ้นอย่างเป็นระบบ เช่น โดยการจัดระเบียบความท้าทาย”อเล็กซ์ บาลาน กล่าวต่อ

ในระหว่างนี้ควรหันไปหาแบรนด์ที่เป็นที่รู้จักดีกว่า ยักษ์ใหญ่อินเทอร์เน็ตเช่น Google, Amazon และ Apple มีความเชี่ยวชาญที่จำเป็นในการสร้างวัตถุที่เชื่อมต่อที่ปลอดภัย นอกเหนือจากเส้นทางที่พ่ายแพ้เหล่านี้แล้ว คุณควรพยายามค้นหาข้อมูลเกี่ยวกับซัพพลายเออร์ มันเน้นคุณสมบัติด้านความปลอดภัยหรือไม่? มันมีโปรแกรม Bug Bounty ไหม? มันตอบสนองต่อการแจ้งเตือนช่องโหว่หรือไม่? ฯลฯ ที่เลวร้ายที่สุด คุณยังสามารถสร้างสรรค์ผลงานที่บ้านได้เครือข่ายเฉพาะสำหรับวัตถุที่เชื่อมต่อเพียงเพื่อจำกัดความเสียหาย

🔴 เพื่อไม่ให้พลาดข่าวสารจาก 01net ติดตามเราได้ที่Google ข่าวสารetวอทส์แอพพ์-