研究人员在黑帽欧洲会议上介绍了他们的发现。他们表明,大多数Android密码管理器都容易受到他们称为“自动填充”的攻击。他们还提出了解决问题的解决方案。

Android密码管理器中的瑕疵

在自动填充过程中使用帐户识别信息飞行,这已经设法从海得拉巴国际信息技术研究所中找到了安全研究人员。据他们说,大多数Android的密码管理器都容易受到自动的影响,而不必注入JavaScript。

许多Android应用程序都使用WebView要显示内容而不必在手机或平板电脑上打开默认的Web浏览器。密码管理人员使用此相同的系统自动输入用户帐户的标识信息。例如,当您连接到Google,Apple,Facebook或Microsoft帐户时,这就是这种情况。

根据海得拉巴研究人员的说法,可以利用此过程的弱点来捕获自动填充的识别信息。 Android无法应用或明确定义自动处理数据安全的责任的缺陷。一个可能导致恶意第三方应用程序攻击期间泄漏或捕获的问题。

有关五个申请

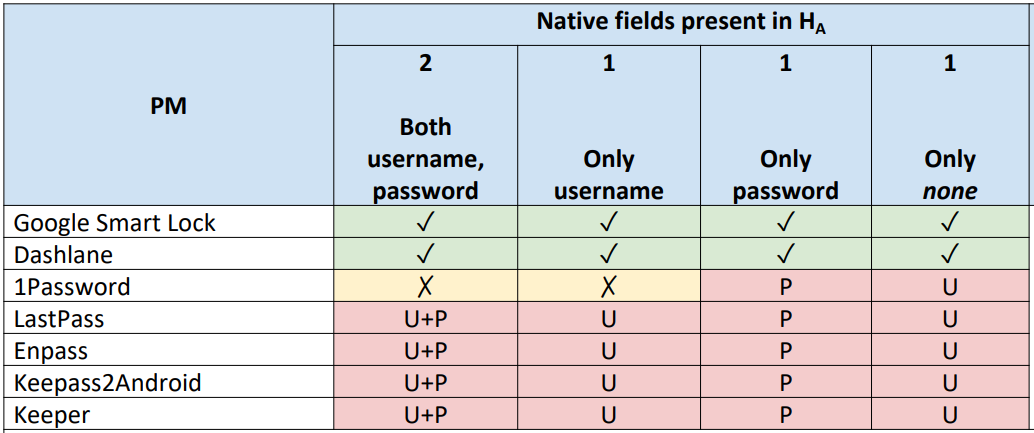

在进行测试之后最受欢迎的密码管理器在Android 10、11和12上操作,七个应用中的五个被确定为容易受到自动填充的攻击:1Password 7.9.4,LastPass 5.11.0.9519,Enpass 6.8.2.666,门将16.4.3.1048和keepass2and C.09c-r0。

就他们而言,Google Smart Lock和Dashlane似乎并不担心,因为它们使用了自动填充的差异方法。因此,除非已经使用了JavaScript注入方法,否则他们没有披露对主机应用程序敏感的数据。

研究人员与有关密码管理人员以及Android安全团队分享了这些结果以及他们的建议。受到质疑易怒的计算机,相关的公司认真对待这些信息,并宣布采取这些措施来部署解决方案并避免剥削这种缺陷。就其部分而言,Google在确保执行必要的同时很好地总结了情况:

我们建议第三方密码管理人员对输入密码的位置敏感,并且我们有很好的网络浏览量实践,建议我们向所有密码管理人员实施。 Android为密码管理人员提供了必要的上下文,以区分本地视图和WebViews,并确定WebView是否未链接到该住宿应用程序。

例如,当使用Google密码管理器在Android上自动输入时,如果用户输入Google确定不属于托管应用程序的域的密码,则会通知用户,并且仅在适当的字段中告知密码。 Google通过WebView实现服务器端保护。

来源 : 黑帽欧洲2023