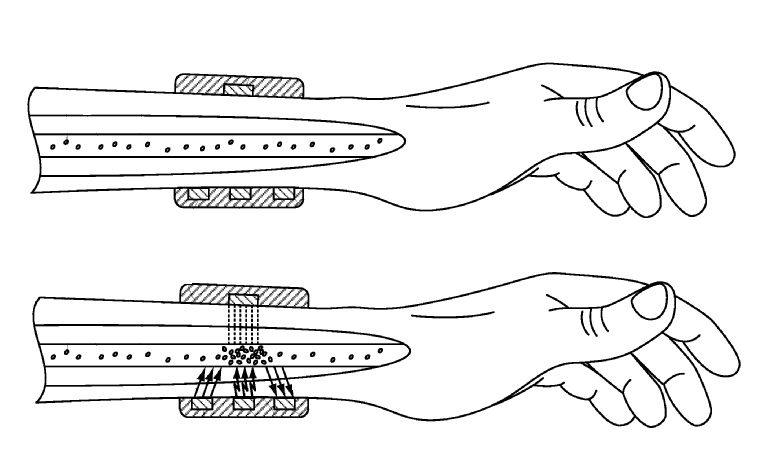

如果您使用筆記型電腦,請勿讓其無人看管。根據哈里·辛托寧F-Secure 的安全研究員表示,能夠實際存取電腦的惡意人員可能只需要幾分鐘就可以打開可怕的後門。他所要做的就是啟動計算機並立即按“CTRL-P”。在許多情況下,它可以使用「admin/admin」憑證直接存取「Intel Management Engine BIOS Extension」(MEBx)功能,而無需知道保護BIOS的密碼。

從這一點來看,駭客可以啟用遠端存取選項,這將允許他們連接到與目標位於相同網路上的裝置。它甚至可以透過在 MEBx 中定義自己的 Intel CIRA(客戶端啟動遠端存取)中繼伺服器來從任何地方進行連接,PC 在任何情況下都會自動與該中繼伺服器建立連接。在所有情況下,駭客的控制權都是完全的:他可以操縱所有資料和所有應用程序,甚至可以隨意修改它們。在影片中,Harry Sintonen 展示了他如何從另一台筆記型電腦控制筆記型電腦。

這一切都得益於英特爾AMT,這是一種嵌入製造商晶片中的技術,可讓IT 部門遠端管理其IT 資產:啟動、配置、軟體安裝等。 ,但是當它的配置很差,對駭客來說是一個巨大的門戶。然而,F-Secure 研究人員注意到,此功能經常配置錯誤。在他們分析的許多筆記型電腦上,MEBx 功能不受 BIOS 密碼保護,預設憑證也沒有更改。“我分析過的所有系統都有這個缺陷””,哈利·辛托寧強調。據 F-Secure 稱,這種攻擊可能會影響全球數百萬台筆記型電腦。

聯絡方式登記冊,英特爾將責任首先放在電腦製造商身上,他們應該使用 BIOS 密碼來保護 MEBx 功能,正如其指南中所建議的那樣« 英特爾 AMT 安全最佳實務 »。要保護自己免受這種攻擊,很簡單:要么停用 AMT,要么將“admin”密碼替換為更複雜的密碼。最後,我們要指出的是,這次攻擊與漏洞無關崩潰與幽靈上週發現的。