Emotet 於 2014 年首次被識別為相當基本的木馬,現已發展成為一種可怕的惡意軟體,能夠在受感染的 PC 上安裝其他惡意軟體。 2020年,他成功滲透到魁北克司法部,然後加強了對法國、日本和紐西蘭政府的攻擊力度。缺席幾個月後,他又回來對你惡作劇。

Emotet 有一個新技巧

Emotet 惡意軟體的一個特點是透過稱呼收件人的姓名並假裝回覆先前的聊天來發送看似來自已知聯絡人的惡意電子郵件。然後,它會誘騙使用者點擊附加的 Microsoft Office 文件中的連結或啟動危險的巨集(分組為單一命令/捷徑的一系列指令)。

為了逃避各種安全系統,Emotet有一個新方法:附加一個Word文檔,在該文檔的末尾我們發現了大量多餘的資料(例如一串零)。這裡的目標是附加一個超過 500 MB 的文件,該文件大到足以阻止某些安全解決方案分析文件的內容。

此方法的一種變體稱為“二進制填充”或“文件泵送”,涉及在白色背景上寫入白色文本,使其不可見。任何文本都可以做到這一點,正如我們在上面赫爾曼·梅爾維爾的小說《白鯨》的摘錄中所看到的那樣。

除了檔案大小之外,駭客使用 Emotet 新增的文字有助於避免被不同的安全解決方案自動排除。事實上,後者係統性地標記僅包含巨集和映像的 Microsoft Office 檔案。因此,文本可以讓文件從裂縫中溜走。

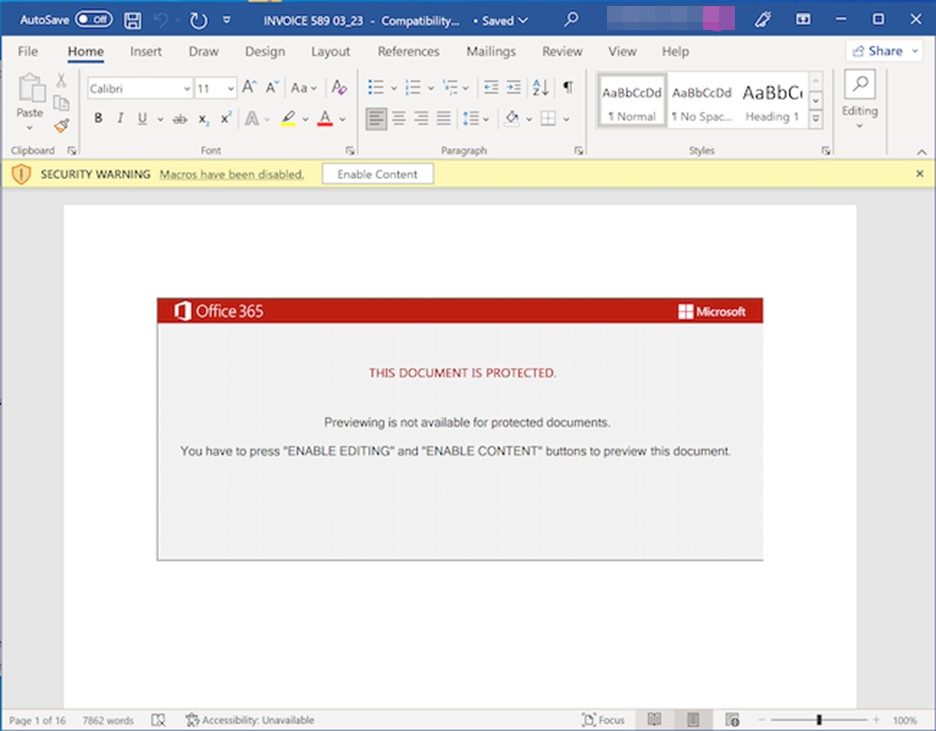

文件開啟後,Word 文件會包含一個圖像,指示除非使用者按一下「啟用內容」按鈕,否則無法存取該內容。執行此操作會覆寫 Word 停用從 Internet 下載的巨集的預設設定。

執行後,該巨集會強制 Office 從合法的被駭網站下載 .zip 檔案。解壓縮後,會安裝受感染的 DLL 檔案。後者是一個包含可由多個程式同時使用的程式碼和資料的函式庫。

感染受害者的電腦後,惡意軟體能夠竊取密碼和其他敏感資料。然後,Emotet 可以複製受感染電腦上收到的電子郵件對話,並使用它們向受害者的聯絡人發送垃圾郵件,而受害者也會被感染。

保護自己免受這些攻擊的最佳方法是永遠不要啟動透過電子郵件收到的文件中的宏,除非您已經透過其他通訊方式聯繫了向您發送該文件的人。

🔴為了不錯過任何01net新聞,請關注我們谷歌新聞等WhatsApp。

來源 : 趨勢科技