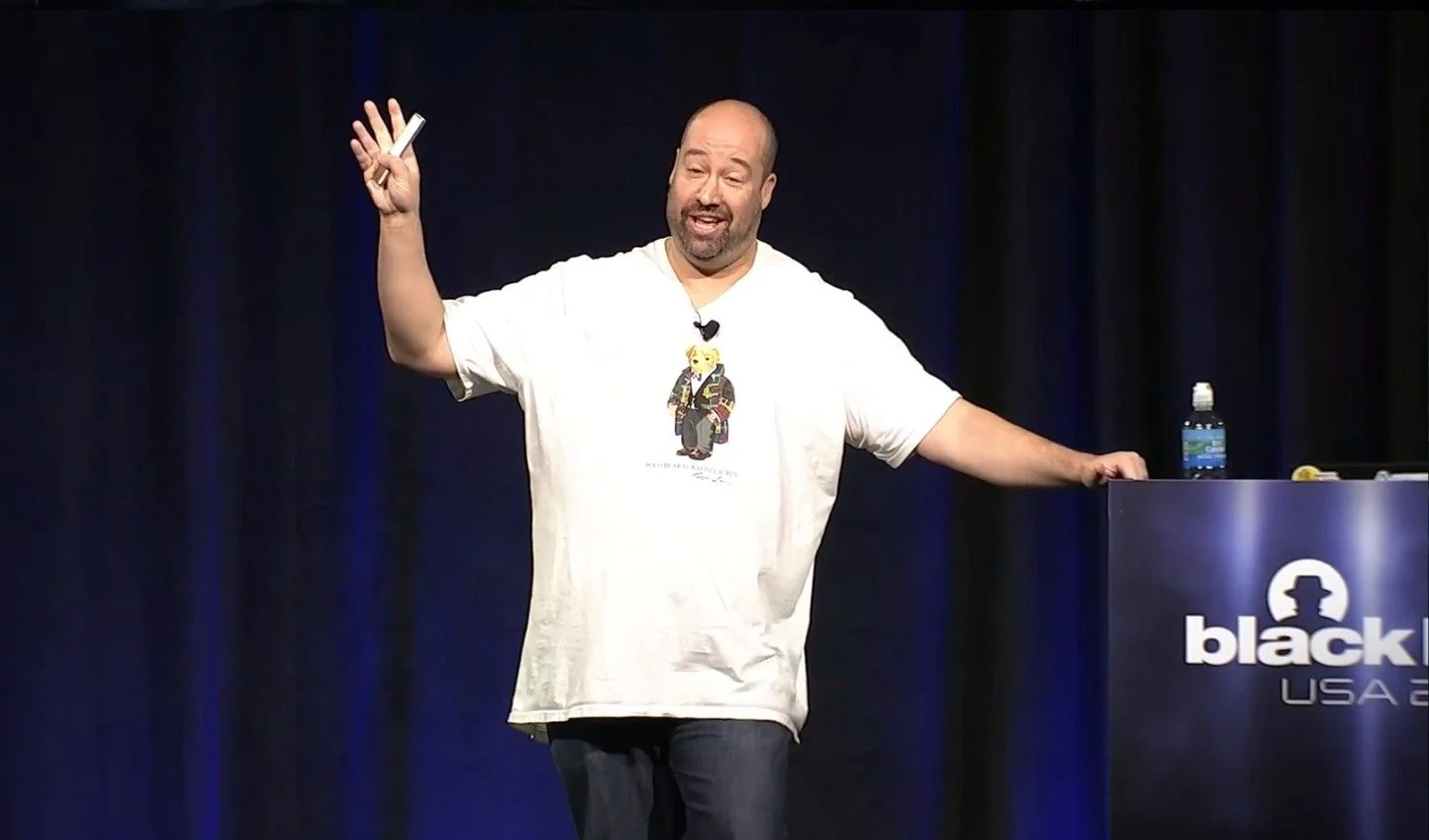

Matt Edmondson 专攻计算机取证,在美国国土安全部 (DHS) 工作了二十多年。有一天,一位在另一家美国机构工作的朋友问他是否不知道有一种计算机化的方法可以知道你是否被某人跟踪。“这是一个非常严肃的问题。我的朋友有一个恐怖组织的线人。他害怕被跟踪,因此,把生活这个来源是一种危险»”,专家在上周于拉斯维加斯举行的 Black Hat USA 2022 会议上解释道。

马特·埃德蒙森探索了市场,发现没有现成的解决方案。“有很多产品可以追踪人员,但很少有产品可以检测和追踪 ”,他有点失望地说。于是他决定自己做一个。他的想法是:检测我们每天随身携带的智能手机,直到它们不断发出连接请求(“探测请求”)以连接到它们知道的 Wi-Fi 网络。

显然,您可能会说,真正的监控专业人员应该冷静地关闭他们的移动终端。但马特·埃德蒙森认为情况不一定如此。«如果你参加 Black Hat 或 Def Con,好吧,你将关闭你的设备整整一周,但你不会在日常工作中这样做。即使是来自优秀EQ的人政府机构团队,谁知道自己在做什么,谁已经恩特高质量的设备,他们很可能在口袋里或车里有一部智能手机”,他笑着说道。

因此,专家拿了一个放在柜子里的旧 Raspberry Pi 3B,并将其连接到 Alfa 品牌的 Wi-Fi 天线、电池组和移动屏幕。然后他在这个系统上安装了软件天运,它允许您通过 Wi-Fi、蓝牙、ZigBee 波等被动检测周围的所有设备。所有这些检测结果都会存储在 SQLite 数据库中。

MAC地址导致死胡同

最初,工程师表示他将重点关注 MAC 地址。它们对于每个终端来说都是唯一的,因此非常适合这种检测游戏。但他很快就幻灭了,因为现在大多数移动设备都会使用随机 MAC 地址发送连接请求。«我知道这个存在,但我没有意识到 MAC 地址针对每个请求都会改变”,他解释道。

然后,IT 专家求助于连接请求中包含的另一条数据,即所寻求的接入点的标识符,即 SSID。«一般来说,我们给 Wi-Fi 热点起的名称也非常独特。因此它是一个很好的指标 ”,他解释道。结果:他创建了一个系统,该系统不断收集周围区域的连接请求的 SSID,并且当用户遇到过去 20 分钟内已经收集的 SSID 时,能够实时向用户发出警报。

正如您所看到的,所有设备都装在一个易于运输的小箱子中。该代码是开源的,可在以下位置获取GitHub。更重要的是,创建成本很低:几百欧元就足以购买必要的电子元件。马特·埃德蒙森 (Matt Edmondson) 目前正在考虑的改进之一是添加 GPS。这将使他能够在地图上可视化发现潜在间谍的地方。

🔴为了不错过任何01net新闻,请关注我们谷歌新闻等WhatsApp。

来源 : 2022 年美国黑帽大会