在世界各地的IBM 實驗室和大學中心,研究人員和數學家已經工作了二十年,開發旨在加密通訊和數據的演算法,以保護我們免受剛剛出現的威脅——計算量子及其難以想像的計算能力。

就像許多真正的 IT 革命一樣,加密標準的到來並沒有引起太大的轟動。然而,驗證未來抵禦量子電腦能力的保護標準是重大新聞。面對以這些未來機器為代表的計算海嘯,理論上堅不可摧的堤防。

這堵數位牆的非凡之處在於它花了二十多年的時間才建成,理論上它不受我們尚未完全意識到的運算能力的影響。一個又一個的數學區塊,一個又一個的演算法區塊,學術會議上的科學論文,來自世界各地、不同宇宙的專家們都在為此付出努力。以美國巨頭IBM為重心,其研究中心產生了美國技術標準研究所(NIST for美國國家標準技術研究院)。

理論上的威脅籠罩著我們的數位生活

«我們早就知道,如果一台足夠強大的量子電腦進入市場,它可能會打破我們數位生活安全的所有基礎。»,IBM 研究員 Michael Osborne 解釋。同時處於「防禦」和「攻擊」陣營的公司,因為這項安全工作是與量子電腦開發活動並行完成的。這個職位讓他從一開始就意識到自己的獨立角色。

«一項新技術往往會帶來許多好處,但在將其推向世界的過程中我們也肩負著重要的責任», 發展奧斯本先生。 “如果提供它很容易,我們必須問自己如何控制它的問題»,瑞士蘇黎世負責加密工作的科學家問道。 “既然我們一方面開發量子計算機,那麼我們也必須參與這項技術的另一方面:防禦。»

必須針對新型威脅提出防禦措施。 “我們了解量子電腦的工作原理,這種機器不應被視為經典電腦的替代品,而應被視為專用於特定計算的協處理器。”,與 Osborne 先生一起工作的 IBM 研究員 Vadim Lyubashevsky 解釋道。

«這台機器的問題在於,它對 80 年代/90 年代密碼學基礎的數學問題的處理能力太強」。這種保護如此強大,傳統電腦有時需要數百萬年才能破解的保護措施將在幾分鐘內被摧毀。甚至更少。

量子能量比在任何特定時刻等待海嘯到來要糟糕得多,它也是對來自過去的攻擊的威脅。許多資料外洩和其他駭客攻擊已經導致駭客(有時由國家、情報部門、犯罪企業等贊助)獲得了加密資料。它們被儲存為“當天”,即機器可以在人類可接受的時間內破解加密的那一天...

二十年的學術工作只為幾個神奇的公式

IBM 三年來一直在推進量子公告:其有條不紊的路線圖每年都會增強其晶片的性能,該公司開始簽署第一份出口合約等。有什麼理由認為該標準的製定遵循了這個加速階段?錯過了。

這確實是一項長期、非常長期的工作。「量子保護的研究工作始於 20 年前,當時這個領域剛剛形成。漸漸地,研究人員、數學家、設計師等不斷出現。開始創建生態系 »”,柳巴舍夫斯基先生說。真的二十年了嗎? “我在 2000 年代到達聖地亞哥大學時就開始研究它!»,四十歲的路過者笑道因裡亞,在加入 IBM 之前。

«密碼學研究是一個非常漫長的過程,是的,有時需要 20 年才能有成果。驗證過程很長,但這種緩慢也有助於我們建造的可靠性「,柳巴舍夫斯基先生描述道。

研究人員很高興“IBM無疑擁有該領域最大的工作實驗室,長期專案持續五年甚至十年。”,堅持認為這都是一樣的“與來自世界各地的研究人員進行全球學術合作。很多人參與了這項工作:科學就是這樣進步的!»。

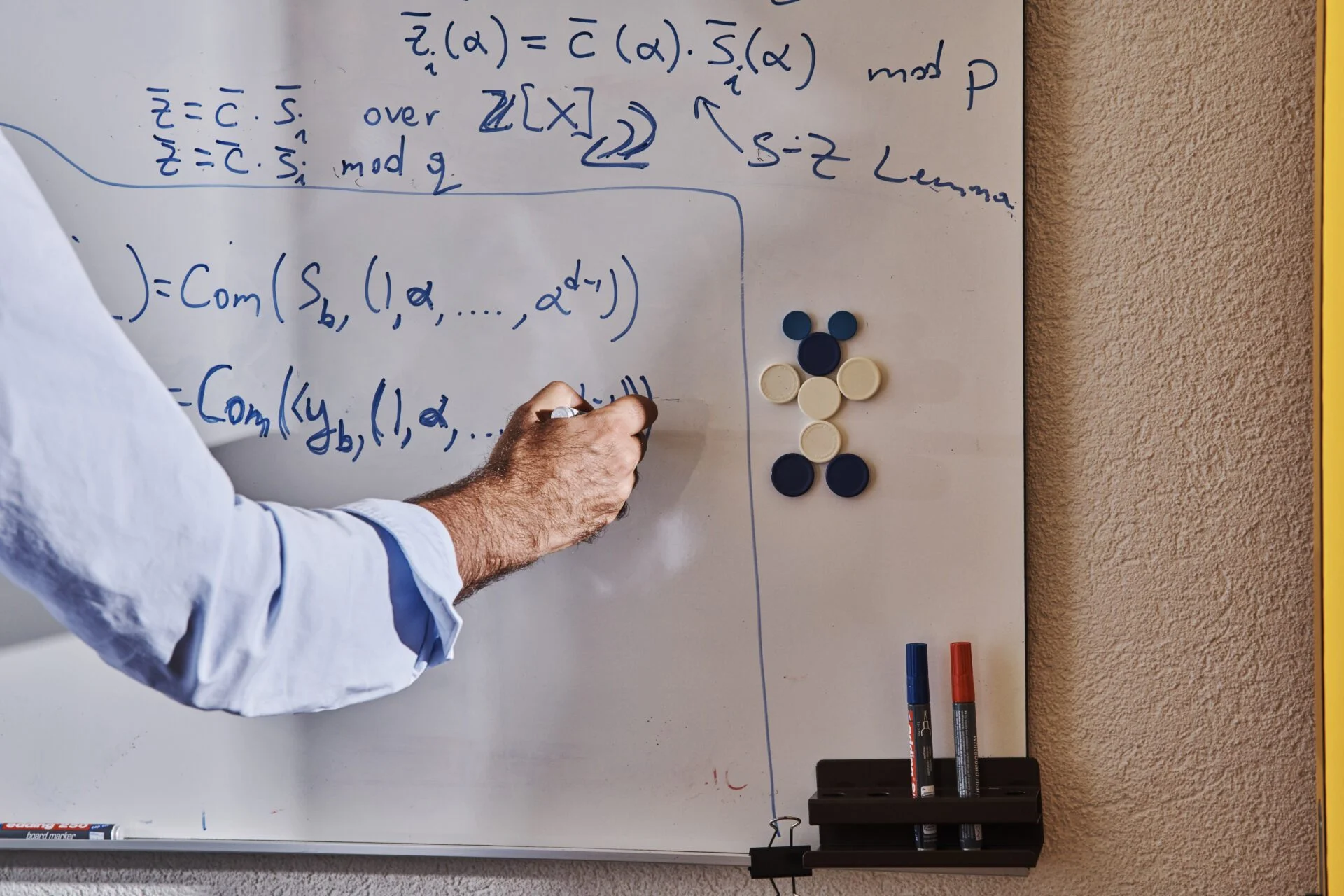

以令人恐懼又強大的東西開始的作品:數學。

(非常)大的數字

從理論上講,經典加密就像標準的構建塊 目前 NIST 正在最終確定基於數位操縱的方法。如今,主要機制依賴素數分解。對於這個難題,量子電腦的能力太強了。這可能會導致人們擔心他的幻想力量無法被引導。慶幸的是,他雖然“很強”,但也不是萬能的。

«當計算機出現時,所使用的計算工具就是算盤。我們的印像是,與他相比,計算機很神奇,可以做任何事情»,垂降瓦季姆·柳巴舍夫斯基。 «但我們很快就意識到有些問題他無法解決。對於量子計算機來說也是一樣的。儘管它在某些計算上很強大,但在其他計算上卻不太有效»,科學家繼續說。 “是的,量子所代表的東西有魔法,甚至有哲學,但最終有一種方法可以模擬它們可以做什麼。它將加快許多計算速度,但對於某些已知問題,例如NP-完全體就像著名的“”旅行商問題”,與經典計算機相比,它沒有技術優勢»,他補充道。

你如何深入研究對抗這台機器的演算法的細節,而不給自己帶來字形公式的負擔?說到他們的基礎。 “假設我給你隨機選擇的數千個非常大的數字。有人選擇 500 並獲得金額。對於經典電腦和量子電腦來說,要找到這種加法源頭的數字都極為困難。「,柳巴舍夫斯基先生描述道。

當數學家談論大數字時,他的意思是非常大,大約“數千位數字」。正如奧斯本先生向我們解釋的那樣,這種防禦的優點在於它具有適應性。“如果攻擊變得更加複雜,我們可以通過添加位元來擴展演算法的能力”。因此,這個複雜的屏蔽由四種演算法組成。“兩個主演算法,兩個備份演算法,全部開放開源,供全社區玩””,奧斯本先生補充道。正是這些數學工具的透明度使得建立標準成為可能。

因為,要保護我們免受達摩克利斯之劍的傷害,四個魔法公式是不夠的。演算法、程序、通訊協定等必須到位。簡而言之,就是一個標準。這是一個需要數年時間才能開發的東西,它的名字很無聊,但它仍然是工作和合作的寶藏。

一個將在任何地方強制實施的標準(但默默地)

2016 年,面對即將到來的量子計算機,NIST 意識到加速防禦發展的迫切性。美國當局隨後發起了一場競賽,不僅要確定保護演算法,還要啟動設計標準的計畫。提交了 69 個密碼方案,其中 4 個被接受。兩個主要的名稱聽起來像是來自星球大戰宇宙:公鑰加密“CRYSTALS-Kyber”和演算法的數位簽章“CRYSTALS-Dilithium”。

編寫這些演算法遠遠不是最困難的任務。 “創建演算法很容易。但要寫一個真正安全的程式確實很難。「,奧斯本先生吐露。在第一個版本的背後,也有修正、與社群的對抗等。但最重要的是,規範化和標準化工作。

儘管遠離了「親力親為」的概念,但這項任務仍然至關重要。正是這一點確保了人們對工具的信心,從而保證了互通性和實施。您腦海中的問題可能是您何時將首次使用可抵禦量子攻擊的演算法?

好吧,永遠不會,或者更確切地說,可能永遠不會直接。 “2024 年,即 19 個月後,該標準將得到驗證。在 IBM,我們已經開始在我們的伺服器中實作它大型主機像AWS這樣的玩家也這樣做「,奧斯本先生解釋道。這些數字盾牌最初不會用於在線支付,“夠安全且有效期限短」。這種保護的首批客戶將是中央銀行、政府機構、電信界、情報服務和能源企業。

而且也更貼近我們的生活、醫療服務和醫院。 “過去,醫療資料的處理非常糟糕:沒有任何東西得到適當的保護。但隨著數位時代,隱私已成為討論的中心話題»,瓦迪姆·柳巴舍夫斯基(Vadim Lyubashevsky)肯定。

把事情整理好並繼續工作

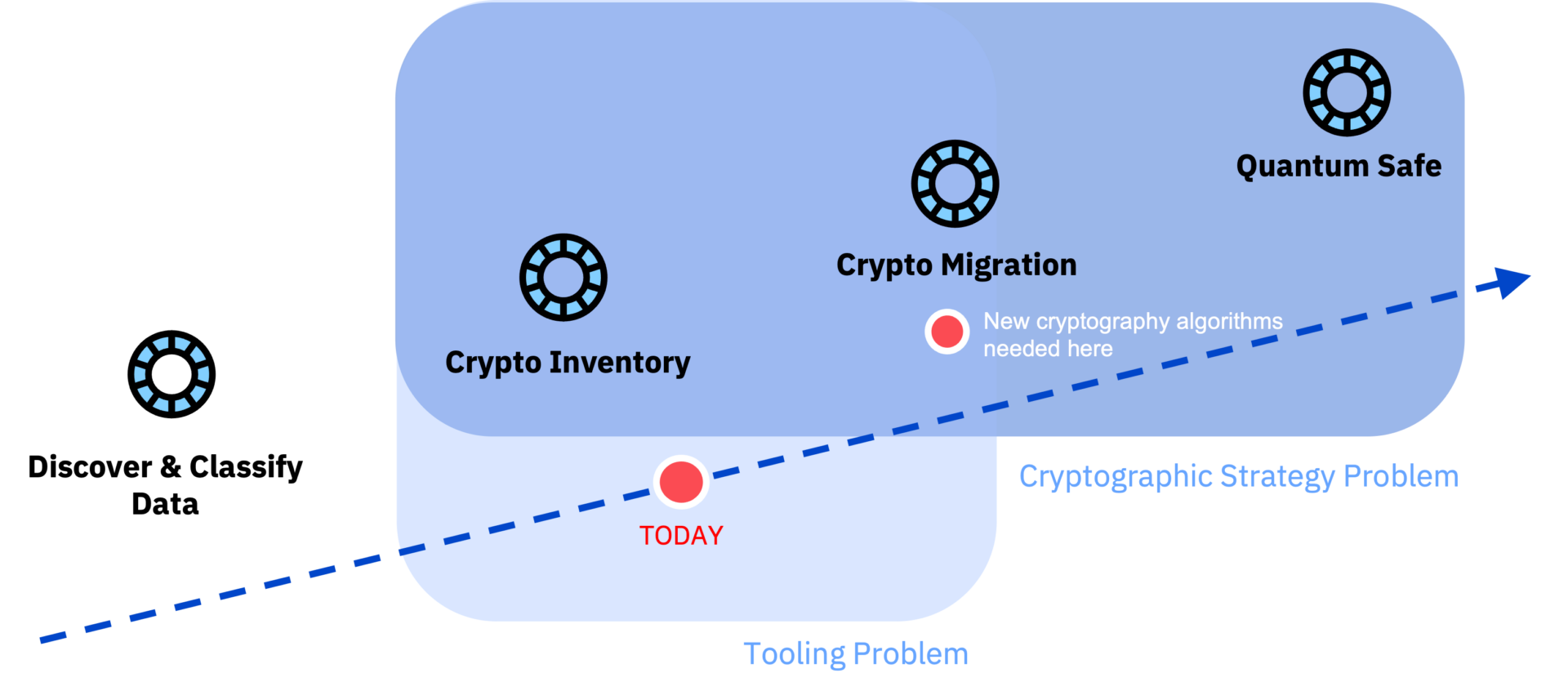

這種認知也為加密社群提供了審查加密工具實施情況的機會。 “過去密碼學的設計方式完全混亂», 祝 M. 柳巴舍夫斯基。 «現在的關鍵字是敏捷性和簡單性。加密系統必須是即插即用,沒有嵌入到程式碼深處。它必須是模組化的,並且在出現問題時易於更改»,研究人員補充道。

當我們問他,如果像中國政府這樣的行動者(其整個量子戰略在暗處運作並由軍方控制)找到一種致命武器來打破他已經開發了 20 年的保護措施,會發生什麼,他清醒地回答:「一方面,如果從紙上看這顯然有可能發生,那麼它的可能性仍然很小。美國國家安全局和以色列情報部門已經驗證了我們的演算法,如果他們撒謊,他們將玩一個非常危險的遊戲。然後,整個國際社會多年來一直在努力尋找缺陷,而演算法仍然有效»,他繼續說。添加之前“如果量子電腦成功地打破了我們的演算法,那就意味著我們已經成功地讓它執行對科學界非常有用的計算。電子»。

該標準的即將到來還遠未完成,它只是反量子武器庫中的一步。 “到 2024 年,量子防禦的第一塊磚才會砌好。社區仍在致力於以下工作,例如零披露證明(零知識證明)允許身份驗證和身份驗證»,請參閱 M. 柳巴舍夫斯基。 «在密碼學中,工作永遠不會完成»。